Aanvallers zoeken actief naar kwetsbare Citrix-servers

Aanvallers zoeken actief naar Citrix-servers die kwetsbaar zijn voor een beveiligingslek dat vorige maand werd geopenbaard en waarvoor nog geen beveiligingsupdate beschikbaar is. Ook bedrijven in Nederland zouden risico lopen. De kwetsbaarheid bevindt zich in de Citrix Application Delivery Controller (ADC) en Citrix Gateway die respectievelijk bekend stonden als de NetScaler ADC en NetScaler Gateway.

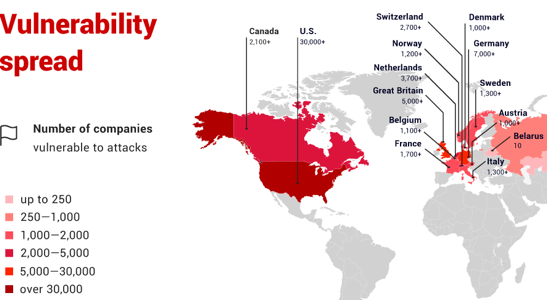

Via het beveiligingslek kan een aanvaller op afstand willekeurige code op het systeem uitvoeren. Op een schaal van 1 tot en met 10 wat betreft de ernst van de kwetsbaarheid is die met een 9,8 beoordeeld. Citrix maakte het beveiligingslek op 17 december bekend. Een week later meldde securitybedrijf Positive Technologies dat minstens 80.000 bedrijven in 158 landen mogelijk kwetsbaar zijn. Het zou onder andere om meer dan 3700 Nederlandse bedrijven gaan.

"Bij misbruik van de kwetsbaarheid verkrijgt een aanvaller vanaf het internet directe toegang tot het lokale bedrijfsnetwerk. De aanval vereist geen toegang tot accounts en is daardoor door een externe aanvaller uit te voeren", aldus het securitybedrijf. Beveiligingsonderzoeker Kevin Beaumont meldt op Twitter dat aanvallers nu actief naar kwetsbare servers zoeken. Dit wordt bevestigd door Johannes Ullrich van het SANS Technology Institute. Op dit moment zijn er nog geen publieke exploits bekend, maar Ullrich laat weten dat hij van betrouwbare bronnen heeft vernomen dat zij erin zijn geslaagd om een werkende exploit te ontwikkelen.

Het CERT Coordination Center (CERT/CC) van de Carnegie Mellon Universiteit adviseert organisaties met de kwetsbare Citrix-oplossingen om maatregelen te nemen. Hoewel er nog geen update beschikbaar is kunnen organisaties wel de speciaal geprepareerde requests blokkeren waarmee de aanval is uit te voeren, aldus het CERT/CC. Daarnaast heeft Citrix mitigatiestappen voor de kwetsbaarheid gepubliceerd.

Terwijl ze nog geen patch ervoor hebben, maakten ze het wel bekend....mja, dan is het vragen om problemen huh.

Dan maar hopen dat de aanvallers niet je backup kunnen verstoren met hun ransomware ;-)

Terwijl ze nog geen patch ervoor hebben, maakten ze het wel bekend....mja, dan is het vragen om problemen huh.

Langs de ene kant weten ze nu tenminste dat het wel te beveiliging valt.

Langs de andere kant is het inderdaad niet een slimme zet. Ze mogen van mijn part al hun resources op een fix zetten.

Terwijl ze nog geen patch ervoor hebben, maakten ze het wel bekend....mja, dan is het vragen om problemen huh.

Er is inderdaad geen definitieve patch, maar welk een hele goede Mitigation mogelijkheid. Deze was direct met het beveiligingslek uirgebracht.

Mitigation Steps for CVE-2019-19781 => https://support.citrix.com/article/CTX267679.

Kost een paar minuten om te implementeren, en geen reboot noodzakelijk.

Terwijl ze nog geen patch ervoor hebben, maakten ze het wel bekend....mja, dan is het vragen om problemen huh.

Nee dat is dus niet zo. Ze hebben het bekend gemaakt inclusief de mitigerende maatregelen. In de beveiligingsbulletin https://support.citrix.com/article/CTX267027 verwijzen ze naar https://support.citrix.com/article/CTX267679 welke op 16 december is aangemaakt. Positive Technologies heeft Citrix geïnformeerd over het bestaan van de vulnerability waarna ze deze maatregelen hebben kunnen nemen voordat het 'out in the open' was.

Waarschijnlijk hebben ze in verband met de ernst ervan een beveiligingsbulletin gemaakt om gebruikers juist extra te informeren. Die beveiligingsbulletins worden (mits je je daarvoor opgegeven hebt) ook per e-mail verstuurd zodra ze gepubliceerd worden. Op die manier kan je goed op de hoogte blijven.

Deze posting is gelocked. Reageren is niet meer mogelijk.