Honderden Nederlandse Citrix-servers kwetsbaar voor aanvallen

Onderzoekers hebben in Nederland honderden Citrix-servers ontdekt die kwetsbaar zijn voor aanvallen en aanvallers zoeken inmiddels actief naar kwetsbare machines. Wereldwijd gaat het om meer dan 25.000 Citrix-servers die risico lopen. De servers zijn kwetsbaar door een beveiligingslek in de Citrix Application Delivery Controller (ADC) en Citrix Gateway die respectievelijk bekend stonden als de NetScaler ADC en NetScaler Gateway.

Via het beveiligingslek kan een aanvaller op afstand willekeurige code op het systeem uitvoeren. Op een schaal van 1 tot en met 10 wat betreft de ernst van de kwetsbaarheid is die met een 9,8 beoordeeld. Citrix maakte het beveiligingslek op 17 december bekend, maar een beveiligingsupdate is nog niet beschikbaar gemaakt. Wel kunnen organisaties maatregelen nemen om aanvallen te voorkomen.

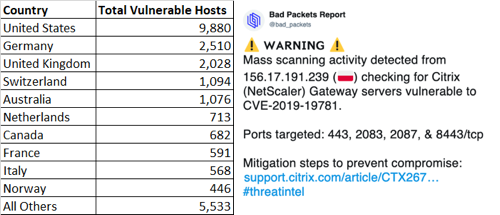

Onderzoekers van securitybedrijf Bad Packets besloten meer dan 60.000 Citrix-servers te scannen om te kijken welk deel daarvan kwetsbaar is. De scan leverde meer dan 25.000 unieke servers op. Bijna tienduizend daarvan bevinden zich in de Verenigde Staten. In Nederland werden 713 kwetsbare machines geteld. Via de kwetsbaarheid is het mogelijk om organisaties met ransomware te infecteren. Exploits om misbruik van de kwetsbaarheid te maken zijn inmiddels online verschenen.

De kwetsbare Citrix-servers werden bij Fortune 500-bedrijven, overheidsinstanties, banken, ziekenhuizen en energiemaatschappijen aangetroffen. Onderzoeker Troy Mursch van Bad Packets zegt dat hij de informatie met overheidsinstanties wereldwijd heeft gedeeld, waaronder het Nationaal Cyber Security Centrum (NCSC) van het ministerie van Justitie en Veiligheid.

Ik sta daar ook elke keer weer van te kijken hoe laks (clueloos?) sommige beheerders zijn. En echt niet alleen op Citrix. Sommige bedrijven hebben zo'n gatenkaas dat je het idee krijgt dat ze het oplaten knappen door de buurjongen omdat die toevallig een X-box heeft en goed spelletjes kan spelen.

Zorg dat al je software en systemen gepatcht zijn met de laatste beveiligingsupdates.

Veel ransomware maakt gebruik van gekende kwetsbaarheden in populaire software om op een netwerk in te breken.

Gebruik geen standaardwachtwoorden en activeer tweestapsverificatie waar mogelijk.

Zo beperk je de bewegingsruimte van de aanvaller in het geval hij toch op je netwerk is binnengedrongen.

Maak regelmatig back-ups van je data.

Heeft ransomware je data ontoegankelijk gemaakt, dan helpt een recente back-up om niet te moeten betalen.

Zorg dat die back-up offline wordt bewaard, zodat hij niet mee wordt versleuteld door de ransomware.

Quote-Info credits go to Techzine/Crowdstrike

Neen de helft meer betalers in geval van een ransomware infectie. Mooi ga je.

J.O.

https://advisories.ncsc.nl/advisory?id=NCSC-2019-0979

Ik sta daar ook elke keer weer van te kijken hoe laks (clueloos?) sommige beheerders zijn.

het zijn er maar 700, dat is te doen.

of open een website die mijn ipadres leest ,en direct aangeeft of ik tot de unlucky-few behoor. daarmee kan een eindgebruiker zijn systeembeheerder controleren.

Het niveau van deze organisaties is niet omhoog te rammen. Domme directeuren en domme CISO's, terwijl de architecten hun haren uit het hoofd trekken van frustratie.

het zijn er maar 700, dat is te doen.

of open een website die mijn ipadres leest ,en direct aangeeft of ik tot de unlucky-few behoor. daarmee kan een eindgebruiker zijn systeembeheerder controleren.

Kijk hier eens:

https://www.us-cert.gov/ncas/current-activity/2020/01/13/cisa-releases-test-citrix-adc-and-gateway-vulnerability

Hier de code om te testen of je kwetsbaar bent:

https://github.com/cisagov/check-cve-2019-19781

Er lachen nu heel wat Citrix beheerders in hun vuistje. Nou ik neem nog een ijsje.

Stekker eruit zou ik zeggen. Risico is te groot.

Deze posting is gelocked. Reageren is niet meer mogelijk.