Nog 14.000 Citrix-servers kwetsbaar voor aanvallen

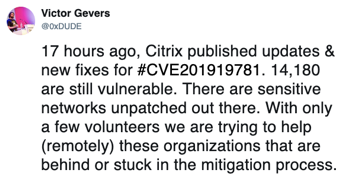

Ondanks de beschikbaarheid van beveiligingsupdates en mitigatiemaatregelen zijn wereldwijd nog 14.000 Citrix-servers kwetsbaar voor aanvallen. Op 1 januari waren het er nog bijna 129.000, zo meldt beveiligingsonderzoeker Victor Gevers op Twitter. De onderzoeker scant naar kwetsbare servers en probeert vervolgens met ander vrijwilligers deze organisaties te waarschuwen en helpen.

Het aantal kwetsbare servers is sinds het begin van deze maand sterk gedaald. De sterkste daling vond plaats op 15 januari, toen het aantal kwetsbare servers op één dag met ruim 60.000 afnam, van 98.000 naar 37.700. Een dag later daalde het aantal servers met nog eens 20.000. Sinds 17 januari laat het aantal kwetsbare Citrix-servers een kleine, maar geleidelijke daling van een paar honderd servers per dag zien.

"Als u de mitigerende maatregelen van Citrix niet of pas na 9 januari 2020 heeft toegepast, kunt u er redelijkerwijs van uitgaan dat uw systeem is gecompromitteerd vanwege het bekend worden van publieke exploits", zo laat het Nationaal Cyber Security Centrum (NCSC) van het ministerie van Justitie weten. Op 10 januari waren nog 115.000 Citrix-servers kwetsbaar voor aanvallen. Deze organisaties krijgen het advies om een herstelplan op te stellen.

Nu Citrix de eerste beveiligingsupdates beschikbaar heeft gemaakt adviseren het NCSC en het Cybersecurity and Infrastructure Agency (CISA) van de Amerikaanse overheid om die te installeren. De updates voor de overige versies van de Citrix ADC, Citrix Gateway en Citrix SD-WAN WANOP verschijnen vrijdag 24 januari. Het NCSC heeft daarnaast een stroomschema gemaakt wat organisaties moeten doen, afhankelijk van eerder genomen acties (pdf).

Het zijn niet eens servers. Of je moet een cisco router ook als een server zien.

Het betreft de Netscaler product range waarvan de meest bekende zijn:

De Citrix ADC is een aangeklede Loadbalancer (LB) voor met name Citrix servers, maar kan ook als LB voor allerlei andere Applicatie servers gebruikt worden.

De Citrix Gateway is een Remote access concentrator die, in zjjn eenvoudigste vorm een Remote Access (proxy) met MFA voorziet voor toegang tot interne Citrix servers. De (Licentie technisch ) grotere varianten, bieden remote access voor allerlei interne applicaties en services waarvan de meest gebruikte interne Citrix servers zijn.

Zo zijn er nog wel diverse punten te noemen die Citrix wel heeft, maar een alternatief niet.

Of een alternatief dus geschikt is voor een organisatie, is de vraag. Ik heb al een paar grote vraagtekens bij Awingu. Leuk voor een kleine omgeving. Maar om dit in een Enterprise neer te zetten, is heel wat anders.

Maar dat maakt het geen slecht product. Maar je moet het misschien alleen niet willen vergelijken met zoiets als een Enterprise oplossing als Citrix.

Dus nee het is geen shitrix. Citrix had vrij snel een oplossing voor het issue. Als je echter dit niet snel implementeerde of niet de laatste versies van ADC had draaien kon je in de problemen komen. Had je de updates vorig jaar geïmplementeerd, dan had je gewoon nergens last van. Afgezien vele managers die aan je bureau stonden.

Zo zijn er nog wel diverse punten te noemen die Citrix wel heeft, maar een alternatief niet.

Of een alternatief dus geschikt is voor een organisatie, is de vraag. Ik heb al een paar grote vraagtekens bij Awingu. Leuk voor een kleine omgeving. Maar om dit in een Enterprise neer te zetten, is heel wat anders.

Maar dat maakt het geen slecht product. Maar je moet het misschien alleen niet willen vergelijken met zoiets als een Enterprise oplossing als Citrix.

Dus nee het is geen shitrix. Citrix had vrij snel een oplossing voor het issue. Als je echter dit niet snel implementeerde of niet de laatste versies van ADC had draaien kon je in de problemen komen. Had je de updates vorig jaar geïmplementeerd, dan had je gewoon nergens last van. Afgezien vele managers die aan je bureau stonden.

Ten eerste had Citrix niet vrij snel een oplossing voor het issue - er zijn pas deze week een paar patches uitgekomen, en er zijn nog steeds versies waarvoor geen patch beschikbaar is.

Ten tweede: Citrix had inderdaad mitigerende maatregelen beschikbaar gemaakt, maar die werkten op sommige versies niet. Dan denk je dus het advies van Citrix en NCSC op te volgen en de kwetsbaarheid gemitigeerd te hebben, en ben je nog steeds kwetsbaar.

En daarmee wil ik niet zeggen dat Citrix sneller had kunnen patchen - dat zal ongetwijfeld heel ingewikkeld zijn. Maar er zijn hier wel dingen afgehandeld op een manier die geen schoonheidsprijs verdient.

Het zijn niet eens servers. Of je moet een cisco router ook als een server zien.

Zijn zeker wel servers, veelal virtueel draaien een bsd OS en hebben geen asic of andere netwerk specifieke hardware

Je hebt het nieuws niet echt in de gaten gehouden, of wel?

Ten tweede: Citrix had inderdaad mitigerende maatregelen beschikbaar gemaakt, maar die werkten op sommige versies niet.

Dit is/was een blunder van Citirx, welke niet had mogen gebeuren.

Een vraag is natuurlijk wel, waarom klanten op internet facing diensten, niet de laatste versie actief is. Maar de support schema's van de netscaler build versies is lastig te traceren. Maar de affected versies kwamen uit 2018. Dus dat zegt ook weer iets over de applicatie life cycle management van die partijen.

Maar dit had nooit mogen gebeuren.

Maar feit is wel, dat het issue op 17 december al verholpen was met de responder policy (op de 3 netscaler 12.1 versies na).

Het zijn niet eens servers. Of je moet een cisco router ook als een server zien.

Zijn zeker wel servers, veelal virtueel draaien een bsd OS en hebben geen asic of andere netwerk specifieke hardware

Cisco kan ook virtueel en heeft ook een OS. Dus dan is alles een server. Ook goed.

Lol heb je de RDWeb gateway CVE dit weekend niet gelezen?

Unath RCE....

Je hebt het nieuws niet echt in de gaten gehouden, of wel?

Ten tweede: Citrix had inderdaad mitigerende maatregelen beschikbaar gemaakt, maar die werkten op sommige versies niet.

Dit is/was een blunder van Citirx, welke niet had mogen gebeuren.

Een vraag is natuurlijk wel, waarom klanten op internet facing diensten, niet de laatste versie actief is. Maar de support schema's van de netscaler build versies is lastig te traceren. Maar de affected versies kwamen uit 2018. Dus dat zegt ook weer iets over de applicatie life cycle management van die partijen.

Maar dit had nooit mogen gebeuren.

Maar feit is wel, dat het issue op 17 december al verholpen was met de responder policy (op de 3 netscaler 12.1 versies na).

".. Ik denk dat het advies van de NCSC juist de hoofd redenen was voor al het paniek voetbal. Het advies daar was gewoon van hele slechte kwaliteit en ook incorrect .."

@ Tintin and Miloe: Welk advies bedoel je hiermee?

https://www.ncsc.nl/actueel/advisory?id=NCSC%2D2019%2D0979

Sinds 18-12-2019 zijn er meerdere updates gepubliceerd op 24-12, 06-01, 09-01 ...

We zijn het denk ik eens dat het NCSC met de eerste waarschuwing van 18-12-2019 precies heeft gedaan wat het moest doen, namelijk tijdig waarschuwen.

Citaat uit dit artikel ("Nog 14.000 Citrix-servers kwetsbaar voor aanvallen"):

"Als u de mitigerende maatregelen van Citrix niet of pas na 9 januari 2020 heeft toegepast, kunt u er redelijkerwijs van uitgaan dat uw systeem is gecompromitteerd vanwege het bekend worden van publieke exploits", zo laat het Nationaal Cyber Security Centrum (NCSC) van het ministerie van Justitie weten. Op 10 januari waren nog 115.000 Citrix-servers kwetsbaar voor aanvallen. Deze organisaties krijgen het advies om een herstelplan op te stellen.

Dat is toch helemaal correct? Als je Citrix-netscaler na het bekend worden van een exploit-code op 9 januari niet door de aanbevolen mitigerende maatregel was beschermd, heeft deze Citrix-netscaler sinds 9 januari dus open gestaan voor aanvallers.

Dat dit besef leidt tot paniek bij beheerders (en bestuurders) die na 9 januari de aanbevolen mitigerende maatregel (nog steeds) niet hebben doorgevoerd, kan je toch niet het NCSC verwijten?

Zo zijn er nog wel diverse punten te noemen die Citrix wel heeft, maar een alternatief niet.

Of een alternatief dus geschikt is voor een organisatie, is de vraag. Ik heb al een paar grote vraagtekens bij Awingu. Leuk voor een kleine omgeving. Maar om dit in een Enterprise neer te zetten, is heel wat anders.

Maar dat maakt het geen slecht product. Maar je moet het misschien alleen niet willen vergelijken met zoiets als een Enterprise oplossing als Citrix.

Dus nee het is geen shitrix. Citrix had vrij snel een oplossing voor het issue. Als je echter dit niet snel implementeerde of niet de laatste versies van ADC had draaien kon je in de problemen komen. Had je de updates vorig jaar geïmplementeerd, dan had je gewoon nergens last van. Afgezien vele managers die aan je bureau stonden.

Deze posting is gelocked. Reageren is niet meer mogelijk.