Criminelen verspreiden ransomware via Citrix-kwetsbaarheid

Criminelen maken gebruik van het ernstige beveiligingslek in Citrix om organisaties met ransomware te infecteren. De Duitse auto-onderdelenfabrikant Gedia zou op deze manier met de Sodinokibi-ransomware besmet zijn geraakt. Dit is dezelfde ransomware die eerder GWK Travelex infecteerde.

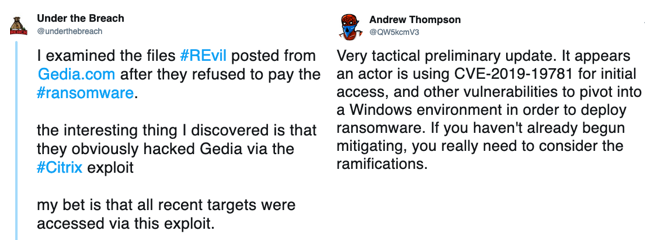

Dat melden verschillende beveiligingsonderzoekers op Twitter. Aanvallers zouden eerst het Citrix-systeem overnemen en daarvandaan de achtergelegen computers in het netwerk van de organisatie infecteren. Citrix wordt onder andere gebruikt voor thuiswerken. Zo kunnen medewerkers vanuit huis toegang tot het intranet van een organisatie krijgen.

Al bij het bekend worden van de kwetsbaarheid werd gewaarschuwd dat die voor de verspreiding van ransomware was te gebruiken. Dergelijke aanvallen waren echter tot nu toe niet waargenomen. Volgens een onderzoeker met het alias Under the Breach hebben de aanvallers achter de Sodinokibi-ransomware, die ook bekendstaat als REvil, niet alleen Gedia via het Citrix-lek geïnfecteerd, maar ook andere organisaties.

Vanwege de infectie besloot de Duitse auto-onderdelenfabrikant het volledige netwerk uit te schakelen. "Het zal nog weken tot maanden duren voordat alle processen volledig zijn hersteld", zo liet Gedia in een verklaring weten. Volgens de Nederlandse beveiligingsonderzoeker Victor Gevers zijn erop internet nog 11.000 kwetsbare Citrix-systemen te vinden.

Citrix heeft inmiddels beveiligingsupdates voor de kwetsbaarheid beschikbaar gemaakt. Vanavond verschijnt de laatste patch, bedoeld voor de oudste versie van de Citrix-software. Daarnaast biedt het softwarebedrijf een gratis scantool aan waarmee organisaties kunnen controleren of hun Citrix-systemen zijn gecompromitteerd.

https://www.bleepingcomputer.com/news/security/city-of-potsdam-servers-offline-following-cyberattack/

En jij hebt de boot gemist. Het uitzetten was totaal paniek voetbal en niet nodig. Jou comment is echt gebaseerd op onwetendheid.

Het NCSC heeft aan de rijksoverheid het advies gegeven om de Citrix uit te zetten, tenzij aan enkele voorwaarden voldaan wordt, en aan andere organisaties het advies om de impact ervan te overwegen. Dat is een stevige set mitsen en maren. Wat je zegt is dus veel te kort door de bocht.

die dachten dat ze goed bezig waren maar toch bleek hun gateway later vulnerable te zijn.

Dat is natuurlijk een enorme fout van Citrix, een patch verspreiden zonder erbij te vertellen wat de installatievoorwaarden

zijn. Ze hadden gewoon erbij moeten zeggen dat je voor je patched eerst je systeem moest updaten naar een versie

uit een erbij genoemd lijstje waarmee ze het getest en in orde bevonden hadden.

Omdat het totaal onduidelijk was welke fouten er nog meer gemaakt waren bij Citrix is het advies "afkoppelen" heel

begrijpelijk. Zoek eerst maar eens uit wat er veilig is en wat niet.

Deze posting is gelocked. Reageren is niet meer mogelijk.