Onderzoek: helft besmette WordPress-sites draait onveilige versie

De helft van alle WordPress-sites die vorig jaar door malware besmet raakte draaide een verouderde versie van het contentmanagementsysteem (cms). Daarnaast raakte een aanzienlijk deel via verouderde plug-ins besmet, zo stelt securitybedrijf Sucuri op basis van 60.000 opgeschoonde websites.

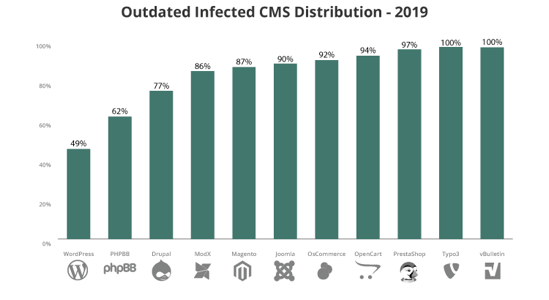

Van de besmette websites die het bedrijf opschoonde draaide 94,2 procent op WordPress. Vier procent meer dan in 2018. Maar liefst 56 procent van alle besmette websites draaide op het moment van de infectie een verouderde cms-versie. Wordt er specifiek naar WordPress gekeken, dan is dit 49 procent. Sinds WordPress 3.7 biedt het cms de mogelijkheid om automatisch updates te installeren.

WordPress doet het daardoor beter dan andere platformen. Zo waren bij Drupal, Magento en Joomla, drie andere populaire cms-platformen, respectievelijk 77, 87 en 90 procent van de besmette websites op het moment van de infectie out-of-date. Waar het bij WordPress-sites wel misgaat zijn de plug-ins. Ruim veertig procent van de besmette sites draaide een verouderde plug-in waardoor aanvallers toegang tot de website konden krijgen.

Verder ontdekten de onderzoekers dat veel websites kwetsbare versies van PHP draaien. Meer dan tweederde van de sites maakt gebruik van een PHP-versie die end-of-life is en geen beveiligingsupdates meer ontvangt. In de meeste gevallen proberen aanvallers bij een succesvolle aanval spamcontent op de site te plaatsen of code toe te voegen die bezoekers van de gecompromitteerde site automatisch naar een spamsite doorstuurt.

"Alleen in 2019 was 60 procent van de cms-applicaties out-of-date op het moment van de infectie, waardoor verouderde onderdelen en cms-bestanden de voornaamste oorzaak van gehackte websites zijn. Verouderde plug-ins, modules en extensies, misbruikte inloggegevens, slecht geconfigureerde applicaties en servers en een gebrek aan kennis over security best practices blijven een oorzaak van infecties", aldus Sucuri, dat voor dit jaar een zelfde beeld verwacht.

Zelfde aantal sites natuurlijk met user enumeration en directory listing op enabled gezet (misconfiguraties)

en even zovele plug-ins met verouderde dus vaak kwetsbare versies.

Evenals even zo vele hosters met even zo vele 'flaws' op de onderhavige webservers.

"Security as a last resort item".

Met zulke prut-veiligheid heb je bijkans geen cyberwar meer nodig. Je 'schapen' doen het zichzelf wel aan.

Maar ja wat verwacht je anders ook van een op PHP gebaseerd CMS, waar meer gelet wordt op "geliktheid"

dan gegaan wordt aan veilig. Zaken, waarmee je ook nog een groot aantal medebeworners van Interwebz

in gevaar kan brengen. De malcreant lacht zich ondertussen voortdurend de b*llen uit de broek.

Hou maar op. Zij die er verstand van hebben, doen er niet toe.

Die er toe doen en er geen verstand van hebben, nemen toch de beslissingen nemen

en veroorzaken veelal dit soort ellende.

Er wat van zeggen betekent "roepen in de woestijn", PHP-water naar de kwetsbaarheidszee dragen.

Hou er maar over op, schei er maar over uit. Het haalt toch weinig tot niets uit.

Ola i basta. Koniec kropka.

luntrus

Want 51% van WordPress was up-to-date en toch gehackt.

Want 51% van WordPress was up-to-date en toch gehackt.

Volgens mij haal je wat dingen door elkaar

Dat de versie van het cms up to date was betekend niet dat de plugins up to date waren

"Waar het bij WordPress-sites wel misgaat zijn de plug-ins. Ruim veertig procent van de besmette sites draaide een verouderde plug-in waardoor aanvallers toegang tot de website konden krijgen."

En ook al waren het cms en alle plugins up te date dan is er nog het systeem zelf

"Verder ontdekten de onderzoekers dat veel websites kwetsbare versies van PHP draaien. Meer dan tweederde van de sites maakt gebruik van een PHP-versie die end-of-life is en geen beveiligingsupdates meer ontvangt."

Want 51% van WordPress was up-to-date en toch gehackt.

Laten we eens niet delebreren over wie er perfect is, of wat, maar hoe we zelf beter kunnen werken. Allemaal.

Als je zelf thuiskomt en je steekt het licht aan, dan verwacht je dat het werkt. En morgen ook. Daar gaat het over.

...

luntrus

Inderdaad luntrus! Het blijft bouwen op drijfzand, zo'n PHP-stack. Onveilige PHP versies en daarbovenop onveilige Wordpress installaties/plugins! En Magento (ook met PHP-stack gebouwd) heeft ook alweer gedonder: https://www.security.nl/posting/641482/Magento+waarschuwt+duizenden+webwinkels+voor+ernstig+lek.

Deze posting is gelocked. Reageren is niet meer mogelijk.