Ransomware versleutelt Zyxel NAS-systemen via zerodaylek

NAS-systemen van Zyxel zijn de afgelopen weken het doelwit geweest van aanvallen waarbij criminelen een zerodaylek gebruikten om de apparaten met ransomware te infecteren. Deze ransomware versleutelde vervolgens alle aanwezige bestanden en eiste losgeld voor het ontsleutelen.

Zyxel heeft nu voor nog ondersteunde NAS-systemen beveiligingsupdates uitgebracht en eigenaren van een Zyxel NAS-systeem krijgen het advies die zo snel als mogelijk te installeren. De kwetsbaarheid maakt het mogelijk voor aanvallers om zonder inloggegevens commando's op het NAS-systeem uit te voeren. Daarmee kan een aanvaller volledige controle over de NAS krijgen.

Een aanvaller hoeft alleen een speciaal geprepareerd HTTP POST of GET request te versturen. Dit kan wanneer de aanvaller directe toegang tot het apparaat heeft. Er zijn echter ook manieren om dergelijke requests uit te voeren zonder dat de aanvaller directe toegang tot de NAS heeft. Zo kan het bezoeken van een website al tot een besmet NAS-systeem leiden, zo waarschuwt het CERT Coordination Center (CERT/CC) van de Carnegie Mellon Universiteit.

It-journalist Brian Krebs laat weten dat exploitcode om misbruik van de kwetsbaarheid te maken de afgelopen weken actief door criminelen is gebruikt om kwetsbare NAS-systemen met ransomware te infecteren. Krebs werd op 12 februari door een beveiligingsonderzoeker over het zerodaylek ingelicht. Een exploit voor de kwetsbaarheid werd namelijk op internet voor 20.000 dollar te koop aangeboden.

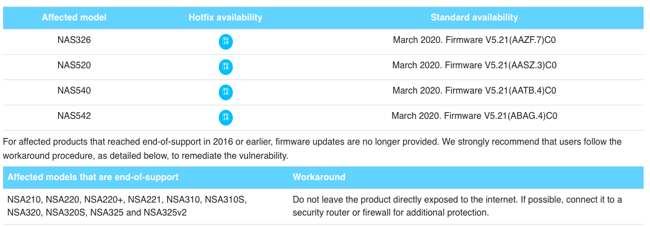

Op een schaal van 1 tot en met 10 wat betreft de ernst van de kwetsbaarheid is die met een 10 beoordeeld. ZyXEL heeft updates beschikbaar gesteld voor de volgende modellen: NAS326, NAS520, NAS540 en NAS542. Eigenaren van een NSA210, NSA220, NSA220+, NSA221, NSA310, NSA310S, NSA320, NSA320S, NSA325 en NSA325v2 moeten het zonder patch doen, aangezien deze modellen niet meer worden ondersteund. Deze gebruikers kunnen als oplossing toegang tot de webinterface blokkeren of het apparaat niet direct aan het internet hangen.

Tevens waarschuwt het CERT/CC dat gebruikers moeten oppassen bij het updaten van hun NAS. Het Zyxel-upgradeproces maakt namelijk gebruik van het onveilige FTP om de updates te downloaden en de bestanden worden alleen aan de hand van een checksum gecontroleerd in plaats van een digitale handtekening. Een aanvaller die controle over de DNS of IP-routing van het slachtoffer heeft kan zo kwaadaardige firmware op de NAS installeren.

TL:DR: loop door, niets te zien hier; besteed uw tijd beter door te investeren in het beveiligen van de momenteel toegepaste systemen in plaats van bij elk incident te overwegen om van OS te switchen (het gras aan de overkant lijkt alleen maar groener).

En, nouja, krebs is zo ongeveer journalist als bleepingcomputer een nieuwssite is. Je oren en ogen gaan ervan bloeden.

Erik, omdat ik toch bezig ben, leuk hoor je snoevende advies, maar "TL;DR" onderaan plakken is altijd zo'n fijne trap na. "Je had het voorgaande niet hoeven lezen hoor." Schrijf dan gelijk de korte versie. Of lees jij soms van onder naar boven?

TL:DR: loop door, niets te zien hier; besteed uw tijd beter door te investeren in het beveiligen van de momenteel toegepaste systemen in plaats van bij elk incident te overwegen om van OS te switchen (het gras aan de overkant lijkt alleen maar groener).

Daarna was het in de afrondingen.

En nu hebben we de volgende NAS met ellende.

Gelukkig kunnen we tegen de gebruikers vertellen dat malware nooit op Linux systemen voorkomt, en dat ze gewoon pech hebben.

Zodra de update beschikbaar is even een apt upgrade doorvoeren toch? Dat doet iedere linux beheerder dagelijks even....

"ZyXEL NAS devices achieve authentication by using the weblogin.cgi CGI executable. This program fails to properly sanitize the username parameter that is passed to it. If the username parameter contains certain characters, it can allow command injection with the privileges of the web server that runs on the ZyXEL device. Although the web server does not run as the root user, ZyXEL devices include a setuid utility that can be leveraged to run any command with root privileges. As such, it should be assumed that exploitation of this vulnerability can lead to remote code execution with root privileges."

https://kb.cert.org/vuls/id/498544/

Dank je wel voor je geweldige post.

Dank je Erik, hier kunnen we echt iets mee.

Dank je wel voor je geweldige post.

Dank je Erik, hier kunnen we echt iets mee.

In https://www.security.nl/posting/643790/LDAP-AD+security+uitgesteld+%28opnieuw%29 vraag ik onderaan (de TS-bijdrage) beleefd of men geen OS-oorlogen wil voeren in die draad, en iets meer dan 1 uur later begint The Foss alweer te janken over Microsoft, om verderop te blêren:

Nadat ik daaronder in https://security.nl/posting/644370 VOOR DE DERDE KEER schrijf "Het zou fijn zijn als ZiZi, karma4 en The Foss hun zinloze oorlogen in hun eigen draad zouden uitvoeren gaat karma4 vrolijk door met irrelevante provocerende crap zoals "shellshock" en "Alles onder de 1024 als poortnummer moet verplicht onder root draaien" waar ZiZi weer tegenin gaat met o.a. "Maar overdrijven ben jij altijd goed in".

En als ik in https://www.security.nl/posting/644885/RCE+exploit+voor+ASP+sites+-+CVE-2020-0618%3A+RCE+in+MSSQL+Server+Reporting+Services+%28SSRS%29_ vraag om hieronder geen OS-oorlogen te voeren, schrijft (database-expert?) donderslag binnen één uur:

Of souplost en soeperees die bij de meeste onderwerpen, ook als ze OS-onafhankelijk zijn, Microsoft erbij slepen. En souplost die het ransomwareprobleem destijds in Synology NASsen bagatelliseert (https://www.security.nl/posting/644141/Kabinet+tegen+betaling+van+losgeld+door+Universiteit+Maastricht#posting644266) - een draad over wel/niet betalen bij ransomware, die ook weer compleet is gevuld met "mijn OS is beter" crap.

Kunnen jullie wel iets met dat soort bijdragen?

Overigens is mijn opzet tot zover prima geslaagd. Zelfs karma4 heeft geen "zie je wel IoT oss..." geschreven, integendeel: "Nu nog van dat OS bashing gedoe zien af te komen". Het beste: tot nu toe heeft -nog- niemand geschreven dat je een ander OS moet gebruiken of dat Linux toch beter is dan Windows (maar maak van je hart geen moordkuil).

"Nu nog van dat OS bashing gedoe zien af te komen". Het beste: tot nu toe heeft -nog- niemand geschreven dat je een ander OS moet gebruiken of dat Linux toch beter is dan Windows (maar maak van je hart geen moordkuil).

De windows fanclub onder aanvoering van ene Erik van Straten denkt (eigenlijk hoopt) dat dit een Linux probleem is :)

Natuurlijk ingegeven doordat bijna 100% van de incidenten walware blijkt te zijn. We wachten nog steeds op de eerste drive-by infectie op een Linux desktop. Het verschil tussen 0 en 1 is veel groter dan het verschil tussen 1 en 1 miljard.

Maar goed dit is een Zyxel kastje waar wij niet eens in kunnen kijken. Voor het zelfde geld is het een verbouwde xbox

Een Linux distro werkt met packet managers maar hier zien we firmware voorbij komen. Wat zou daar in zitten? en hoe zo zou dat een Linux probleem zijn. Het is vooral een Zyxel probleem. Blijkbaar hebben ze het opgelost met nieuwe firmware wat dat ook moge zijn.

Mijn desktop is niet uitgezet: https://kb.cert.org/artifacts/cve-2020-9054.html

"Nu nog van dat OS bashing gedoe zien af te komen". Het beste: tot nu toe heeft -nog- niemand geschreven dat je een ander OS moet gebruiken of dat Linux toch beter is dan Windows (maar maak van je hart geen moordkuil).

De windows fanclub onder aanvoering van ene Erik van Straten denkt (eigenlijk hoopt) dat dit een Linux probleem is :)

Natuurlijk ingegeven doordat bijna 100% van de incidenten walware blijkt te zijn. We wachten nog steeds op de eerste drive-by download infectie op een Linux desktop. Het verschil tussen 0 en 1 is veel groter dan het verschil tussen 1 en 1 miljard.

Maar goed dit is een Zyxel kastje waar wij niet eens in kunnen kijken. Voor het zelfde geld is het een verbouwde xbox

Een Linux distro werkt met packet managers maar hier zien we firmware voorbij komen. Wat zou daar in zitten? en hoe zo zou dat een Linux probleem zijn. Het is vooral een Zyxel probleem. Blijkbaar hebben ze het opgelost met nieuwe firmware wat dat ook moge zijn.

Mijn desktop is niet uitgezet: https://kb.cert.org/artifacts/cve-2020-9054.html

"Nu nog van dat OS bashing gedoe zien af te komen". Het beste: tot nu toe heeft -nog- niemand geschreven dat je een ander OS moet gebruiken of dat Linux toch beter is dan Windows (maar maak van je hart geen moordkuil).

De windows fanclub onder aanvoering van ene Erik van Straten denkt (eigenlijk hoopt) dat dit een Linux probleem is :)

Natuurlijk ingegeven doordat bijna 100% van de incidenten walware blijkt te zijn. We wachten nog steeds op de eerste drive-by download infectie op een Linux desktop. Het verschil tussen 0 en 1 is veel groter dan het verschil tussen 1 en 1 miljard.

Maar goed dit is een Zyxel kastje waar wij niet eens in kunnen kijken. Voor het zelfde geld is het een verbouwde xbox

Een Linux distro werkt met packet managers maar hier zien we firmware voorbij komen. Wat zou daar in zitten? en hoe zo zou dat een Linux probleem zijn. Het is vooral een Zyxel probleem. Blijkbaar hebben ze het opgelost met nieuwe firmware wat dat ook moge zijn.

Mijn desktop is niet uitgezet: https://kb.cert.org/artifacts/cve-2020-9054.html[/quote]

een juweeltje niet?

waarom kon dat niet gewoon gecombineerd zijn met een hash downloaden van een geverifieerde bron zoals bij het bedrijf zelf mbv https en een net certificaat om de blob die over ftp binnen gehaald wordt te checken? is het nu echt zoooooooo duur een https server te hebben met een certificaat die je met een CA ondertekend hebt en waarvan de CA cert ook meteen op alle NASen in de bundle zitten?

kan me niet bommen of het nu bsd linux of windows is op de NAS zelf, dit is gewoon niet een goed update ditributie mechanisme

een juweeltje niet?

waarom kon dat niet gewoon gecombineerd zijn met een hash downloaden van een geverifieerde bron zoals bij het bedrijf zelf mbv https en een net certificaat om de blob die over ftp binnen gehaald wordt te checken? is het nu echt zoooooooo duur een https server te hebben met een certificaat die je met een CA ondertekend hebt en waarvan de CA cert ook meteen op alle NASen in de bundle zitten?

kan me niet bommen of het nu bsd linux of windows is op de NAS zelf, dit is gewoon niet een goed update ditributie mechanisme

".. dit is gewoon niet een goed update ditributie mechanisme .."

Eens, Zyxel maakt inderdaad gebruik van een potentieel gevaarlijk updatemechanisme. Geen idee waarom, ze helpen het vertrouwen in Zyxel snel om zeep op deze manier.

".. kan me niet bommen of het nu bsd linux of windows is op de NAS zelf .."

Het kan toch nuttig zijn om te begrijpen waar het lek precies zit. En of daarmee mogelijk ook andere apparatuur kwetsbaar is.

Zyxel apparatuur draait op ZyNOS (Zyxel Network Operating System).

https://en.wikipedia.org/wiki/ZyNOS

ZyNOS is COTS (Commercial Off The Shelf, closed source firmware). Het lijkt een Linux kernel te bevatten, die speciaal toegesneden is op MIPS architectuur (met een ADM5120 chip?)

https://www.linux-mips.org/wiki/Adm5120_devices

Er is niet veel documentatie over ZyNOS te vinden, de term komt ook niet voor op deze uitgebreide pagina:

https://en.wikipedia.org/wiki/List_of_operating_systems#Embedded

ZyNOS wordt ook gebruikt door andere fabrikanten:

https://www.pcworld.com/article/2104380/attack-campaign-compromises-300000-home-routers-alters-dns-settings.html

".. ZynOS, a router firmware created by ZyXEL Communications that’s also used on router models from other manufacturers .."

Wat op het eerste gezicht niet logisch lijkt is het volgende. Linux is FOSS, maar ZyNOS is closed source. Is dit een "violation" van de GPL2 of 3 licentie die eist dat de source code FOSS is en blijft?

Vermoedelijk is ZyNOS een voorbeeld van "Tivoization", (Tivo is een merk digitale videorecorder):

https://en.wikipedia.org/wiki/Tivoization

".. Tivoization is the creation of a system that incorporates software under the terms of a copyleft software license (like the GPL), but uses hardware restrictions and sometimes digital rights management to prevent users from running modified versions of the software on that hardware. Richard Stallman coined the term in reference to TiVo's use of GNU GPL licensed software on the TiVo brand digital video recorders (DVR), which actively blocks users from running modified software on its hardware by design. Stallman believes this practice denies users some of the freedom that the GNU General Public License (GNU GPL) was designed to protect. The Free Software Foundation refers to tivoized hardware as "tyrant devices".."

Zo wordt FOSS dus toch COTS?

Mogelijk is een deel van de software "gelocked" is in een op de printplaat vastgesoldeerde "USB stick" memory. Ik heb ooit een foto gezien van een dergelijke "proprietary chip", mocht ik die weer vinden dan meld ik dat hier.

De meest nauwkeurige omschrijving van het recente lek is tot nu toe deze (van Anoniem 25-02-2020 14:39)

"ZyXEL NAS devices achieve authentication by using the weblogin.cgi CGI executable. This program fails to properly sanitize the username parameter that is passed to it.."

Deze weblogin.cgi is dus (nu ook) closed source? Dan stopt de zoektocht naar het lek hier?

Misschien gaat ZyXEL na deze reputatieschade over op het verkopen van NAS en routers met open source software ? Ik ben in ieder geval geen fan van ZyNOS. Dat was ik niet, en ben ik nu ook niet geworden.

Aanvullingen zijn welkom.

"Nu nog van dat OS bashing gedoe zien af te komen". Het beste: tot nu toe heeft -nog- niemand geschreven dat je een ander OS moet gebruiken of dat Linux toch beter is dan Windows (maar maak van je hart geen moordkuil).

De windows fanclub onder aanvoering van ene Erik van Straten denkt (eigenlijk hoopt) dat dit een Linux probleem is :)

Natuurlijk ingegeven doordat bijna 100% van de incidenten walware blijkt te zijn. We wachten nog steeds op de eerste drive-by download infectie op een Linux desktop. Het verschil tussen 0 en 1 is veel groter dan het verschil tussen 1 en 1 miljard.

Maar goed dit is een Zyxel kastje waar wij niet eens in kunnen kijken. Voor het zelfde geld is het een verbouwde xbox

Een Linux distro werkt met packet managers maar hier zien we firmware voorbij komen. Wat zou daar in zitten? en hoe zo zou dat een Linux probleem zijn. Het is vooral een Zyxel probleem. Blijkbaar hebben ze het opgelost met nieuwe firmware wat dat ook moge zijn.

Mijn desktop is niet uitgezet: https://kb.cert.org/artifacts/cve-2020-9054.html

Veiligheid ligt bij de gebruiker en de producenten van firmware. Het OS is in deze niet relevant. MS heeft nu eenmaal het hoogst aantal eindgebruikers. Ook het hoogste percentage digibeten. Daarom het interessantst voor aanvallers, want wereldwijd de meeste zwakke plekken in absolute getallen.

Linux heeft een lager aantal eindgebruikers. En de doelgroep/eindgebruikers hebben vaak affiniteit met de ICT. Dat is bekend van meesterhackers tot kruimeldieven. Logischerwijs vinden er dan ook minder aanvallen plaats op dergelijke systemen. Hetzelfde eigenlijk voor MacOs. Maar hun OS is dan weer beter ge-sandboxed.

Veiligheid ben je zelf en wie/wat je op je systeem toelaat.

Vriendelijke groet, Een tevreden Windows gebruiker

Zo wordt FOSS dus toch COTS?

Mogelijk is een deel van de software "gelocked" is in een op de printplaat vastgesoldeerde "USB stick" memory. Ik heb ooit een foto gezien van een dergelijke "proprietary chip", mocht ik die weer vinden dan meld ik dat hier.

De meest nauwkeurige omschrijving van het recente lek is tot nu toe deze (van Anoniem 25-02-2020 14:39)

"ZyXEL NAS devices achieve authentication by using the weblogin.cgi CGI executable. This program fails to properly sanitize the username parameter that is passed to it.."

Deze weblogin.cgi is dus (nu ook) closed source? Dan stopt de zoektocht naar het lek hier?

Misschien gaat ZyXEL na deze reputatieschade over op het verkopen van NAS en routers met open source software ? Ik ben in ieder geval geen fan van ZyNOS. Dat was ik niet, en ben ik nu ook niet geworden.

Aanvullingen zijn welkom.

Helaas gebeurd daar niet zo veel meer mee.

6 jaar geleden hebben ze ook al een issue gehad omdat ze geen GPL code wilde vrijgeven.

"Let's save the GNU" ...:-))

Deze site maakt wel duidelijk dat "GPL violation" onwettig is. Fabrikanten proberen inderdaad van FOSS weer COTS te maken.

Ik had nog nooit gehoord van Harald Welte, "founder of gpl-violations.org and copyright holder of several parts of the Linux kernel (.. and one of the copyright holders of iptables).

De zaak tegen de fabrikant AVM van Fritz!Box is gewonnen met hulp van Harald Welte.

Gpl-violations.org heeft denk ik daarmee bijgedragen aan goede jurisprudentie. De FSFE is actiever op dit moment (omzet 0,5 M€ en diverse full-time werknemers)

https://fsfe.org/activities/ms-vs-eu/ms-vs-eu.en.html

De hardware die ik eerder "een op de printplaat vastgesoldeerde "USB stick" memory" noemde, wordt ook wel "Rom-0" genoemd. Ik denk een EEPROM chip. De daarin opgeslagen files kunnen worden teruggelezen:

https://web.archive.org/web/20120222220908/http://everlost.nl/kender/zyxel

https://github.com/dev-zzo/router-tools/blob/master/zynos.md

https://github.com/dev-zzo/router-tools

https://github.com/firmadyne/

https://web.archive.org/web/20120222220908/http://everlost.nl/kender/zyxel

https://brezular.com/2014/06/20/zynos-rom-0-exploit/

Deze informatie geeft aan dat ZyNOS niet alleen wordt toegepast in ZyXEL apparatuur, maar ook D-Link en TP-Link.

https://wikivisually.com/search?qry=ZyNOS

Mogelijk zijn deze routers en NAS van D-Link en TP-Link op dezelfde manier kwetsbaar.

Deze posting is gelocked. Reageren is niet meer mogelijk.