Rootkit omzeilt firewall door instructies als legitiem verkeer te vermommen

Onderzoekers hebben een rootkit ontdekt die firewalls weet te omzeilen door verkeer met instructies als legitiem verkeer te vermommen. De rootkit werd aangetroffen op een server gehost in de Amazon Web Services (AWS) cloud, aldus antivirusbedrijf Sophos. Hoe de server besmet kon raken is onbekend, maar mogelijk wisten de aanvallers via een zwak SSH-wachtwoord in te breken. Vervolgens werd de server met malware geïnfecteerd.

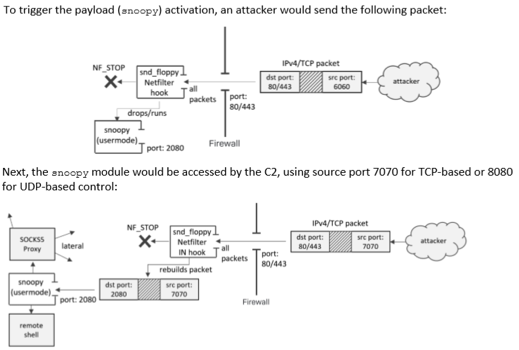

De infectie bestond uit een rootkit die netwerkverkeer inspecteert en een backdoor installeert. Deze backdoor gebruikte de rootkit weer om met de aanvallers te communiceren en gestolen data te versturen. De besmette server maakte gebruik van AWS security groups om het inkomende en uitgaande verkeer van en naar de server te filteren. De firewall was zo ingesteld dat alleen verkeer naar poort 80 HTTP en poort 443 HTTPS werd toegestaan.

Om de AWS security groups te omzeilen stuurden de aanvallers onschuldig lijkende requests naar de webserver op de normale webserverpoorten. Een malwaremodule die het inkomende verkeer inspecteerde voordat het de webserver bereikte onderschepte de speciaal geprepareerde requests van de aanvallers en stuurde de instructies daarin door naar de malware. Deze instructies waren vermomd als het source poortnummer.

"Firewalls voorkomen dat machines achter de firewall verkeer ontvangen dat naar willekeurige bestemmingspoorten wordt gestuurd, maar ze letten niet op de source poorten, omdat die niet relevant voor de server zijn of de diensten die erop draaien", aldus de onderzoekers. In het geval van de besmette server luisterde die naar inkomende verbindingen op TCP-poorten 2053 en 2080.

Ook bij het stelen van data werd er van deze methode gebruik gemaakt. De onderzoekers van Sophos merken op dat de techniek niet alleen tegen AWS-servers werkt, maar tegen nagenoeg elke firewall. Afsluitend stellen de onderzoekers dat in het geval van AWS de aanwezigheid van een firewall niet inhoudt dat updates niet meer moeten worden geïnstalleerd. Daarnaast krijgen beheerders het advies om de standaard installatie van de SSH-server extra te beveiligen.

Dit klinkt als één regel in iptables.

Dit klinkt als één regel in iptables.

Ware het niet dat de bad guys hetzelfde kunnen gaan doen met andere source ports.

Deze is wel sneaky omdat hij juist gebruik maakt van openstaand poorten die je niet dicht kunt zetten. Het verkeer wordt meegesmokkeld in regulier http(s) verkeer.

Tor doesn't just provide encryption, it is also designed to look like normal HTTPS traffic.

https://www.netresec.com/?page=Blog&month=2013-04&post=Detecting-TOR-Communication-in-Network-Traffic

https://www.netresec.com/?page=Blog&month=2011-01&post=Analyzing-the-TCPIP-Weapons-School-Sample-Lab

Dit klinkt als één regel in iptables.

beter gebruik je snort en schrijf je een rule die de magic header "0xFC72E392" er uit vist.

verder doet de rootkit blijkbaar weinig moeite omzich zelf te verstoppen en is makkelijk te vinden in geladen modules: snd_floppy of netstat waar je een process ziet luitsteren dat 'snoopy' heet.

sowieso altijd handig om minimaal 1 keer per dag rootkit hunter te draaien.

Deze posting is gelocked. Reageren is niet meer mogelijk.