Verkeerd geconfigureerde Docker-servers besmet met malware

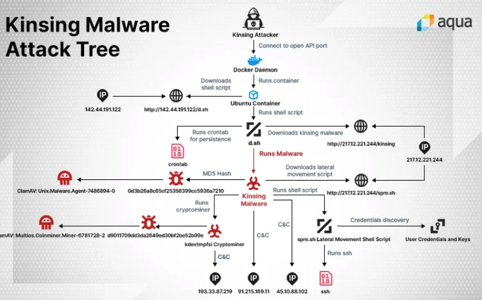

Aanvaller zoeken actief naar verkeerd geconfigureerde Docker-servers om die vervolgens met malware te infecteren. Daarvoor waarschuwt securitybedrijf Aqua Security. Om toegang tot de servers te krijgen maken de aanvallers gebruik van een onbeveiligde open Docker API-poort.

Zodra er via deze poort verbinding is gemaakt starten de aanvallers een Ubuntu-container waarin de Kinsing-malware draait. Deze malware heeft als primair doel het draaien van een cryptominer, maar probeert ook andere containers en servers te infecteren. Om zich lateraal door het containernetwerk te bewegen laadt de malware een script dat SSH-inloggegevens opslaat. Met deze gegevens probeert de malware vervolgens op andere servers in te loggen en zich verder te verspreiden.

Organisaties krijgen het advies om al hun cloudsystemen in kaart te brengen, het principe van zo min mogelijk rechten toe te passen, gebruikte images te controleren en logbestanden op afwijkingen te onderzoeken.

https://success.docker.com/article/how-do-i-enable-the-remote-api-for-dockerd

Er is opzich niets mis met docker. Je mag het onzin vinden maar je zegt het nu alsof het algemeen bekend is dat er allerlei heftige problemen met docker zijn.

De noodzaak van het openzetten zal ongetwijfeld te maken hebben met een windowsbeheeromgeving.

Want... als het onveilig is moet het wel windows zijn?

De API wordt gebruikt om docker servers remote te beheren, containers starten,stoppen, etc. dus dat is heel erg aantrekkelijk om aan te zetten als je meerdere docker servers hebt draaien.

Wat mij opvalt is dat admins tegenwoordig geen firewalls meer gebruiken.Er zou niets aan de hand zijn met deze API als er gewoon een firewall voor zou zitten die de toegang beperkt op IP basis.

Niet iedereen weet er goed mee om te gaan of weten niet voldoende zodat "het werkt, dus zal het wel goed zijn" eerder van toepassing is, docker ben ik heel blij mee :-) #staysafe #stayfocussed #keepthehackersoutside

Als je als root het volgende commando geeft heeft iedereen onbeperkt toegang tot je server:

# passwd -d root

Een voorwaarde om succesvol te zijn is wel dat de computer van buitenaf benaderbaar is.

ssh server draait

firewall open staat voor het betreffende verkeer

geen restricties in b.v. /etc/hosts.deny staan

er een login shell beschikbaar is zonder beperkingen.

Wat een BUG zeg.

Natuurlijk is bijna iedere applicatie of OS fout te configureren net zo goed als iedereen je huis binnen kan lopen als de deur open staat.

Deze posting is gelocked. Reageren is niet meer mogelijk.