Securitybedrijf: 900.000 kwetsbare Exim-mailservers op internet

Op internet zijn meer dan 900.000 Exim-mailservers te vinden met een kwetsbaarheid waardoor aanvallers op afstand de systemen kunnen overnemen en het beveiligingslek wordt actief aangevallen. Dat stelt securitybedrijf RiskIQ op basis van eigen onderzoek. Vorige week beschuldigde de Amerikaanse geheime dienst NSA Rusland ervan dat het sinds augustus 2019 aanvallen tegen kwetsbare Exim-mailservers uitvoert.

Exim is zeer populaire mailserversoftware die wereldwijd op miljoenen systemen draait. De afgelopen jaren zijn verschillende ernstige kwetsbaarheden in de software gevonden en vervolgens ook actief aangevallen. De NSA waarschuwde dat de Russische inlichtingendienst GRU misbruik maakt van een kwetsbaarheid waarvoor op 5 juni 2019 een beveiligingsupdate verscheen.

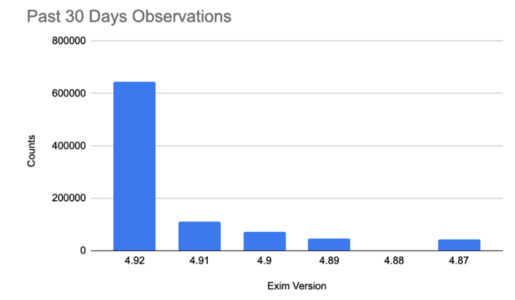

Via de kwetsbaarheid kan een aanvaller alleen door het versturen van een speciaal geprepareerde e-mail commando's met rootrechten op de mailserver uitvoeren. Een aanvaller kan zo software installeren, data aanpassen en nieuwe accounts aanmaken. De kwetsbaarheid is aanwezig in versies 4.87 tot en met 4.92 van Exim. In Exim-versie 4.93 is het probleem verholpen.

Volgens RiskIQ zijn erop internet nog meer dan 900.000 Exim-mailservers te vinden die een kwetsbare versie van de mailserversoftware draaien. Aanvallers maken naast het eerder genoemde beveiligingslek ook gebruik van twee andere kwetsbaarheden die vorig jaar in Exim werden ontdekt en verholpen, aldus het securitybedrijf. Het grootste deel van de Exim-mailservers is echter kwetsbaar voor de kwetsbaarheid die specifiek door de NSA werd genoemd. Beheerders krijgen dan ook het advies om hun installatie zo snel als mogelijk te updaten.

Inderdaad! En dat zou een bedrijf als RiskIQ toch moeten weten! Voordat ze zo'n nepnieuws verhaal als dit de wereld in blaten. Een blamage!

Bijvoorbeeld voor Debian (maar andere distributies hebben ook vergelijkbare beveiligingsteams):

https://security-tracker.debian.org/tracker/source-package/exim4

(Het versienummer verandert wel maar naar bv. iets als 4.92-8+deb10u4 (wat aangeeft dat het beveiligingsprobleem is verholpen in de versie van Exim - in dit geval 4.92 - die bij de release van de Linux distributie hoort.

Inderdaad! En dat zou een bedrijf als RiskIQ toch moeten weten! Voordat ze zo'n nepnieuws verhaal als dit de wereld in blaten. Een blamage!

Bijvoorbeeld voor Debian (maar andere distributies hebben ook vergelijkbare beveiligingsteams):

https://security-tracker.debian.org/tracker/source-package/exim4

(Het versienummer verandert wel maar naar bv. iets als 4.92-8+deb10u4 (wat aangeeft dat het beveiligingsprobleem is verholpen in de versie van Exim - in dit geval 4.92 - die bij de release van de Linux distributie hoort.

Inderdaad! En dat zou een bedrijf als RiskIQ toch moeten weten! Voordat ze zo'n nepnieuws verhaal als dit de wereld in blaten. Een blamage!

Bijvoorbeeld voor Debian (maar andere distributies hebben ook vergelijkbare beveiligingsteams):

https://security-tracker.debian.org/tracker/source-package/exim4

(Het versienummer verandert wel maar naar bv. iets als 4.92-8+deb10u4 (wat aangeeft dat het beveiligingsprobleem is verholpen in de versie van Exim - in dit geval 4.92 - die bij de release van de Linux distributie hoort.

Dat klopt voor de package versie. Wat ik niet goed genoeg kon afleiden zonder een hele server te installeren is of die exacte vendor-package-release ook meekomt in de banner , of dat daar alleen de major.minor versie staat .

(en evt - hoe andere grote distributies dat doen ).

Overigens - het is helaas een feit dat veel admins te weinig patchen, en Linux admins zijn daar echt niet allemaal een uitzondering op.

Dat klopt voor de package versie. Wat ik niet goed genoeg kon afleiden zonder een hele server te installeren is of die exacte vendor-package-release ook meekomt in de banner , of dat daar alleen de major.minor versie staat .

(en evt - hoe andere grote distributies dat doen ).

Gewoon effe telnetten naar poort 25 op een host. Dan krijg je bv. ESMTP Exim 4.93.0.4 (geen goed voorbeeld).

Dat heb ik ook nooit beweerd. Nou ja, misschien heb ik gesteld dat als updaten lastiger is (lange wachttijden, reboots) dan er dan een hogere drempel is.

Dat klopt voor de package versie. Wat ik niet goed genoeg kon afleiden zonder een hele server te installeren is of die exacte vendor-package-release ook meekomt in de banner , of dat daar alleen de major.minor versie staat .

(en evt - hoe andere grote distributies dat doen ).

Gewoon effe telnetten naar poort 25 op een host. Dan krijg je bv. ESMTP Exim 4.93.0.4 (geen goed voorbeeld).

Om wat zeggen over welke distro wat doet (default) met het benoemen van exim versie details in de smtp banner moet je een host hebben die

1) mail doet ,

2) dat met exim doet

3) weten op welke distributie gebaseerd

4) weten dat de admin voor de banner het default gedrag (qua versie) heeft laten staan dat de distro doet .

[ad 4: sommige admins - en security adviseurs - worden panisch van het idee dat je in de banner iets zegt over versie en type .want het kan hackers helpen. Je kunt dus ook vals-negatieve banners hebben waarin niks staat over exim of de versie, maar die wel een kwetsbare versie draaien .]

Die combinatie 1 tm 4 had ik niet snel bij elkaar. (en jij blijkbaar ook niet ). *Dat* je de esmtp banner ziet bij een telnet naar tcp/25 van een MX wist ik wel.

FYI: de versie in de banner wordt gezet in de exim config file, en in debian wordt die met een hele hoop expansies en herschrijvingen van versie-variabelen gegeneerd . Het was me niet snel genoeg duidelijk (zonder het ding te bouwen) wat dan het resultaat wordt.

Deze posting is gelocked. Reageren is niet meer mogelijk.