Microsoft waarschuwt Office 365-gebruikers voor phishingaanval via apps

Microsoft waarschuwt gebruikers van Office 365 voor phishingaanvallen via malafide apps, waarbij multifactorauthenticatie wordt omzeild, slachtoffers niet hun inloggegevens op een phishingpagina hoeven in te voeren en het wijzigen van wachtwoorden niet voldoende is om aanvallers de toegang tot het account te ontzeggen.

Microsoft biedt externe ontwikkelaars de mogelijkheid om webapps voor Office 365-gebruikers te ontwikkelen die aanvullende functionaliteit bieden. Aanvallers maken hier misbruik van om via malafide apps toegang tot accounts te krijgen. De aanval begint met het registreren van een malafide webapp bij een OAuth 2.0 provider, zoals Azure Active Directory. OAuth is een mechanisme waardoor applicaties van derden toegang tot het account van gebruikers kunnen krijgen zonder dat die hiervoor hun wachtwoord hoeven af te staan. De webapps hoeven daarnaast niet door Microsoft te zijn goedgekeurd.

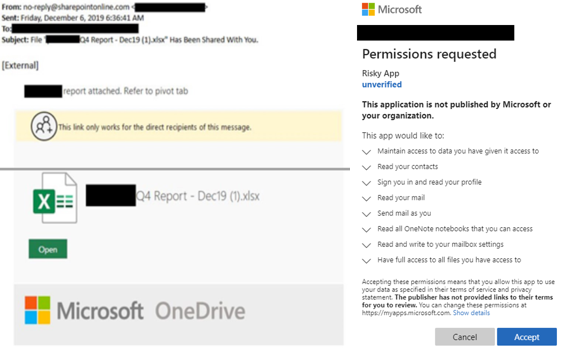

Vervolgens sturen de aanvallers een e-mail die lijkt te linken naar een document. De link in de e-mail komt uiteindelijk uit op login.microsoftonline.com, de echte inlogpagina van Microsoft. De gebruiker logt daar in en krijgt vervolgens een prompt te zien waarin wordt gevraagd of hij de malafide webapp toegang tot zijn account wil geven. Wanneer de gebruiker dit toestaat ontvangt de app een autorisatiecode die wordt ingewisseld voor een toegangstoken. Met dit toegangstoken is het mogelijk om data in het account van de gebruiker te benaderen, zoals e-mail, contacten, bestanden en notities. Daarnaast kan de aanvaller instellen om ontvangen e-mail naar een ander adres door te sturen.

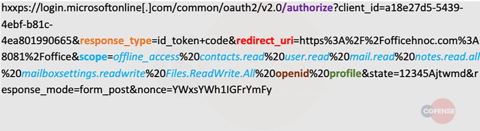

Hoewel de link in de e-mail naar login.microsoftonline.com wijst of hier uitkomt, bevat die ook een element genaamd "redirect_uri". Dit is de locatie waar onder andere de tokens naar worden toegestuurd. Hierbij geven de aanvallers hun domeinnaam op, die vaak "office" in de naam heeft. De aanvaller krijgt bij deze aanval niet het wachtwoord van de gebruiker in handen en kan ook geen e-mail in diens naam versturen. Wel is er uitgebreide toegang tot het account. Het wijzigen van het wachtwoord is dan ook niet voldoende om de toegang tot het account te ontzeggen. Hiervoor moet de malafide app van het account worden losgekoppeld.

"Microsoft staat het toe om buiten de Office Store om Office 365 Add-Ins en Apps via side loading te installeren, waardoor er geen enkele controle plaatsvindt. Dit houdt in dat een aanvaller een kwaadaardige app kan aanbieden aan elke gebruiker die op een link klikt en de gevraagde permissies toestaat", zegt Michael Tyler van securitybedrijf PhishLabs.

Volgens Elmer Hernandez van securitybedrijf Cofense laten deze aanvallen zien hoe aanvallers zich aanpassen. Het is niet meer nodig om inloggegevens te compromitteren en daarnaast wordt multifactorauthenticatie omzeild. "Het zijn gebruikers die nietsvermoedend aanvallers toegang tot hun data geven", merkt Hernandez op. Eerder deze week liet Microsoft weten dat het zes domeinen had overgenomen die aanvallers bij dergelijke aanvallen gebruikten.

Vorige maand maakte de Australische overheid nog bekend dat overheidsdiensten en bedrijven in het land het doelwit van aanvallen waren. Ook bij deze aanvallen werd er van malafide webapps gebruikgemaakt om toegang tot Office 365-accounts te krijgen.

Echt 5 seconden werk.

O365: Admin Center -> Settings -> Org Settings -> User consent to apps

Azure: Azure Active Directory - Enterprise Applications - User Settings

Echt 5 seconden werk.

Is zelfs een Best Practice om uit te schakelen dat "standaard users" geen apps kunnen registreren...

Snap ook niet waarom het default bij een nieuwe Tenant ingeschakeld staat...

Mogelijk voor kleine bedrijven die niet weten hoe dit in te stellen.

Echt 5 seconden werk.

Deze posting is gelocked. Reageren is niet meer mogelijk.