Beveiligingslek in gps-trackerplatform gaf toegang tot miljoenen apparaten

Een beveiligingslek in een veelgebruikt platform voor gps-trackers gaf toegang tot miljoenen apparaten, waaronder gps-horloges voor dementiepatiënten en kinderen, zo stelt het Britse securitybedrijf Pen Test Partners dat het probleem ontdekte.

Het platform in kwestie heeft de naam SETracker en is ontwikkeld door het Chinese 3G Electronics. Verschillende soorten gps-trackers maken er gebruik van, zoals gps-horloges voor kinderen en dementiepatiënten en gps-trackers voor auto's en motoren. Volgens Pen Test Partners maken alleen in West-Europa miljoenen apparaten gebruik van het platform en waren die door een kwetsbaarheid in een API van de dienst allemaal over te nemen.

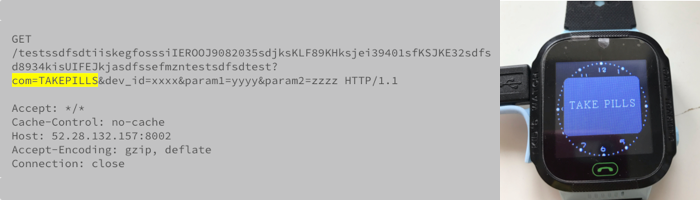

Het beveiligingslek kwam aan het licht nadat de onderzoekers een back-up van de broncode op de website van 3G Electronics aantroffen. SETracker bleek voor de server-to-server communicatie van een API met een hardcoded string gebruik te maken die in de broncode werd aangetroffen. Er was verder geen andere authenticatie of autorisatie vereist om als vertrouwde server commando's te versturen.

De broncode liet verder zien dat er 57 verschillende commando's waren die naar een SETracker-server konden worden gestuurd. Via deze commando's was het mogelijk om apparaten die van het platform gebruikmaken en over een simkaart beschikken elk willekeurig opgegeven telefoonnummer te laten bellen en sms-berichten te laten versturen. Ook was het mogelijk om de apparaten zelf te bellen.

De onderzoekers ontdekten ook een commando waarbij het mogelijk is om een apparaat stilletjes te bellen en zo de gebruiker af te luisteren, zonder dat die dit doorheeft. Deze functie zou voor Duitse gebruikers moeten zijn uitgeschakeld, maar bleek ook daar te werken, aldus de onderzoekers. Tevens was het mogelijk om bij de gps-horloges voor kinderen, waarmee ouders hun kinderen in de gaten kunnen houden, een bericht naar het kind te sturen dat van de ouders afkomstig leek.

Wat de onderzoekers echter het meest opviel was een commando dat naar gps-horloges van dementiepatiënten verstuurd kan worden. Dit commando laat op het horlogescherm de tekst "Take Pills" zien. Het commando is bedoeld om patiënten eraan te herinneren dat ze hun medicijnen moeten nemen. Een aanvaller zou echter zonder al teveel moeite meerdere berichten met de opdracht "Take Pills" achter elkaar naar een patiënt kunnen sturen. Iets wat mogelijk levensgevaarlijke gevolgen zou kunnen hebben, aldus de onderzoekers. Die ontdekten ook dat de tekst van de verstuurde boodschap kon worden aangepast.

Naast de mogelijkheid om commando's naar gps-apparaten te versturen vonden de onderzoekers in de broncode ook de MySQL-wachtwoorden van alle databases en inloggegevens voor Aliyun-buckets, de Alibaba tegenhanger van Amazon S3-buckets. Eén van de buckets bevatte informatie van de gps-horloges voor kinderen, met zeer waarschijnlijk ook afbeeldingen van kinderen. De gps-horloges zijn namelijk vaak van een camera voorzien waarbij foto's in de cloud worden opgeslagen.

Verder bevatte de broncode root-inloggegevens voor verschillende diensten, inloggegevens voor de QQ-maildienst die gebruikers van een nieuw account informeert en waarschuwingen naar het primaire account/ouders kan sturen. Ook de inloggegevens om sms-berichten naar het primaire account/ouders te sturen stonden in de broncode, alsmede de Google API-credentials en push credentials voor verschillende telefoondiensten.

Pen Test Partners waarschuwde 3G Electronics op 22 januari, waarna het Chinese bedrijf op 12 februari reageerde. Volledige details over de kwetsbaarheden werden op 17 februari gedeeld, waarna een dag later het probleem met de server-API werd verholpen. Op 20 mei waarschuwden de onderzoekers het bedrijf dat de broncode nog steeds online was te vinden. Negen dagen later meldde 3G Electronics dat het bestand was verwijderd en alle wachtwoorden waren gewijzigd.

Deze posting is gelocked. Reageren is niet meer mogelijk.