Opnieuw ernstige kwetsbaarheden in smartwatches voor kinderen

Onderzoekers hebben opnieuw ernstige kwetsbaarheden in smartwatches voor kinderen ontdekt waardoor het mogelijk is de horloge-backend over te nemen, de gps-locatie te monitoren of spoofen, gesprekken tussen het kind en ouders te onderscheppen en de omgeving van het kind af te luisteren. Ook blijkt dat sommige horlogemakers de AVG overtreden. Dat laat het onderzoeksrapport "STALK: Security Analysis of Smartwatches for Kids" weten (pdf).

In het verleden hebben onderzoekers al meerdere keren laten zien dat smartwatches voor kinderen onveilig zijn. Het nieuwste onderzoek werd uitgevoerd door onderzoekers van de Münster University of Applied Sciences, die in totaal zes smartwatches van verschillende merken onderzochten. Het ging om de StarlianTracker GM11, de Polywell S12, de JBC Kleiner Abenteurer, de Pingonaut Panda2, de ANIO4 Touch en de XPLORA GO. Fabrikanten JBC, Polywell, ANIO en Starlian bleken nagenoeg hetzelfde model te gebruiken, afkomstig van het Chinese elektronicabedrijf 3G Electronics dat de smartwatches als whitelabel aanbiedt.

De smartwatches beschikken over een simkaart en laten ouders via een smartphone-app de locatie van hun kind monitoren. Ook is het mogelijk voor ouders om via de smartwatch met hun kind te communiceren. De smartphone-app van de ouders communiceert met een server, die weer met de smartwatch van het kind communiceert en vice versa.

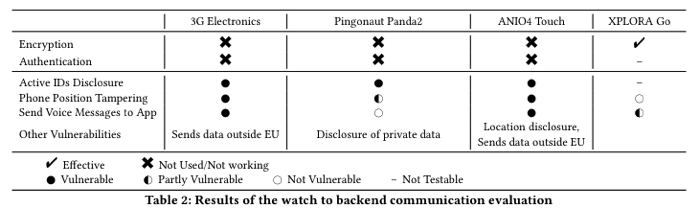

Het onderzoek richtte zich op de communicatie tussen de smartwatches en de backend van de leverancier, die meestal via gsm plaatsvindt, en de interactie tussen de smartphone-app van de ouders en de backend van de leverancier. Deze interactie vindt plaats via de internetverbinding van de smartphone. "De onderzoeksresultaten laten zien dat smartwatches voor kinderen kritieke kwetsbaarheden bevatten die aanvallers met weinig kennis van hun slachtoffer kunnen misbruiken", zo stellen de onderzoekers.

Het is bijvoorbeeld mogelijk om bij drie van de vier backend-platformen de positie van het horloge te spoofen, waardoor ouders kunnen denken dat hun kind zich ergens anders bevindt dan hij werkelijk is. Bij twee van de platformen is het mogelijk om voiceberichten van het horloge naar de smartphone-app te spoofen. Eén backend-platform kon in zijn geheel worden overgenomen, waardoor het mogelijk was om slachtoffers te volgen.

Smartwatches die van het 3G-platform gebruikmaken communiceren zonder encryptie en authenticatie met de server die informatie van en naar de smartphone-app van de ouders doorstuurt. De backend-server bleek daarnaast kwetsbaar voor SQL-injection, waardoor een aanvaller toegang tot privégegevens van gebruikers zou kunnen krijgen. De backendserver van ANIO vereist dat gebruikers wel inloggen. Wanneer de gebruiker echter is ingelogd kan die eenvoudig de gegevens van andere gebruikers zien door zijn user-ID aan te passen. Deze id's blijken incrementeel te zijn, wat het makkelijk maakt om andere gebruikers te vinden.

Een ander probleem dat de onderzoekers aantroffen is dat 3G en ANIO data van EU-gebruikers naar servers buiten de EU sturen, zonder dit te vermelden. Hiermee zijn de bedrijven in overtreding van de AVG. In het geval van de Pingoaut en EXPLORA GO zijn de onderzoekers positiever. Zo bevat de GO geen enkele kritieke kwetsbaarheid en worden in de applicatie van de Pingonaut ook geen grote beveiligingsproblemen aangetroffen.

De onderzoekers waarschuwen de fabrikanten in april, waarna die verschillende problemen verholpen. Sommige kwetsbaarheden zijn echter nog aanwezig, zo laten de onderzoekers tegenover Wired weten. Het gaat onder andere om de ANIO en Pingonaut.

Vroeger luisterde je als kind gewoon naar je ouders en vertelde je ze waar je heen ging als je ging spelen bij/met vrienden.

De huidige generatie ouders vertrouwen hun kind niet, dus krijgt het kind een polsband ( enkelband ) om en ohh wee als ze buiten de afgesproken gps coordinaten komen.

Ditch die troep gewoon en leer je kind respect en geef je kind vertrouwen, anders leert je kind ook nooit iemand te vertrouwen en is wantrouwen de standaard van de volgende generaties.

Deze posting is gelocked. Reageren is niet meer mogelijk.