Cybercommando VS: 'Bad Neighbor' lek in Windows direct patchen

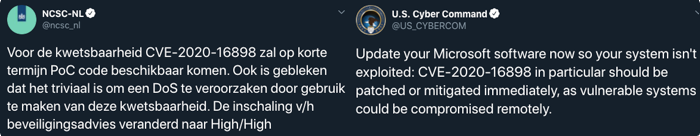

Organisaties moeten een beveiligingslek in Windows 10 en Windows Server, dat de naam 'Bad Neighbor' heeft gekregen meteen patchen, zo adviseert het Cybercommando van de Amerikaanse overheid. Het Nationaal Cyber Security Centrum (NCSC) van het ministerie van Justitie en Veiligheid heeft de inschaling van het beveiligingsadvies over de kwetsbaarheid veranderd naar High/High.

De kwetsbaarheid, ook aangeduid als CVE-2020-16898, bevindt zich in de TCP/IP-driver van Windows. Door het versturen van een speciaal geprepareerd IPv6 router advertisement packet die meer data bevat dan verwacht, plaatst de driver meer data in de geheugenstack dan is voorzien door de driver-code, waardoor er een buffer overflow ontstaat. Hierdoor kan een aanvaller een denial of service veroorzaken of in het ergste geval willekeurige code uitvoeren.

Volgens zowel het NCSC als antivirusbedrijf Sophos is het eenvoudig om een exploit te ontwikkelen waarmee een denial of service is te veroorzaken. Remote code execution is echter een stuk lastiger, zo laat de virusbestrijder weten. De eenvoud waarmee een dos-aanval is uit te voeren zorgt ervoor dat de kwetsbaarheid snel moet worden gepatcht, aldus Sophos. Microsoft bracht dinsdagavond een beveiligingsupdate voor het lek uit.

Het U.S. Cyber Command roept organisaties via Twitter op om de beveiligingsupdate meteen te installeren om zo te voorkomen dat aanvallers systemen overnemen. Het in 2009 opgerichte U.S. Cyber Command is een afdeling van het Pentagon die zich met het plannen en coördineren van cyberoperaties bezighoudt, met als doel het verdedigen en bevorderen van nationale belangen. De organisatie waarschuwde dit jaar al verschillende keren eerder om ernstige kwetsbaarheden snel te patchen.

Simpele mitigation is dan ook om ipv6 op de netwerkkaart uit te schakelen.

Zeker nu i.c.m. vele thuiswerken lijkt mij dit niet onlogisch...

Weet niet hoe vaak IP6 op IIoT/IoT by default aan staat. Wellicht het fuzzen waard aangezien men vaak code en hardware deelt tussen verschillende klasse apparaten.

Deze posting is gelocked. Reageren is niet meer mogelijk.