Onderzoek: 247.000 servers nog altijd kwetsbaar voor BlueKeep

Op internet zijn nog altijd honderdduizenden servers te vinden die kwetsbaar zijn voor beveiligingslekken zoals BlueKeep en Heartbleed, ook al zijn beveiligingsupdates om de kwetsbaarheden te verhelpen al lange tijd beschikbaar. Dat stelt Jan Kopriva, handler bij het Internet Storm Center (ISC), op basis van eigen onderzoek. Kopriva voerde een scan uit met zoekmachine Shodan en verifieerde een deel van de resultaten met handmatige Nmap-scans.

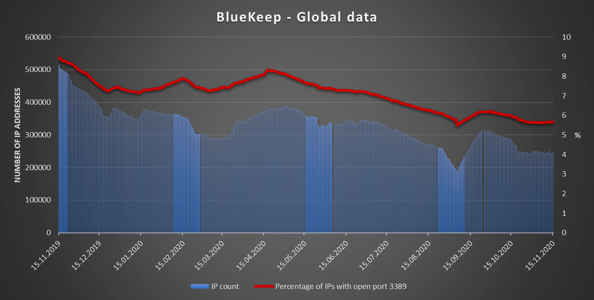

Zo bleken er 247.000 servers kwetsbaar te zijn voor BlueKeep. De kwetsbaarheid, die de naam BlueKeep kreeg, is aanwezig in de Remote Desktop Services (RDS) van Windows XP, Server 2003, Windows 7 en Server 2008. Een aanvaller hoeft alleen via het remote desktopprotocol verbinding te maken om kwetsbare machines over te nemen. Het is daarbij niet nodig om geldige inloggegevens te gebruiken. Microsoft bracht op 14 mei 2019 een beveiligingsupdate voor de kwetsbaarheid uit.

Kopriva telde ook meer dan 200.000 servers die de update voor de Heartbleed-kwetsbaarheid niet hebben geïnstalleerd. Via dit beveiligingslek uit 2014 is het mogelijk om de inhoud van het geheugen van webservers die OpenSSL gebruiken uit te lezen. Tevens bevatten zo'n 247.000 Exim-servers een bekende kwetsbaarheid waarvan actief misbruik wordt gemaakt.

"De resultaten laten zien dat zelfs zeer bekende kwetsbaarheden soms jarenlang niet worden gepatcht", aldus Kopriva. "Alleen omdat we er niet meer over praten verdwijnen Heartbleed, Bluekeep en andere beveiligingslekken niet." De ISC-handler voegt toe dat voor bedrijven die hun patchmanagement niet op orde hebben "historische" kwetsbaarheden nog altijd een risico vormen.

Verder blijft security een dumpster fire, het is duur, mensen zijn dom en software bevat foutjes.

Maandelijkse updates op een vaste dag: reboot - geen probleem.

In de industrie is patch-tuesday dan ook al jarenlang een vast begrip.

Kom daar maar eens om bij de andere software leveranciers.

Deze posting is gelocked. Reageren is niet meer mogelijk.