Lek in Wordpress SMTP-plug-in laat aanvaller adminwachtwoord resetten

Een kritieke kwetsbaarheid in de plug-in Easy WP SMTP voor WordPress wordt actief door aanvallers gebruikt om kwetsbare websites over te nemen. Via het het beveiligingslek is het namelijk mogelijk om het adminwachtwoord te resetten. Easy WP SMTP maakt het mogelijk om voor WordPress-sites een SMTP-server in te stellen zodat er e-mail kan worden verstuurd.

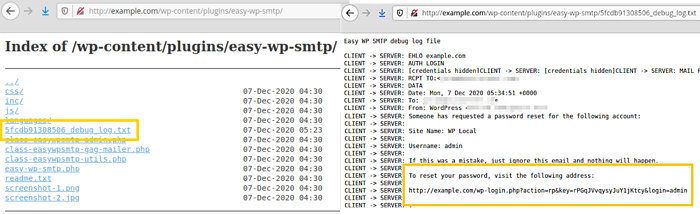

De plug-in is op meer dan 500.000 websites geïnstalleerd. Versie 1.4.2 en eerder bevatten een kwetsbaarheid waardoor alle verstuurde e-mails naar een logbestand worden geschreven. Dit logbestand, dat over een lange willekeurige naam beschikt, wordt geplaatst in de plug-inmap. Deze map is niet voorzien van een index.html. Op servers waar directory listing staat ingeschakeld is het logbestand daardoor eenvoudig voor iedereen op internet te vinden en aanvallers maken hier nu misbruik van.

Bij de nu waargenomen aanvallen vraagt de aanvaller voor de WordPress-beheerder een wachtwoordreset aan. WordPress verstuurt vervolgens een e-mail met een wachtwoordresetlink naar het e-mailadres van de beheerder. De e-mail en linken verschijnen echter ook in het logbestand. Wanneer het logbestand is gevonden kan een aanvaller de wachtwoordresetlink kopiëren en uitvoeren en zo zelf een wachtwoord instellen en de website overnemen. Zodra de aanvaller is ingelogd worden er malafide extensies geïnstalleerd, meldt het Ninja Technologies Network.

Om het probleem te verhelpen kwam de ontwikkelaar van de plug-in met versie 1.4.3 waarbij een leeg index.html-bestand in de plug-inmap wordt geplaatst om te voorkomen dat iedereen naar het bestand kan browsen, aldus de uitleg van de patch. Hierna verscheen versie 1.4.4 waarbij het logbestand wordt gereset bij het in- of uitschakelen van de plug-in. Ook is het logbestand nu door middel van een . verborgen en is er een htaccess toegevoegd om toegang tot het bestand te voorkomen. Ondanks de beschikbaarheid van nieuwe versies draaien honderdduizenden sites nog een kwetsbare versie.

https://blog.nintechnet.com/wordpress-easy-wp-smtp-plugin-fixed-zero-day-vulnerability/

The Easy WP SMTP plugin has an optional debug log where it writes all email messages (headers and body) sent by the blog. It is located inside the plugin’s installation folder, “/wp-content/plugins/easy-wp-smtp/”. The log is a text file with a random name, e.g., 5fcdb91308506_debug_log.txt

Kortom weer selectief sensationeel artikel.

Kan je toelichten waarom?

Serieus. Stop. Met. Slecht. Geschreven. WordPress. Plugins. En. Ga. Vooral. Niet. Zelf. Kloten. Om. Het. Na. Te. Maken!

Nog veel te veel websites met of verouderde versies van het CMS,

of met verouderde of zelfs verlaten plug-ins of kwetsbare plug-ins zoals hier in dit geval.

Als er dan instellingen verkeerd staan, zoals User Enumeration en/of Directory Listing niet op disabled gezet,

dan betekent dat vaak voor heel wat aanvallers "gefundenes Fressen".

Er is nog steeds te weinig security bewustzijn, bij zowel sommige developers als website admins

Dat geldt zeker voor de vele (amateur-)eigenaars van zo'n website,

waar men liever voor een gelikte website gaat, dan een veilige.

Website security is nog al te vaak een sluitstuk op de begroting.

Is er dan met access control iets mis, dan ga je wel de spreekwoordelijke bietenbrug op.

Maar hoe vaak hebben we hier in dit kader al niet over geschreven.

Het heeft allemaal nog niet eens mondjesmaat wat uitgehaald.

De meesten schijnt het helemaal niets te interesseren.

Gebruik goede gecomplileerde code en ga zo als hier door anoniem van 18:34 van gisteren aangeeft,

niet zelf bezig met het zogenaamde verdedelde knip- en plakwerk.

En nu allemaal even scannen met deze quick & dirty scanner:

https://hackertarget.com/wordpress-security-scan/

en https://webhint.io/scanner/

(speciaal het security deel daar).

Fijne maandag allemaal,

luntrus

https://blog.nintechnet.com/wordpress-easy-wp-smtp-plugin-fixed-zero-day-vulnerability/

The Easy WP SMTP plugin has an optional debug log where it writes all email messages (headers and body) sent by the blog. It is located inside the plugin’s installation folder, “/wp-content/plugins/easy-wp-smtp/”. The log is a text file with a random name, e.g., 5fcdb91308506_debug_log.txt

Kortom weer selectief sensationeel artikel.

Wordpress is ansich niet het probleem maar de programmeurs die brakke/ niet correct geschreven plugins opleveren daar zit het euvel.

I don't think so, it is not necessary to turn off/on the debug mode, coz there is always log from the plugin.

Het hele probleem gaat niet om dat de debug log exact de url verteld van de gegenereerde wachtwoord reset.

Het beveiliging lek zit hem erin dat er geen index.html gegenereerd wordt om de toegang te beperken. Wat kwalijk is maar nogmaals enkel een direct gevaar is voor de mensen die nu debug aan hadden staan. De theoretische impact is dus groot de praktische niet.

Dit wordt ook bevestigd door de patch die ze hebben doorgevoerd.

https://wordpress.org/plugins/easy-wp-smtp/#developers

Debug log is now reset when plugin is activated or deactivated.

Debug log file is now in the logs folder and is hidden (it’s name starts with .). It is additionally protected from public access by the .htaccess file. Thanks to @mathieg2, @burkingman and @shadowdao for their reports and input.

Added swpsmtp_log_file_path_override filter that can be used to override debug log file location.

1.4.3

Added empty “index.html” file to this plugin’s folder to prevent anyone from browsing the files (even if the Option -Indexes is missing on that server).

Kan je toelichten waarom?

Wordpress is ansich niet het probleem maar de programmeurs die brakke/ niet correct geschreven plugins opleveren daar zit het euvel.

Wordpress is zeker wel het probleem. Het is spaghetticode. HTML, databasezaken en business logica dwars door elkaar heen. Het is een schoolvoorbeeld van hoe je NIET moet programmeren. Geen wonder dat plugin schrijvers zelfde stijl aanhouden en dus ook dat soort rommelen maken. Een goed framework dwingt een bepaalde stuctuur af, waardoor het makkelijk te controlleren is of een plugin zich aan de regels houdt en dus geen kwetsbaarheden bevat. Als je dat goed doet, is dat zelfs via een script te laten controleren, waardoor gebruikers zelf de kwaliteit van een plugin kunnen controleren. Dat is in Wordpress onmogelijk. Daarom is Wordpress zelf wel degelijk het probleem!

Deze posting is gelocked. Reageren is niet meer mogelijk.