Let's Encrypt-certificaten blijven met oude Androidtelefoons werken

Certificaatautoriteit Let's Encrypt heeft een manier gevonden waardoor uitgegeven certificaten toch met oude Androidtelefoons blijven werken. Let's Encrypt liet onlangs nog weten dat miljoenen websites die van de certificaten gebruikmaken voor het aanbieden van een beveiligde verbinding volgend jaar niet meer op oude Androidtelefoons zijn te bezoeken. Dan verloopt namelijk het rootcertificaat dat deze telefoons gebruiken om de certificaten van Let's Encrypt te vertrouwen. Een update naar een nieuwer rootcertificaat hebben deze telefoons nooit ontvangen.

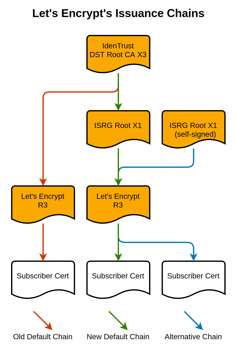

Meer dan tweehonderd miljoen websites maken inmiddels gebruik van een door Let's Encrypt uitgegeven certificaat voor het aanbieden van een beveiligde verbinding. Vijf jaar geleden begon Let's Encrypt als certificaatautoriteit. Om ervoor te zorgen dat Let's Encrypt meteen certificaten kon uitgeven die door allerlei apparaten en besturingssystemen werden vertrouwd maakte het gebruik van een cross-signature van IdenTrust.

Het rootcertificaat van IdenTrust, DST Root X3, werd al door alle browsers vertrouwd. Dankzij de cross-signature werden zodoende ook de door Let's Encrypt uitgegeven certificaten vertrouwd. Let's Encrypt kwam uiteindelijk met een eigen rootcertificaat genaamd ISRG Root X1, dat vervolgens in allerlei besturingssystemen en browsers werd opgenomen.

Oudere software, waaronder Androidversies voor versie 7.1.1, hebben echter nooit een update ontvangen om het nieuwe Let's Encrypt-rootcertificaat te vertrouwen. Nu is dat geen probleem omdat deze oude Androidtoestellen het DST Root X3-certificaat vertrouwen. Dit certificaat verloopt echter op 1 september 2021. Alle door Let's Encrypt uitgegeven certificaten zullen dan niet meer op deze toestellen werken, wat inhoudt dat ze de website niet kunnen bezoeken.

Er is nu een oplossing gevonden waardoor deze certificaten straks toch gewoon op oude Androidtelefoons blijven werken. Hiervoor heeft Let's Encrypt IdenTrust bereid gevonden om de ISRG Root X1 vanaf hun DST Root X3-certificaat te "cross signen". Deze oplossing werkt omdat Android de verloopdatum van certificaten die als "trust anchors" worden gebruikt opzettelijk niet handhaaft. Gebruikers van een oud Androidtoestel hoeven niets te doen, websites blijven gewoon werken.

Afhankelijk van het soort bezoekers hebben webmasters vanaf juni de keuze om support voor oude Androidtelefoons te blijven bieden of op de certificaatketen over te stappen waarbij die niet meer worden ondersteund. In dat geval kunnen websites hun gebruikers op oude Androidtelefoons bijvoorbeeld Firefox adviseren. Firefox beschikt, in tegenstelling tot veel andere browsers die de root store van het besturingssysteem gebruiken, over een eigen root store met rootcertificaten, waaronder het ISRG Root X1-certificaat.

Natuurlijk verdient LE hier niet aan, maar de andere wel...

Vreemd ook dat een root certificaat niet jarenlang goed kan zijn, immers, een revocation kan zo uitgevoerd worden.

Een beetje alsof je sleutels van een huis niet meer kunt namaken... dan stop je toch gewoon een nieuw slot erin?

Hoezo een korte levensduur? Dat root certificaat (DST Root CA X3) is al in 2000 uitgegeven en had dus een levensduur van 21 jaar. Let's Encrypt had dit al vanaf de start kunnen zien aankomen toen ze deze root gingen gebruiken.

Als Google gewoon zou zeggen dat alle telefoons een maandelijkse security update moeten krijgen tot 5 jaar na het stoppen van de verkoop van een toestel, zouden we dit probleem niet hebben.

Telefoonfabrikanten willen dat niet, want dan zouden telefoons te lang meegaan, hoge onderhoudskosten hebben en maken ze minder winst op nieuwe toestellen.

Apple doet dit anders, die bieden "lang" support op een model aan dat net is uitgekomen. Je kan je iPhone 5S van 2013 nog steeds van de beveiligingsupdate voor IOS 12.5 van december 2020 voorzien. Je iPhone 6S kan je zelfs IOS 14 op installeren. Je betaalt misschien meer voor de aanschaf, maar de meeste mensen vergeten dat je ook voor softwareonderhoud betaalt. Als Android toestellen een dergelijk model moesten gaan volgen van Google, zouden ineens een heleboel telefoons niet meer commercieel interessant zijn om te maken....

Als Google gewoon zou zeggen dat alle telefoons een maandelijkse security update moeten krijgen tot 5 jaar na het stoppen van de verkoop van een toestel, zouden we dit probleem niet hebben.

Er had natuurlijk allang een protocol moeten zijn om rootcertificaten te updaten of in te trekken buiten het hele software

update mechanisme om, gewoon via een service die zo nu en dan ergens kijkt of er dingen moeten worden aangepast

en dat dan gaat doen. Dwz de certificate store updaten.

Als de wereld dat geregeld had dan zouden die oude telefoons gewoon bij de tijd blijven en zou er ook niet iedere keer die

paniek zijn als er eens een keer ergens een issuer certificaat in verkeerde handen gevallen is.

(denk aan de DigiNotar affaire waarbij mensen notabene hun BROWSER moesten updaten om het certificaat ongeldig te

maken)

Dat kan best op een andere manier. Ik heb die root gewoon gedownload op mijn telefoon. Als je vervolgens het certificaat in de download-folder wilt openen, vraagt Android netjes of je het certificaat wilt installeren op de telefoon.

Het belangrijkste probleem is dat de meeste mensen niet weten hoe ze kunnen dubbelchecken dat ze een origineel rootcertificaat hebben. En als je het mensen te gemakkelijk maakt, gaan allerlei criminelen ook 'rootcertificaten' aanbieden om hun site 'veilig' te kunnen bezoeken.

Dat kan best op een andere manier. Ik heb die root gewoon gedownload op mijn telefoon. Als je vervolgens het certificaat in de download-folder wilt openen, vraagt Android netjes of je het certificaat wilt installeren op de telefoon.

Het belangrijkste probleem is dat de meeste mensen niet weten hoe ze kunnen dubbelchecken dat ze een origineel rootcertificaat hebben. En als je het mensen te gemakkelijk maakt, gaan allerlei criminelen ook 'rootcertificaten' aanbieden om hun site 'veilig' te kunnen bezoeken.

Ja daarom is dat ook geen oplossing. Maar als er een service is die als onderdeel van het OS geinstalleerd wordt en die

ergens bij een vertrouwde instantie certificaten download en bijwerkt dan zou dat wel werken.

Beetje raar dat zo iets er niet is.

Deze posting is gelocked. Reageren is niet meer mogelijk.