FBI waarschuwt voor ransomware die volledige harde schijf versleutelt

De FBI heeft een waarschuwing afgegeven voor de Mamba-ransomware die de volledige harde schijf versleutelt, waardoor het besturingssysteem niet meer kan worden opgestart. De ransomware is al tegen lokale overheden, transportagentschappen, juridische dienstverleners en allerlei soorten bedrijven ingezet, aldus de Amerikaanse opsporingsdienst (pdf).

In tegenstelling tot veel andere ransomware-exemplaren, die alleen bepaalde type bestanden versleutelen, versleutelt Mamba de volledige harde schijf. Hiervoor maakt de ransomware gebruik van DiskCryptor, een opensourceprogramma voor volledige schijfversleuteling. Zodra het systeem is versleuteld verschijnt er bij het opnieuw opstarten een melding dat er betaald moet worden om weer toegang te krijgen.

Er is echter een mogelijkheid om zonder te betalen de harde schijf te ontsleutelen. Zodra de Mamba-ransomware actief is installeert die het programma DiskCryptor voor het versleutelen van de harde schijf. Om de installatie van de benodigde driver af te ronden wordt het systeem herstart. De encryptiesleutel die wordt gebruikt voor het versleutelen van de schijf wordt in een bestand op de computer opgeslagen. De inhoud van dit bestand is tot de tweede herstart van het systeem, waarna de versleuteling is afgerond, toegankelijk. Dit is meestal zo'n twee uur na de eerste herstart.

Mocht op een systeem de aanwezigheid van DiskCryptor worden aangetroffen adviseert de FBI om naar de aanwezigheid van het bestand myConf.txt te zoeken en het wachtwoord te onthouden. Daarmee kan het systeem namelijk worden ontsleuteld zonder het losgeld te betalen. Om besmetting met de Mamba-ransomware te voorkomen raadt de FBI onder andere aan om DiskCryptor, als hier geen gebruik van wordt gemaakt, op een blacklist te zetten.

maar

hoe zet je dit prog DiskCryptor, als hier geen gebruik van wordt gemaakt, op een blacklist?

.

Files ..... Description

$dcsys$ ...... Located in the root of every encrypted drive [i.e. C:\$dcsys$]

C:\Users\Public\myLog.txt ..... (Ransomware log file)

C:\Users\Public\myConf.txt ..... (Ransomware configuration file)

C:\Users\Public\dcapi.dll ..... (DiskCryptor software executable)

C:\Users\Public\dcinst.exe ..... (DiskCryptor software executable)

C:\Users\Public\dccon.exe ..... (DiskCryptor software executable)

C:\Users\Public\dcrypt.sys ..... (DiskCryptor software executable)

C:\Windows\System32\Drivers\dcrypt.sys ..... (Installed DiskCryptor driver)

De waarschuwing betreft dus alleen .exe en .dll files.

iOS en Linux worden dus niet getroffen.

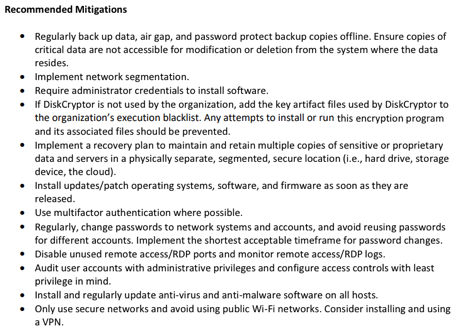

1. Regularly back up data, air gap, and password protect backup copies offline. Ensure copies of critical data are not accessible for modification or deletion from the system where the data resides.

2. Implement network segmentation.

3. Require administrator credentials to install software.

4. If DiskCryptor is not used by the organization, add the key artifact files used by DiskCryptor to the organization’s execution blacklist. Any attempts to install or run this encryption program and its associated files should be prevented.

5. Implement a recovery plan to maintain and retain multiple copies of sensitive or proprietary data and servers in a physically separate, segmented, secure location (i.e., hard drive, storage device, the cloud).

6. Install updates/patch operating systems, software, and firmware as soon as they are released.•Use multifactor authentication where possible.

7. Regularly, change passwords to network systems and accounts, and avoid reusing passwords for different accounts. Implement the shortest acceptable timeframe for password changes.

8. Disable unused remote access/RDP ports and monitor remote access/RDP logs.

9. Audit user accounts with administrative privileges and configure access controls with least privilege in mind.

10. Install and regularly update anti-virus and anti-malware software on all hosts.

11. Only use secure networks and avoid using public Wi-Fi networks. Consider installing and using a VPN.

Goede tips van de FBI (de nummering is toegevoegd).

Punt 3. lijkt mij een erg logisch en makkelijk in te voeren maatregel. Waarom levert Microsoft zijn Windows programmatuur niet standaard zo af? Dat is toch wel standaard zo ingesteld bij iOS en Linux.

Files ..... Description

$dcsys$ ...... Located in the root of every encrypted drive [i.e. C:\$dcsys$]

C:\Users\Public\myLog.txt ..... (Ransomware log file)

C:\Users\Public\myConf.txt ..... (Ransomware configuration file)

C:\Users\Public\dcapi.dll ..... (DiskCryptor software executable)

C:\Users\Public\dcinst.exe ..... (DiskCryptor software executable)

C:\Users\Public\dccon.exe ..... (DiskCryptor software executable)

C:\Users\Public\dcrypt.sys ..... (DiskCryptor software executable)

C:\Windows\System32\Drivers\dcrypt.sys ..... (Installed DiskCryptor driver)

De waarschuwing betreft dus alleen .exe en .dll files.

iOS en Linux worden dus niet getroffen.

1. Regularly back up data, air gap, and password protect backup copies offline. Ensure copies of critical data are not accessible for modification or deletion from the system where the data resides.

2. Implement network segmentation.

3. Require administrator credentials to install software.

4. If DiskCryptor is not used by the organization, add the key artifact files used by DiskCryptor to the organization’s execution blacklist. Any attempts to install or run this encryption program and its associated files should be prevented.

5. Implement a recovery plan to maintain and retain multiple copies of sensitive or proprietary data and servers in a physically separate, segmented, secure location (i.e., hard drive, storage device, the cloud).

6. Install updates/patch operating systems, software, and firmware as soon as they are released.•Use multifactor authentication where possible.

7. Regularly, change passwords to network systems and accounts, and avoid reusing passwords for different accounts. Implement the shortest acceptable timeframe for password changes.

8. Disable unused remote access/RDP ports and monitor remote access/RDP logs.

9. Audit user accounts with administrative privileges and configure access controls with least privilege in mind.

10. Install and regularly update anti-virus and anti-malware software on all hosts.

11. Only use secure networks and avoid using public Wi-Fi networks. Consider installing and using a VPN.

Goede tips van de FBI (de nummering is toegevoegd).

Punt 3. lijkt mij een erg logisch en makkelijk in te voeren maatregel. Waarom levert Microsoft zijn Windows programmatuur niet standaard zo af? Dat is toch wel standaard zo ingesteld bij iOS en Linux.

Dat is ook bij Microsoft standaard. Helaas is het zo, dat voor het gebruiksgemak de eerste gebruiker op een stand-alone Windows pc wordt aangewezen als admin. Binnen bedrijven die AD gebruiken is dat normaal gesproken anders. Maar er zijn bedrijven die gewone gebruikers admin maken, "want dat is handig". Dir probleem kan op elk OS gebeuren bij een gebrekkige security awareness.

Deze posting is gelocked. Reageren is niet meer mogelijk.