Nederlandse zorginstellingen gewaarschuwd voor aanval door SilverFish-groep

Nederlandse zorginstellingen zijn gewaarschuwd voor aanvallen door een groep genaamd SilverFish, die vermoedelijk al bij tien zorgorganisaties heeft ingebroken, waaronder ook ziekenhuizen. Dat meldt Z-CERT, het Computer Emergency Response Team voor de Nederlandse zorg.

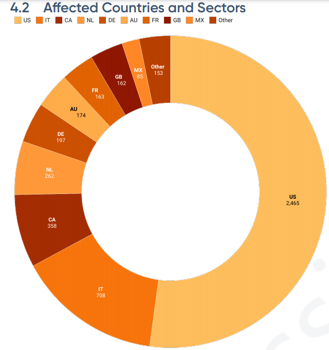

SilverFish wordt in verband gebracht met de SolarWinds-aanval. Securitybedrijf Prodaft publiceerde onlangs een rapport over de groep (pdf). Onderzoekers van het bedrijf wisten toegang tot een command & control-server van de SilverFish-groep te krijgen. Zo konden ze achterhalen dat de groep 4720 slachtoffers wereldwijd heeft gemaakt. Het grootste deel daarvan bevindt zich in de Verenigde Staten, maar in Nederland werden 262 slachtoffers geteld.

Hoe de aanvallers toegang tot de netwerken van hun slachtoffers weten te krijgen is onbekend, maar volgens Prodaft is er mogelijk een relatie met de SolarWinds-aanval. Veel van de getroffen organisaties blijken namelijk ook getroffen te zijn door de SolarWinds-aanval. Bij tien Nederlandse zorginstellingen is er vanuit de zorgorganisatie contact geweest met de command & control-server van SilverFish, zo laat een woordvoerder van Z-CERT tegenover Security.NL weten. Het gaat hierbij ook om meerdere ziekenhuizen.

"Dat laat zien dat SilverFish ook actief is in Nederland en dat de zorgsector kwetsbaar is. De activiteiten van SilverFish zijn moeilijk te detecteren. Daarom is het belangrijk om te weten hoe de hackersgroep te werk gaat. Data en onderzoeken van andere securityorganisaties helpen ons om een zo goed mogelijk beeld te vormen van de gevaren en gevolgen van SilverFish voor de zorgsector", zegt Stijn Derksen van Z-CERT.

Bij de getroffen organisaties wordt nog onderzocht of er systemen besmet zijn geraakt en welke gevolgen dit heeft of heeft gehad. Of er ook een verband is met de SolarWinds-aanval kon de woordvoerder van Z-CERT nog niet zeggen.

Verander je wachtwoord voor je windows administrator account van Welkom2020! naar *&G#KUF)(*@GDFL12#

Haal je FTP server op Windows NT 3.51 van internet af met domain wachtwoorden in een excelsheet op de FTP root.

Die microscoop van 2 miljoen euro met Windows 98 achter een firewall zetten.

De postit van de monitor halen bij de hoofdingang met het wachtwoord en username.

Het scherm een keer blokkeren als je weg gaat met WINDOWS-L.

Local admin rechten weghalen en firefox updaten van naar 53.1 naar 87.0 of hoger..

Backups controlleren dat ze niet statische informatie backuppen (de windows installatie zelf) maar de variable data. (immers, windows herinstalleren doe je vanaf je VMWare server, niet vanaf je backup.

Backups veilig stellen zodat je erbij kunt als je een ransomware aanval krijgt.

need i say more?

Medische apparatuur draait helaas vaak nog op windows 7 zonder password, waarmee dat ding niet alleen een risico is voor de patient die er aan ligt, maar er vanaf dat apparaat actief gezocht wordt naar andere apparatuur.

Netwerkscheiding, firewalls ertussen,en een paar autisten die elke communicatie herkennen als legitiem of verdacht.

Voldoende gekwalificeerde IT'ers, met voldoende gekwalificeerde managers (dat is dus iets heel anders dan voldoende managers, want die heb je al snel te veel)

Backups loskoppelen van je productienetwerk, en ook nog eens offsite+offline storage.

Al je monitoring en server management VM's patchen, en af en toe gewoon opnieuw uitrollen.

SQL servers niet alleen windows patchen.

Geen scheduled tasks laten runnen onder admin.

....

en een hele fijne: LAPS. zodat niet elke VM hetzelfde default wachtwoord heeft, waarmee een hacker na een netwerkscan via \\ipadres\c$ al je zooi steelt en encrypt.

Disable alle users die een maand niet ingelogd zijn, kun je gewoon scripten.

voor elke service een eigen uniek SVC account.

etenstijd.

huur eens een adviseur in die geen dure auto rijdt, en diezelfde middag al met je engineers kan gaan sparren.

Verander je wachtwoord voor je windows administrator account van Welkom2020! naar *&G#KUF)(*@GDFL12#

Haal je FTP server op Windows NT 3.51 van internet af met domain wachtwoorden in een excelsheet op de FTP root.

Die microscoop van 2 miljoen euro met Windows 98 achter een firewall zetten.

De postit van de monitor halen bij de hoofdingang met het wachtwoord en username.

Het scherm een keer blokkeren als je weg gaat met WINDOWS-L.

Local admin rechten weghalen en firefox updaten van naar 53.1 naar 87.0 of hoger..

Backups controlleren dat ze niet statische informatie backuppen (de windows installatie zelf) maar de variable data. (immers, windows herinstalleren doe je vanaf je VMWare server, niet vanaf je backup.

Backups veilig stellen zodat je erbij kunt als je een ransomware aanval krijgt.

need i say more?

Kunnen we die kleine t*ringleijers niet gewoon malware documenten voeden met canarytokens/http-beacons en of tracking pixels?

Vergeet ook niet de fijne fabrikanten van medische apparatuur die eisen dat er geen anti-virus actief is. Veel makkelijker kun je het een crimineel niet maken. Op enig moment moet de data toch vaak van het toestal af. Maar ja, je maakt mij niet wijs dat zulke software een secure development lifecycle heeft dus zelfs met AV actief zal het niet heel moeilijk zijn een vulnerability te vinden en exploit te maken.

Verander je wachtwoord voor je windows administrator account van Welkom2020! naar *&G#KUF)(*@GDFL12#

Haal je FTP server op Windows NT 3.51 van internet af met domain wachtwoorden in een excelsheet op de FTP root.

Die microscoop van 2 miljoen euro met Windows 98 achter een firewall zetten.

De postit van de monitor halen bij de hoofdingang met het wachtwoord en username.

Het scherm een keer blokkeren als je weg gaat met WINDOWS-L.

Local admin rechten weghalen en firefox updaten van naar 53.1 naar 87.0 of hoger..

Backups controlleren dat ze niet statische informatie backuppen (de windows installatie zelf) maar de variable data. (immers, windows herinstalleren doe je vanaf je VMWare server, niet vanaf je backup.

Backups veilig stellen zodat je erbij kunt als je een ransomware aanval krijgt.

need i say more?

zo.. dat is een 5 jaren plan bij de meeste van dat soort organisaties...

Deze posting is gelocked. Reageren is niet meer mogelijk.