Signal-ceo vindt kwetsbaarheden in forensische tool Cellebrite

Een forensische tool van het bedrijf Cellebrite dat opsporingsdiensten gebruiken om telefoons te onderzoeken bevat allerlei kwetsbaarheden waardoor het mogelijk is voor een aanvaller om onderzoeksrapporten te manipuleren en data te stelen, zo stelt Moxie Marlinspike, directeur van softwarebedrijf Signal, dat tevens de gelijknamige chatapp ontwikkelt.

Cellebrite biedt opsporingsdiensten onder andere de Universal Forensic Extraction Device (UFED) en Physical Analyzer. Via de UFED kan er een back-up van de te onderzoeken telefoon worden gemaakt, die vervolgens via de Physical Analyzer is te analyseren. Onlangs kreeg Marlinspike de forensische tool van Cellebrite in handen en besloot die te onderzoeken.

Zo vond de Signal-ceo verschillende dll-bestanden van FFmpeg uit 2012 die allerlei bekende kwetsbaarheden bevatten. Hoewel er nieuwere versies beschikbaar zijn maakt Cellebrite daar geen gebruik van, stelt Marlinspike. Een aanvaller zou hiervan misbruik kunnen maken door een speciaal geprepareerd bestand op een telefoon te plaatsen. Zodra het bestand door de Cellebrite-tool wordt ingelezen maakt een exploit in het bestand het mogelijk om code op de Cellebrite-machine uit te voeren.

Niet alleen is het dan mogelijk voor een aanvaller om het onderzoeksrapport dat de tool op dat moment genereert aan te passen, maar ook alle eerder gemaakte en nog te maken rapporten in de toekomst. Zo is het mogelijk om bestanden uit de rapporten te verwijderen of toe te voegen, zonder dat dit via aanpassingen aan timestamps of checksumfouten zichtbaar is, merkt Marlinspike op.

"Totdat Cellebrite alle kwetsbaarheden in hun software verhelpt, is de enige oplossing voor Cellebrite-gebruikers om geen toestellen te scannen", laat de Signal-ceo weten. Hij stelt dat Signal de gevonden beveiligingslekken aan Cellebrite wil melden, maar alleen als het bedrijf dit zelf ook doet met de kwetsbaarheden die door de Cellebrite-tools worden gebruikt voor het uitlezen van telefoons. Marlinspike wil dat Cellebrite deze lekken, bijvoorbeeld in Apples iOS, zowel nu als in de toekomst aan de betreffende leverancier rapporteert.

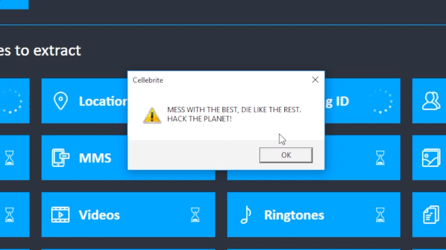

Als bewijs maakte Marlinspike een video waarin is te zien hoe een kwaadaardig bestand willekeurige code op de Cellebrite-machine uitvoert zodra het wordt verwerkt door de Universal Forensic Extraction Device.

Alleen jammer dat Marlin dan tóch gezegd heeft wat er gedaan moet worden door Cellebrite om dit gat te dichten...

Zoals zo vaak is bij closed source bedrijven beheer een probleem.

Waarschijnlijk schenden ze ook nog de GPL licentie?

Deze posting is gelocked. Reageren is niet meer mogelijk.