Helmonds werkbedrijf Senzer via Citrix-server besmet met ransomware

Het Helmondse werkbedrijf Senzer dat begin maart meldde dat er een inbraak op het netwerk had plaatsgevonden is slachtoffer geworden van een aanval met de Ryuk-ransomware. De aanvallers wisten via een Citrix-server toegang tot de organisatie te krijgen. Dat blijkt uit het onderzoek dat het werkbedrijf liet uitvoeren en openbaar heeft gemaakt (pdf).

Als werkbedrijf voor de arbeidsmarktregio Helmond-De Peel voert Senzer de Participatiewet uit voor zeven gemeenten. Daarmee wordt een regio met 250.000 inwoners bediend. Via Senzer werken ruim tweeduizend mensen bij honderden bedrijven. Ook verzorgt de organisatie inkomensondersteuning voor duizenden bijstandscliënten en is het verantwoordelijk voor het betalen van uitkeringen in Helmond en De Peel.

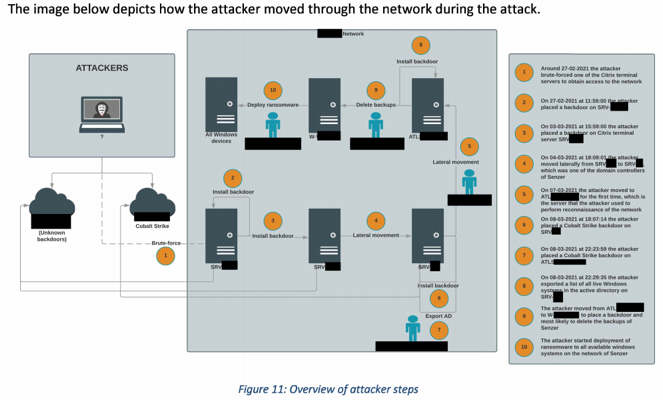

Volgens de onderzoekers zijn de aanvallers op 27 februari via een bruteforce-aanval op de Citrix-server binnengekomen. Via Citrix kunnen medewerkers van het werkbedrijf op afstand toegang tot het netwerk krijgen. Senzer stelt dat de Citrix-server verouderd was en vervangen zou worden. Op de Citrix-server was geen multifactorauthenticatie (MFA) ingesteld, waardoor alleen een wachtwoord voldoende was om toegang te krijgen, aldus het werkbedrijf.

Vanwege de coronpandemie nam het thuiswerken vorig jaar een enorme vlucht. Senzer besloot toen om multifactorauthenticatie versneld in te voeren voor Microsoft 365-accounts. "Invoeren van MFA op de Citrix-applicatie is niet doorgezet, omdat dit technisch complex was en mogelijk negatieve gevolgen had voor thuiswerken en de dienstverlening van Senzer", zo laat het werkbedrijf in een verklaring weten.

De aanvallers konden zo via een bruteforce-aanval inloggen op de server en installeerden daar twee backdoors. Een aantal dagen later werd een lijst van alle systemen op het netwerk uit de Active Directory geëxporteerd. De volgende dag, op 9 maart, werd de ransomware door de aanvallers uitgerold. Tijdens de aanval probeerden de aanvallers om bewijsmateriaal te wissen door de logbestanden te verwijderen. De onderzoekers hebben geen bewijs gevonden dat de aanvallers ook data hebben buitgemaakt.

Na de aanval is de Citrix-server niet meer gebruikt en is versnel overgestapt op Windows Virtual Desktop (WVD) .Inmiddels hebben alle Senzer-medewerkers extern toegang tot het netwerk via WVD. Verder zijn alle wachtwoorden gereset, is voor alle applicaties die vanaf het internet toegankelijk zijn MFA ingesteld en wordt de netwerktoegang 24/7 gemonitord.

Volgens Senzer zijn de gevolgen van de aanval relatief beperkt gebleven voor zowel de externe relaties als de interne organisatie. Wel zijn bepaalde back-ups verloren gegaan met daarin mogelijk historische gegevens die niet meer in gebruik waren en een deel van de klantcontactgegevens van afnemers/ondernemers. Daarnaast moeten naast de productieomgeving ook weer testomgevingen en dergelijke worden opgebouwd. Het werkbedrijf heeft de aanvallers geen losgeld betaald.

Jammer dat niet met zekerheid kon worden vastgesteld dat de aanvallers via een brute-force aanval op Citrix zijn binnengekomen. Hieruit blijkt weer het belang van het zoveel mogelijk loggen, in elk geval op kritische systemen, en het centraal verzamelen van die logs op een dichtgetimmerd systeem (waar remote aanvallers niks op kunnen wissen of wijzigen).

Jammer dat niet met zekerheid kon worden vastgesteld dat de aanvallers via een brute-force aanval op Citrix zijn binnengekomen. Hieruit blijkt weer het belang van het zoveel mogelijk loggen, in elk geval op kritische systemen, en het centraal verzamelen van die logs op een dichtgetimmerd systeem (waar remote aanvallers niks op kunnen wissen of wijzigen).

Klasse!

Jammer dat niet met zekerheid kon worden vastgesteld dat de aanvallers via een brute-force aanval op Citrix zijn binnengekomen. Hieruit blijkt weer het belang van het zoveel mogelijk loggen, in elk geval op kritische systemen, en het centraal verzamelen van die logs op een dichtgetimmerd systeem (waar remote aanvallers niks op kunnen wissen of wijzigen).

Ik hoor weer een data-diode dicussie aankomen ... ;-)

Ik hoor weer een data-diode dicussie aankomen ... ;-)

Maar alle gekheid op een stokje, aan logservers en online back-up systemen waarop aanvallers bestanden kunnen wissen of wijzigen, heb je niet zoveel in de beschreven omstandigheden.

Bijvoorbeeld deze site (security.nl) gebruikt ook geen data-diode. Immers, terwijl ik dit tik bestaat er een bidirectionele TLS verbinding tussen mijn browser en de server, maar toch kan ik alleen maar "appenden" (met de kanttekening dat ik tot ca. een half uur na posten mijn bijdrage nog kan wijzigen - maar dat is natuurlijk gewoon ergens een instelling die op nul gezet kan worden). De moderators van security.nl kunnen mijn bijdrage ook daarna nog wel gewoon verwijderen. Kwestie van privileges dus.

Kortom, zo'n logserver moet zoveel mogelijk stand-alone zijn en beheerders moeten er niet vanaf hun potentieel gecompromitteerde PC's op kunnen inloggen. De neiging om alles aan AD te hangen is wat je opbreekt zodra aanvallers domain admin zijn geworden.

voor €80 heb je rdpguard die naar x-keer foutief inloggen het ip adres in de block van de windows firewall zet.

goedkoop en effectief.

voor €80 heb je rdpguard die naar x-keer foutief inloggen het ip adres in de block van de windows firewall zet.

goedkoop en effectief.

Als men al geen MFA wilt implementeren, zegt dit eigenlijk al het nodige over de volwassenheid.

Nu had men hier voor Azure MFA ook wel FAS (is een beetje eng als je er nog nooit mee hebt gewerkt), of een Azure NPS moeten gaan gebruiken.

voor €80 heb je rdpguard die naar x-keer foutief inloggen het ip adres in de block van de windows firewall zet.

goedkoop en effectief.

Bovendien zijn MFA-implementaties ook niet feilloos (https://arstechnica.com/information-technology/2011/06/rsa-finally-comes-clean-securid-is-compromised/, https://en.wikipedia.org/wiki/YubiKey#Security_issues, https://www.androidpolice.com/2021/01/08/googles-2fa-titan-security-keys-are-vulnerable-to-an-attack-that-can-clone-them/, SMS-2FA is een gatenkaas - en smartphones met TOTP apps (Authy etc). kunnen malware bevatten, gestolen worden of zonder factory-reset aan kinderen, neefjes/nichtjes etc. worden doorgegeven). Bovendien is het uitrollen ervan veel werk, en na invoering krijg je te maken met helpdesk-calls van legitieme gebruikers en mogelijk van aanvallers die zeggen dat hun 2FA niet meer werkt.

Ten slotte beschermt MFA vaak niet tegen phishing (bijv. middels targeted watering hole attacks). Een fatsoenlijk wachtwoord helpt daar ook niet tegen, maar als MFA wordt ingezet bij wachtwoorden zoals "12345" of zelfs "1" (https://www.bleepingcomputer.com/news/security/logins-for-13-million-windows-rdp-servers-collected-from-hacker-market/), en je dat gedoogt omdat je MFA hebt, dan resteert Single Factor Authentication.

voor €80 heb je rdpguard die naar x-keer foutief inloggen het ip adres in de block van de windows firewall zet.

goedkoop en effectief.

Het eigenaardige van deze case dat niet is bewijzen hoe men is binnengekomen. Een zero day kwetsbaarheid behoort ook tot de mogelijkheden.

Deze posting is gelocked. Reageren is niet meer mogelijk.