Belgische onderzoeker vindt kwetsbaarheden in wifi-standaard

De Belgische beveiligingsonderzoeker Mathy Vanhoef, bekend van zijn KRACK-aanval tegen WPA en WPA2, heeft nieuwe kwetsbaarheden in de wifi-standaard en in tal van wifi-producten ontdekt die teruggaan tot 1997. Via de FragAttacks (fragmentation and aggregation attacks) kan een aanvaller in de buurt van een kwetsbaar apparaat willekeurige malafide frames injecteren en zo informatie van de gebruiker proberen te stelen, zoals een gebruikersnaam en wachtwoord, of apparaten aanvallen.

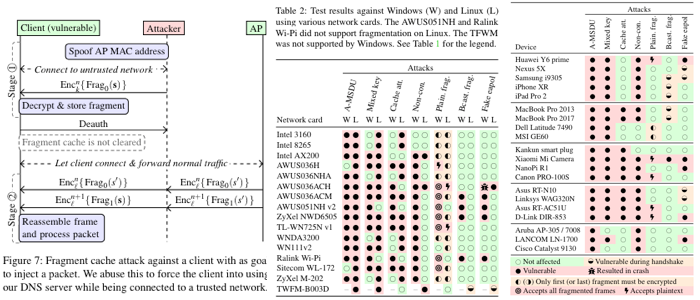

Drie van de gevonden kwetsbaarheden zijn ontwerpfouten in de wifi-standaard en raken daardoor de meeste wifi-apparaten. Daarnaast vond Vanhoef verschillende andere beveiligingslekken die worden veroorzaakt door programmeerfouten in wifi-apparaten. "Experimenten laten zien dat elk wifi-product door tenminste één kwetsbaarheid wordt geraakt en dat de meeste producten met meerdere kwetsbaarheden te maken hebben", aldus de onderzoeker.

De beveiligingslekken raken alle wifi-beveiligingsprotocollen, van WEP tot en met WPA3. "Dit houdt in dat verschillende van de gevonden ontwerpfouten al onderdeel van wifi zijn sinds de release in 1997!. Gelukkig zijn de ontwerpfouten lastig te misbruiken omdat er interactie van de gebruiker is vereist of die alleen mogelijk zijn bij ongewone netwerkinstellingen." De grootste zorg zijn dan ook de programmeerfouten in de wifi-producten die Vanhoef ontdekte en volgens de onderzoeker eenvoudig zijn te misbruiken.

Via de kwetsbaarheden kan een aanvaller onder andere onversleutelde wifi-frames op een beveiligd wifi-netwerk injecteren. Hierdoor is het bijvoorbeeld mogelijk om gebruikers een malafide dns-server te laten gebruiken en zo hun verkeer te onderscheppen. In het geval van een aanval tegen wifi-routers kan de methode worden gebruikt om de NAT/firewall te omzeilen en achterliggende apparaten aan te vallen.

De aanval is mogelijk omdat bepaalde wifi-apparaten onversleutelde frames accepteren zelfs wanneer ze met een beveiligd wifi-netwerk zijn verbonden. Verder blijkt dat sommige wifi-apparaten plaintext "aggregated frames" accepteren die op handshake messages lijken en het injecteren van de code van de aanvaller mogelijk maken.

De afgelopen negen maanden ontwikkelden leveranciers beveiligingsupdates om de gevonden kwetsbaarheden te verhelpen. Zo rolde Microsoft gisterenavond patches uit. Wanneer updates niet beschikbaar zijn adviseert Vanhoef om te controleren dat bezochte websites van https gebruikmaken, aangezien dit bescherming biedt tegen een aantal van de aanvallen. Het gaat dan om de aanvallen waarbij er gevoelige informatie kan worden gestolen.

Daarnaast wordt gebruikers aangeraden om hun dns-server handmatig in te stellen, om zo dns poisoning te voorkomen. In het geval van wifi-configuraties kunnen gebruikers als mitigatie fragmentatie, pairwise rekeys en dynamic fragmentation in Wi-Fi 6 (802.11ax) apparaten uitschakelen. Vanhoef heeft ook een testtool beschikbaar gesteld waarmee kan worden gekeken of wifi-apparaten kwetsbaar zijn.

Gezellig weer...

Maar eens met die testtool aan de slag..

Niet dat het verbazend wekkend is of dat we geschokt zijn .. want alles wat door een mens gemaakt is, is ook weer onklaar te maken.

Ik denk dat de crux is dat de attacker een willekeurige stream packets op je netwerk kan injecteren.

Of je dan een VPN gebruikt maakt niets uit, want je netwerkkaart leest alsnog alle packets op het netwerk, en acteert daarop. Wanneer je de interface dichtgetimmerd hebt, heb je geen probleem. Maar als je ergens nog een poortje open hebt staan kun je de sjaak zijn.

(en dan hebben we het nog geeneens over attacks die direct op je netwerkcard inwerken)

Ik denk dat de crux is dat de attacker een willekeurige stream packets op je netwerk kan injecteren.

Of je dan een VPN gebruikt maakt niets uit, want je netwerkkaart leest alsnog alle packets op het netwerk, en acteert daarop. Wanneer je de interface dichtgetimmerd hebt, heb je geen probleem. Maar als je ergens nog een poortje open hebt staan kun je de sjaak zijn.

(en dan hebben we het nog geeneens over attacks die direct op je netwerkcard inwerken)

Meer info hier:

https://en.avm.de/service/current-security-notifications/ op datum 11.5.2021.

Deze posting is gelocked. Reageren is niet meer mogelijk.