Apple verhelpt actief aangevallen zerodaylek in macOS

Apple heeft een actief aangevallen zerodaylek in macOS verholpen waardoor malware zonder interactie van gebruikers aanvullende permissies kon krijgen, zoals bijvoorbeeld toegang tot de microfoon, webcam, volledige schijftoegang of de mogelijkheid om schermopnamen te maken.

Vorig jaar meldde antivirusbedrijf Trend Micro dat het malware had ontdekt die zich via Xcode-projecten verspreidt en wachtwoorden, cookies en andere data van ontwikkelaars op macOS probeert te stelen, alsmede een backdoor op systemen opent. Xcode is een ontwikkelomgeving voor macOS waarmee ontwikkelaars Apple-gerelateerde software kunnen ontwikkelen.

De malware, die XCSSET wordt genoemd, kan ook informatie van Evernote, Notes, Skype, Telegram, QQ en WeChat stelen. Tevens maakt de malware screenshots van het scherm en gebruikt een kwetsbaarheid in Safari om cookies te stelen. Daarnaast installeert de malware de ontwikkelversie van Safari om JavaScript-backdoors aan websites toe te voegen. Deze JavaScript-code kan bitcoin-adressen aanpassen, inloggegevens voor Apple, Google, PayPal en Yandex stelen, alsmede creditcardgegevens uit de Apple Store.

Volgens securitybedrijf Jamf gebruikte de XCSSET-malware voor het stelen van Safari-cookies en het installeren van de ontwikkelversie van de browser twee zerodaylekken. Tijdens onderzoek naar de malware bleek dat er ook een derde zerodaylek werd misbruikt. Via dit beveiligingslek omzeilde de malware Apples Transparency Consent and Control (TCC) framework.

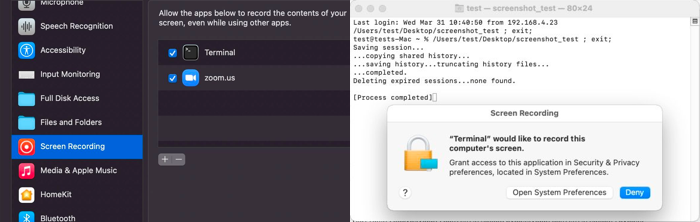

Het TCC-framework regelt tot welke zaken applicaties toegang hebben, zoals bijvoorbeeld bestanden en mappen, webcam, microfoon, bluetooth, spraakherkenning en andere onderdelen. Normaliter krijgt een applicatie hier pas toegang tot nadat de gebruiker toestemming heeft gegeven. De malware gebruikte de kwetsbaarheid, aangeduid als CVE-2021-30713, om te zoeken naar de ID's van applicaties die eerder al permissies van gebruikers hadden gekregen.

Vervolgens maakt de malware een custom AppleScript-applicatie en plaatst die in de betreffende applicatie. De malware kan vervolgens de aan de legitieme app verstrekte permissies gebruiken. Apple heeft het probleem nu verholpen in macOS Big Sur 11.4.

Antivirus op een Mac is ook meer risico (gesloten software met admin rechten) dan zonder.

Het staat impliciet wel vermeld hoe het op het systeem komt. Er wordt nml gesproken het verspreiden via XCode-projecten. Dit is het ontwikkelplatform voor het schrijven en compileren van software.

Het zijn dus de mensen zelf die programma's installeren die met zo'n besmette XCode omgeving gecompileerd zijn. In principe kunnen het dus betrouwbare ontwikkelaars zijn die niet netjes gewerkt hebben.

Het staat impliciet wel vermeld hoe het op het systeem komt. Er wordt nml gesproken het verspreiden via XCode-projecten. Dit is het ontwikkelplatform voor het schrijven en compileren van software.

Het zijn dus de mensen zelf die programma's installeren die met zo'n besmette XCode omgeving gecompileerd zijn. In principe kunnen het dus betrouwbare ontwikkelaars zijn die niet netjes gewerkt hebben.

Deze posting is gelocked. Reageren is niet meer mogelijk.