ECC waarschuwt vakantiegangers voor openbare wifi en identiteitsfraude

Het Europees Consumenten Centrum (ECC) en de Fraudehelpdesk zijn een nieuwe campagne gestart waarin ze vakantiegangers onder andere waarschuwen voor openbare wifi en identiteitsfraude. Met de campagne "krijg geen slapeloze nachten van je droomvakantie" worden vakantiegangers voor fraude en verschillende problemen gewaarschuwd.

Eén van de problemen is openbare wifi. "Tegenwoordig kunt u bijna overal gebruikmaken van openbare wifi. Dat is handig en goedkoop. Maar het is nooit veilig. Of u nu een wachtwoord gebruikt of niet. Zodra u inlogt, kan een crimineel toegang krijgen tot uw apparaat en persoonlijke gegevens", waarschuwen de instanties. In plaats van openbare wifi te gebruik wordt aangeraden om in een grotere databundel te investeren en van een vpn gebruik te maken.

Een ander punt waarvoor het ECC en de Fraudehelpdesk waarschuwen is identiteitsfraude. Bij menig hotel wordt reizigers gevraagd om hun paspoort af te geven. "Dat is niet veilig en kan anders. Vaak is alleen het soort ID-bewijs en het nummer voldoende", stellen beide instanties. Die adviseren vakantiegangers om een kopietje van het paspoort te maken waarop alle andere informatie, zoals het burgerservicenummer, onleesbaar is gemaakt.

Niet dat het überhaupt was en nee ook niet wpa3.

In principe zou het zakelijk gebruik ervan op dit moment per direct stop gezet moeten worden.

Elk apparaat met wifi heeft deze issues.

En wat helpt een VPN als het al "zodra je inlogt" foute boel is?

Wat mij betreft is het van het kaliber "let op dat de website een slotje heeft want dan is het veilig".

Dus een databundel EN[VPN dus ze zeggen dat de telecom provicers zijn ook niet meer te vertrouwen zijn.

Maar ik gebruik gewoon een VPN en op elk vrij access point wat ik maar wil.

Niet dat het überhaupt was en nee ook niet wpa3.

In principe zou het zakelijk gebruik ervan op dit moment per direct stop gezet moeten worden.

Elk apparaat met wifi heeft deze issues.

Als je, vooral als reputatieloze anonieme poster, niet als een paranoïde angsthaas genegeerd wilt worden, zou je uit kunnen leggen waarom het gebruik van WiFi totaal niet meer veilig zou zijn (mogelijk dat je https://www.fragattacks.com/ bedoelt, maar dat is een gok van mij).

Als je precies weet waar je op moet letten en dat ook doet, lijkt het allemaal best mee te vallen. Als je ing.nl intikt in de URL-balk van jouw browser, maken moderne browsers daar aanvankelijk https://ing.nl/ van. Maar dat helpt niet zoveel als een WiFi MitM op dat moment poort 443 blokkeert: dan zal jouw browser, indien "out of the box", http://ing.nl/ openen. Dat terugvallen op http gebeurt niet als de betreffende site HSTS ondersteunt en je die site recentelijk met die browser bezocht hebt. Zelfs als dat niet zo is, volstaat het als je er op let dat:

1) je niet (wellicht op verzoek van de WiFi landing page van het hotel) een rootcertificaat hebt geïnstalleerd;

2) de domeinnaam exact ing.nl luidt of eindigt op .ing.nl ;

3) jouw browser een niet doorgestreept slotje toont op de gebruikelijke plaats (wat betekent dat jouw browser met grote zekerheid een verbinding heeft met een server met de getoonde domeinnaam, en dat via een versleutelde verbinding).

Probleem: ook in het buitenland zul je vaak via websites moeten boeken voor vanalles en nog wat (rondvaart, theater, huurauto, ...). Je weet dan niet of zo'n website https ondersteunt - en HSTS info daarvan zit natuurlijk nog niet in jouw browser. Als je op een fake (MitM) site terechtkomt (of van daaruit naar een fake site met iets afwijkende domeinnaam of andere TLD en wel https wordt doorgestuurd), en daar staat dat je vooraf moet betalen, heb je voordat je het weet jouw creditcardgegevens aan een crimineel gegeven (en heb je natuurlijk niet geboekt).

M.a.w. feitelijk moet je precies weten of de domeinnaam van de site waar je (evt. na redirect) op terechtkomt, daadwerkelijk van de bedoelde organisatie is en, als je geen https verbinding hebt, dat de echte site met die naam die je invoerde daadwerkelijk geen https ondersteunt.

Nb. zeker via public WiFi is het het veiligste als je zelf altijd https://domeinnaam/ invoert (zonder typo's natuurlijk). Fatsoenlijke browsers zullen dan nooit terugvallen naar http als https niet lukt. En als je geen malafide rootcertificaat hebt geïnstalleerd en geen certificaatfoutmelding krijgt, is de kans dat je op een nepsite terechtkomt, zeer klein. Voorwaarde blijft dat je de exacte domeinnaam kent.

Dit is allemaal best lastig uit te leggen aan (en te begrijpen+onthouden door) de gemiddelde vakantieganger. Daarom begrijp ik het advies wel.

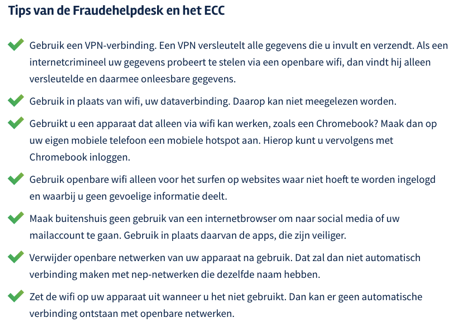

Die beschuldiging van de telecom providers viel me ook op. Ik weet alleen niet waar ze dit vandaan gehaald hebben. Geen van beide aangehaalde bronnen beweert dit. De fraudehelpdesk beweert zelfs expliciet dat er helemaal niet meegelezen kan worden bij een mobiele provider. (Zie o.a. tip 2 in bovenstaand plaatje)

Probleem hierbij is dat jij om 22:00 na 10 uur reizen en slepen met je koffers in een vreemd land staat bij je geboekte een (gedeeltelijk) betaalde hotel, en het meisje bij de receptie zegt: "Het moet", "dat kopietje met allerlei weggelakte gegevens is onvoldoende".

Wat dan? Hoeveel mensen zullen er tegen in gaan? Hoeveel mensen zullen dan nog het risico nemen om simpelweg geweigerd te worden omdat de discussie aangaan met de parttime receptioniste om 22:00 die gewoon van haar baas opdracht heeft gekregen om dat te vragen cq te eisen en zowiezo als eerste antwoord te geven: "Dan kom je er niet in".

Dit soort dingen is alleen haalbaar als je als reiziger sterker staat. Bijvoorbeeld dat als je weigert en ze toch doordrammen en je toegang dreigen te weigeren je ergens een klacht kan indienen, die ook (grote) financiele gevolgen heeft voor betreffend hotel, bijvoorbeeld via de reisorganisaties die bij x aantal klachten zonder verbeteringen binnen een bepaalde tijd betreffende hotel gewoon op een blacklist moet gooien.

Godgodgod weer zo'n compleet ondoordachte trol reactie. Moet ik hier nu echt 1000 dingen gaan noemen waarvoor het gewoon makkelijk is om internet access te hebben op je vakantie? Daar gaat een vakantie toch om? Gewoon relaxt zonder zorgen wat tijd kunnen doorbrengen ergens?

Ok 1 simpel voorbeeldje, alleen al op dag nummer 1, minuut nummer 1, bij aankomst op je vakantieadres na 10 uur reizen en slepen met koffers en spullen: Je staat om 22:30 eindelijk bij je hotel en de receptioniste vraagt naar je boekingsgegevens. Die heb jij digi-hatend als je bent van te voren thuis uitgeprint vanaf de email die je ervan hebt gekregen van je reisbureau, en die zit in 1 van de 4 koffers en tassen die je mee hebt. Of je vrouw heeft hem. Want die bewaart dat soort dingen altijd goed. In 1 van haar 4 tassen. Die raakt gelukkig nooit dingen kwijt en hoeft nooit 3 kwartier te zoeken en na te denken waar ze die ook al weer had gestopt. Gelukkig. Dat gebeurt namelijk nooit.

Of......

Je klikt je telefoon aan, en laat even de email zien.

Kun je de rest van de vakantie je telefoon in de kluis opbergen en een volledig internetloze vakantie gaan vieren.

Totdat je even moet zoeken waar een bepaalde winkel in de buurt zit (morgen vroeg even verlengsnoertje kopen omdat de stopcontacten in je hotelkamer kut geregeld zijn.... bijvoorbeeld....) Maar daar heb je gelukkig je Tibetaanse VVV voor. Aan de andere kant van de stad. Die wel een Tibetaanse kaart heeft waar dat in het Tibetaans op staat. Op zondag. Om half twaalf 's nachts.Winkeltje bleek trouwens volgens Google Maps 2 straten verderop te zitten. Maargoed. Waarvoor is internetaccess nou in vredesnaam handig.

De meeste abbo's geven namelijk Europa-brede dekking.

Dan is een Internet-hubje via een lokaal abonnementje daarnaast ook zo opgezet.

Zo kan de PC ook veilig mee.

Bij elke kiosk of super is een tegoed verkrijgbaar.

Torbrowsertje, blokada en gaan met die banaan.

Geen gedoe met slechte dekking in het hotel.

Geen snitchers & snoopers.

Alhoewel ik in Groter Londen door een oud-IT-er uit Roemenië in het hotel,

fijn geholpen werd met veilig internetten en printen. Toppie daar.

Ik maak daarom graag reclame voor deze Amerikaanse hotelketen.

"And the solid breakfast kept us going until tea time".

Oh, check anders eens met de tool via de downloadlink op deze pagina op rogue DNS servers: https://www.tachytelic.net/2019/05/detect-rogue-dhcp-server/

MS stelt de tool niet meer beschikbaar, maar toch fijn om eens mee te testen op Hacked-Rogue DNS,

Mikro-Tik is er namelijk niet altijd vrij van.

Fijne vakantievoor allen hier en blijf uit handen van hackers en diensten,

luntrus

Om tijdig in te checken en een (goede) stoel te reserveren voor de terugvlucht?

Dat voorkomt dat je nog langer in rijen staat op het vliegveld, dan je nu al doet.

En dat is iets wat de meeste niet ict-ers weten en kunnen.

Net zoals de meeste (normale) mensen nu zo goed kunnen zien of de url in hun browser naar een http- of https-pagina wijst. De browser fabrikanten moesten zonodig de url leesbaarder maken en dit stukje standaard niet meer tonen. Waarom ook? Waarom zou je de gebruiker rechtstreekse informatie geven, als je het ingewikkelder kan maken en fraude gevoeliger.

In het artikel staat dit:

Eén van de problemen is openbare wifi. "Tegenwoordig kunt u bijna overal gebruikmaken van openbare wifi. Dat is handig en goedkoop. Maar het is nooit veilig. Of u nu een wachtwoord gebruikt of niet. Zodra u inlogt, kan een crimineel toegang krijgen tot uw apparaat en persoonlijke gegevens", waarschuwen de instanties.

Kennelijk denken die adviseurs dat een telefoon zo brak is dat het verbinden met WiFi, plus een DHCP transactie en wellicht het OK klikken van een voorwaarden pagina, al toegang geeft voor criminelen.

Dat zou ik wel eens hard gemaakt willen zien, dwz voor welke telefoons die nog supported worden dat dan geldt.

Kennelijk denken die adviseurs dat een telefoon zo brak is dat het verbinden met WiFi, plus een DHCP transactie en wellicht het OK klikken van een voorwaarden pagina, al toegang geeft voor criminelen.

1) Voordat je jouw VPN opstart, zal jouw smartphone al allerlei verbindingen maken. Er verschijnen nog steeds apps die onveilig "naar huis bellen", o.a. om te checken of er updates zijn. Als je in een W10 laptop een USB device aansluit, comnuniceert Windows nog steeds devicenaam en GUID's via http naat Redmond;

2) Als je jouw VPN verbinding opstart kan de MitM deze blokkeren waardoor je zou kunnen denken dat de VPN-server eruit ligt. Wat doe je dan?

3) Niet alle VPN's blokkeren alle internetverkeer;

4) Er zijn veel mensen met niet meer supported devices of die nooit updaten.

En dat is iets wat de meeste niet ict-ers weten en kunnen.

- een niet gehackte site van de bedoelde eigenaar; ofwel:

- een wel gehackte site van de bedoelde eigenaar; ofwel:

- een fake en/of phishingsite van cybercriminelen i.p.v. de site van de bedoelde eigenaar.

Om te voorkomen dat je belazerd wordt moet je, bij een foutloze https verbinding (weergegeven middels een slotje op de bekende plaats; alles in de pagina zelf kan fake zijn), voor elk van de volgende punten, voldoende zeker weten:

1) Dat het door jou gebruikte device vrij van malware is;

2) Dat jouw browser geen "foute" of gecompromitteerde rootcertificaten kan gebruiken;

3) Dat je het slotje ziet op de bekende plaats en geen certificaatfoutmeldingen negeert of je daartoe laat overhalen;

4) Dat de in de URL-balk getoonde domeinnaam (inclusief Top Level Domain!) van de bedoelde organisatie is;

5) Dat die organisatie netjes om zal gaan met jouw gegevens en/of het geldbedrag dat je aan hen toevertrouwt;

6) Dat de betreffende site (en/of één van de -soms vele- andere sites waar de getoonde site jouw browser aanvullende content van laat ophalen en verwerken), niet gehacked is.

M.b.t. de punten 1 t/m 3: daar moet je helemaal zelf voor zorgen. Punt 4 en 5: Google is your friend (in dit geval). Punt 6: gebruik een extensie als NoScript. Meestal moet je ondersteuning voor JavaScript voor de site zelf aanzetten (soms om überhaupt iets te kunnen zien - voor mij wijst dat erop dat prutsers de site hebben gebouwd en dat heeft meestal ook z'n weerslag op de wel/niet genomen beveiligingsmaatregelen). Voor "subsites" is het een kwestie van ervaring opdoen voor welke van hen je (evt. tijdelijke) JavaScript-ondersteuning aan moet zetten om een site voldoende te laten werken voor jouw doel. Bereid je er wel op voor dat je gaandeweg een sessie van meer subsites JavaScript-support moet aanzetten, en daardoor regelmatig overnieuw zult moeten beginnen met het invullen van gegevens.

Enkele aanvullende security-tips:

- Zorg dat je zo min mogelijk browsertabs open hebt als je op een website inlogt en/of betaalt;

- Sla geen wachtwoorden op in jouw browser maar gebruik een externe wachtwoordmanager. Als je er een met lokale opslag gebruikt (zoals KeePass en afgeleiden), maak dan na elke wijziging een back-up van de database;

- Als jouw browser dit ondersteunt: zet "show punycode" aan (je ziet dan geen IDN's = International Domain Names). Dit kan mogelijk wel problemen opleveren in landen waar domeinnamen met andere dan ASCII tekens worden gebruikt. Als je de volgende punycode URL https://www.xn--80ak6aa92e.com/ opent, en www.apple.com of apple.com ziet in de URL-balk, snap je waarom. Je kunt evt. een extra browser installeren waarop je domeinnamen eerst uittest. Op Android kan ik in de reguliere Firefox geen Punycode aanzetten, maar wel in Firefox Nightly (open about:config en zet network.IDN_show_punycode op True). Vanzelfsprekend heb ik ook daarin NoScript geïnstalleerd.

Wij IT Security-goeroes kunnen gelukkig zelf bedenken wat wij veilig vinden.

Deze posting is gelocked. Reageren is niet meer mogelijk.