Kaspersky Password Manager genereerde voorspelbare wachtwoorden

Een kwetsbaarheid in de Password Manager van antivirusbedrijf Kaspersky maakte het in sommige gevallen mogelijk voor een aanvaller om gegenereerde wachtwoorden te voorspellen. De virusbestrijder heeft een beveiligingsupdate uitgerold om het beveiligingslek te verhelpen. Het beveiligingsonderzoekteam van cryptowallet Legder, dat het probleem in juni 2019 ontdekte en rapporteerde, heeft nu de details openbaar gemaakt.

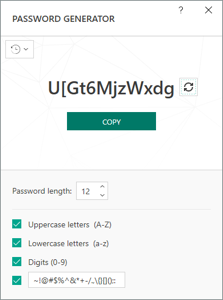

De Kaspersky Password Manager (KPM) biedt een optie voor het genereren van wachtwoorden. Hierbij deden zich echter verschillende problemen voor. De grootste kwetsbaarheid was alleen het gebruik van de systeemtijd in seconden als "seed" voor het genereren van wachtwoorden. "Dit houdt in dat elke versie van Kaspersky Password Manager ter wereld op een gegeven seconde precies hetzelfde wachtwoord genereert", zegt onderzoeker Jean-Baptiste Bédrune.

Volgens Bédrune was het daardoor mogelijk om elk wachtwoord te bruteforcen. "Er zijn bijvoorbeeld 315619200 seconden tussen 2010 en 2021, dus KPM had maximaal 315619200 wachtwoorden voor een gegeven karakterset kunnen genereren. Het bruteforcen hiervan neemt een paar minuten in beslag", merkt de onderzoeker op.

Een voorwaarde was wel dat een aanvaller de tijd moest weten dat het wachtwoord werd gegenereerd. Veel websites en fora laten echter zien wanneer een account is aangemaakt. Aan de hand hiervan kan een aanvaller het accountwachtwoord met een klein aantal van zo'n honderd wachtwoorden proberen te bruteforcen en er zo toegang toe krijgen, stelt Bédrune.

Kaspersky werd op 15 juni 2019 voor de kwetsbaarheid (CVE-2020-27020) gewaarschuwd. Tien dagen later bevestigde de virusbestrijder het probleem. Het beveiligingslek werd in oktober en december 2019 voor verschillende platformen verholpen. In oktober 2020 rolde Kaspersky een update uit als oplossing voor eerder gegenereerde wachtwoorden. In april van dit jaar publiceerde Kaspersky het beveiligingsbulletin voor de kwetsbaarheid. Vandaag maakte Ledger de details openbaar.

Het blijft een russisch bedrijf... Met zo'n overheid zal dit zekers by-design zijn geweest. Handig voor de ransomware maffia (toevallig ook russisch) om via berkende passwoorden ergens binnen te komen.

Random is nooit helemaal random

https://www.networkworld.com/article/3208389/unix-how-random-is-random.html

Random is nooit helemaal random

https://www.networkworld.com/article/3208389/unix-how-random-is-random.html

$ apg -a 1 -n 1 -m 128 -c /dev/urandom

uvFU8/%hUl?s.mQ:I3|$VZ[aN>CbvQsU9RIHvpr=:ii;7zQc[Q8WA;jxnZwWxr(hL'`EH6I=AR@0D1RW[i...

Hier geen Kaspersky, wel een gecertificeerde hardware tRNG op een USB-poort die de entropy pool continu vult.

uit allerlei "onvoorspelbare" gebeurtenissen, dus niet alleen de systeemtijd maar bijvoorbeeld ook de momenten waarop

netwerk- en keyboard interrupts binnenkomen met een zeer hoge resolutie (niet een seconde, maar micro- of nanoseconde).

Als je OS dat al heeft dan hoeft de applicatieprogrammeur niet te gaan prutsen. Want die is dat kennelijk niet toevertrouwd.

Deze posting is gelocked. Reageren is niet meer mogelijk.