Onderzoekers waarschuwen voor nieuw lek in Windows Print Spooler

Onderzoekers waarschuwen voor een nieuwe kwetsbaarheid in de Windows Print Spooler waardoor een aanvaller code met systeemrechten kan uitvoeren wanneer er verbinding met een malafide printer wordt gemaakt. Een beveiligingsupdate van Microsoft is nog niet beschikbaar.

Het is inmiddels de vierde kwetsbaarheid in de Windows Print Spooler die in korte tijd is gevonden. De printspooler is verantwoordelijk voor de verwerking van printjobs op het systeem. Begin deze maand kwam Microsoft met een update voor een kwetsbaarheid in het Windows-onderdeel, aangeduid als CVE-2021-1675. Vervolgens werd er een tweede beveiligingslek ontdekt, dat bekendstaat als CVE-2021-34527 en PrintNightmare.

Vorige week liet Microsoft weten dat er opnieuw een kwetsbaarheid in de Print Spooler was aangetroffen, dat CVE-nummer CVE-2021-34481 kreeg. Nu melden onderzoekers dat er wederom een kwetsbaarheid in de Print Spooler is gevonden waarvoor een exploit op internet beschikbaar is.

Windows laat gebruikers zonder beheerdersrechten printerdrivers installeren, die via de Print Spooler-service met systeemrechten worden uitgevoerd. Dit is mogelijk via een feature genaamd Point and Click. Drivers die via Point and Click worden geïnstalleerd moeten zijn gesigneerd door Microsoft of een certificaat dat het systeem vertrouwt. Dit moet de installatie van malafide printerdrivers voorkomen.

De drivers moeten dan digitaal gesigneerd zijn, drivers zelf kunnen bepaalde bestanden queuen die niet digitaal gesigneerd hoeven te zijn. Door verbinding te maken met een malafide printer is het mogelijk om automatisch malafide dll-bestanden te downloaden en op het systeem uit te voeren. Deze dll-bestanden worden vervolgens met systeemrechten uitgevoerd. Zodoende kan een aanvaller met verminderde rechten eenvoudig volledige controle over het systeem krijgen.

Het CERT Coordination Center (CERT/CC) van de Carnegie Mellon Universiteit stelt dat er vooralsnog geen "praktische oplossing" voor het probleem is. Wel zijn er verschillende workarounds, zoals het blokkeren van uitgaand SMB-verkeer en het instellen van een policy waarmee wordt beperkt via welke servers gebruikers printers via Point and Print kunnen installeren. De policy zorgt ervoor dat er geen printers via willekeurige servers kunnen worden geïnstalleerd.

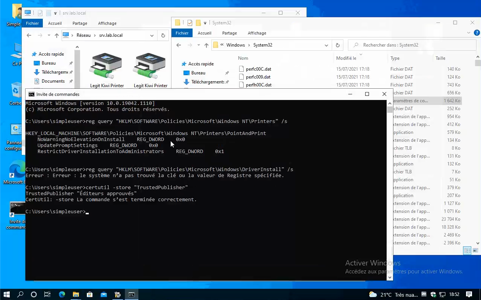

In onderstaande video geeft onderzoeker Benjamin Delpy een demonstratie van de kwetsbaarheid.

Zouden ze bij Microsoft het spaghetticodebouwwerk nog aan de praat krijgen? Ik pak er alvast de popcorn bij want dit begint echt absurde proporties aan te nemen!

Het is aan de orde van de dag.

Ons Internet is stuk en het wordt niet meer gemaakt,tenzij alles niet zo anoniem meer mag gaan.

En niet alles meer moet kunnen.

Maar onze grote techbedrijven bepalen wel hoe e.e.a. moet gaan.

Overheden zijn vleugellam en zullen dit blijven.

Ik wacht op het moment dat ik inlog op mijn banksite en constateer dat het saldo 0 euro is.

En dat ik dan de bank moet bewijzen dat er gisteren toch veel meer op stond.

Geen onmogelijk scenario lijkt me.

Maar de bank beweerd alleen dat "alles"goed is beveiligd,toen ik er ooit naar vroeg.

Maar als ik als aanvaller het account van deze medewerker (bijvoorbeeld door phishing) over kan nemen, kan ik deze kwetsbaarheid gebruiken om locale adminrechten te verkrijgen. Dit biedt dan weer veel meer mogelijkheden voor verdere aanvallen / om verdere aanvallen te verbergen.

Dit soort opmerkingen zijn nu aardig lachwekkend geworden want In Almere staan de printers nog steeds uit.

ICT Service providers die hun business strategisch rond Microsoft producten (exchange,windows,sharepoint etc) hebben gebouwd, worden nu het dorp uit gelachen.

Overigens zijn signed files nou ook niet bepaald de oplossing. Vanochtend heb ik een malware XLL file (een Excel DLL) bekeken, deze is 9 dagen geleden digitaal ondertekend met de private key van "Storeks LLC, Moscow, RU", en (vanochted) was dat certificaat (nog) niet ingetrokken - iets dat in mijn ervaring zelden gebeurt (ook niet als iemand zoals ik daarvoor een verzoek indient bij de uitgever).

Zie mijn reactie onder https://isc.sans.edu/forums/diary/Hancitor+tries+XLL+as+initial+malware+file/27618/ voor aanvullende details.

Geïsoleerde printerservers is al tijden niet voor niets het advies, ietsje duurder dat dan weer wel.

Vraag me af of de SMB versie bij printers inmiddels bijgewerkt is en niet meer de oude V1 vereist.

Deze is welek ik al vele jaren geleden ingevoerd zag. "zijn er verschillende workarounds, zoals het blokkeren van uitgaand SMB-verkeer en het instellen van een policy waarmee wordt beperkt via welke servers gebruikers printers via Point and Print kunnen installeren. De policy zorgt ervoor dat er geen printers via willekeurige servers kunnen worden geïnstalleerd." Valt overigens geheel in de IS27002 richtlijn.

Geïsoleerde printerservers is al tijden niet voor niets het advies, ietsje duurder dat dan weer wel.

Vraag me af of de SMB versie bij printers inmiddels bijgewerkt is en niet meer de oude V1 vereist.

Deze is welek ik al vele jaren geleden ingevoerd zag. "zijn er verschillende workarounds, zoals het blokkeren van uitgaand SMB-verkeer en het instellen van een policy waarmee wordt beperkt via welke servers gebruikers printers via Point and Print kunnen installeren. De policy zorgt ervoor dat er geen printers via willekeurige servers kunnen worden geïnstalleerd." Valt overigens geheel in de IS27002 richtlijn.

nee karma het is de MS windows printer SPOOLER die op elke windows PC std actief staat die het probleem is voor de 3e keer deze maand. Zet je hem uit, die spooler, dan kun je voor gene mogelijkheid meer printen, ongeacht welke printer / drivers je hebt. Je kunt ook niet meer eens naar file printen! en dit is een KUT situatie voor velen ! Leer eens lezen ...

Iedereen weet dat Microsoft over windows gaat en niet over malafide printers!

Ze zouden belasting op domheid moeten gaan heffen.

Geïsoleerde printerservers is al tijden niet voor niets het advies, ietsje duurder dat dan weer wel.

Vraag me af of de SMB versie bij printers inmiddels bijgewerkt is en niet meer de oude V1 vereist.

Deze is welek ik al vele jaren geleden ingevoerd zag. "zijn er verschillende workarounds, zoals het blokkeren van uitgaand SMB-verkeer en het instellen van een policy waarmee wordt beperkt via welke servers gebruikers printers via Point and Print kunnen installeren. De policy zorgt ervoor dat er geen printers via willekeurige servers kunnen worden geïnstalleerd." Valt overigens geheel in de IS27002 richtlijn.

nee karma het is de MS windows printer SPOOLER die op elke windows PC std actief staat die het probleem is voor de 3e keer deze maand. Zet je hem uit, die spooler, dan kun je voor gene mogelijkheid meer printen, ongeacht welke printer / drivers je hebt. Je kunt ook niet meer eens naar file printen! en dit is een KUT situatie voor velen ! Leer eens lezen ...

Op nieuwe domain controllers (Windows Server 2019) ben ik de Print Spooler nog niet tegen gekomen. Op Hyper-V cluster servers overigens ook niet.

Iedereen weet dat Microsoft over windows gaat en niet over malafide printers!

Geïsoleerde printerservers is al tijden niet voor niets het advies, ietsje duurder dat dan weer wel.

Vraag me af of de SMB versie bij printers inmiddels bijgewerkt is en niet meer de oude V1 vereist.

Deze is welek ik al vele jaren geleden ingevoerd zag. "zijn er verschillende workarounds, zoals het blokkeren van uitgaand SMB-verkeer en het instellen van een policy waarmee wordt beperkt via welke servers gebruikers printers via Point and Print kunnen installeren. De policy zorgt ervoor dat er geen printers via willekeurige servers kunnen worden geïnstalleerd." Valt overigens geheel in de IS27002 richtlijn.

nee karma het is de MS windows printer SPOOLER die op elke windows PC std actief staat die het probleem is voor de 3e keer deze maand. Zet je hem uit, die spooler, dan kun je voor gene mogelijkheid meer printen, ongeacht welke printer / drivers je hebt. Je kunt ook niet meer eens naar file printen! en dit is een KUT situatie voor velen ! Leer eens lezen ...

Op nieuwe domain controllers (Windows Server 2019) ben ik de Print Spooler nog niet tegen gekomen. Op Hyper-V cluster servers overigens ook niet.

tja ik in mijn RHEL omgeving met CUPS ook nog niet... neemt niet weg dat dit zaakje toch wel een 'dingetje' is voor bijvoorbeeld de gemeente Almere...

De vijfde is er ondertussen ook: https://betanews.com/2021/07/25/yet-another-windows-update-is-causing-yet-more-printer-problems/

Deze posting is gelocked. Reageren is niet meer mogelijk.