FBI publiceert overzicht van de Top 30 meest aangevallen kwetsbaarheden

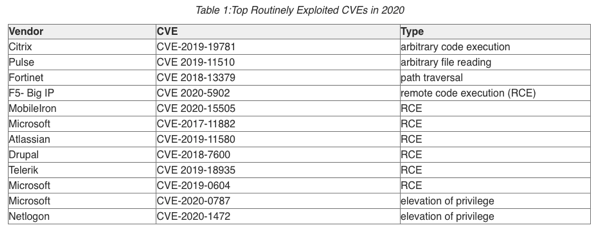

Het tijdig installeren van beveiligingsupdates is een belangrijke maatregel om systemen te beschermen, maar dertig kwetsbaarheden verdienen daarbij de bijzondere aandacht en dienen de hoogste prioriteit te krijgen. Dat blijkt uit een overzicht van de Top 30 meest aangevallen kwetsbaarheden dat werd samengesteld door de FBI, het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security, het Australische Cyber Security Centre (ACSC) en het Britse National Cyber Security Centre (NCSC).

Het overzicht bevat een reeks kwetsbaarheden die vorig jaar en dit jaar vaak zijn aangevallen. Dit jaar gaat het met name om kwetsbaarheden in Microsoft Exchange, Pulse Secure, Accellion, VMware en Fortinet waar aanvallers misbruik van maken. Voor de meeste van deze beveiligingslekken verscheen dit jaar een beveiligingsupdate, maar in het geval van Fortinet betreft het ook een uit 2018 stammende kwetsbaarheid.

"Eén van de meest effectieve manieren om kwetsbaarheden te verhelpen is het updaten van software zodra patches beschikbaar zijn en praktisch is. Wanneer dit niet kan, overweeg dan tijdelijke workarounds of andere mitigaties als die door de leverancier zijn gegeven", zo stellen de overheidsinstanties. Wanneer het niet mogelijk is voor een organisatie om snel alle software te updaten na het uitkomen van een patch wordt aangeraden om de hoogste prioriteit te geven aan kwetsbaarheden waar al misbruik van wordt gemaakt of waar de meeste systemen risico door lopen.

Oorzaken

Volgens de verschillende CVE's, treffen we onder meer aan

fouten bij het juist opschonen;

fouten bij het juist parsen;

fouten bij het juist valideren;

zwakke encryptie implementatie;

voorbeelden van achtergelaten ontwikkelcode in een release;

voorbeelden van open access bij script componenten;

voorbeelden van slecht geheugen-management;

het ongecontroleerd wegschrijven van een bestand.

Dit zijn allemaal missers van beginners, die er uit hadden moeten kunnen worden gehaald bij elke pre-release test.

Het is merkwaardig en tevens beangstigend dat het hier voor de helft gaat om fouten bij input validatie.

En bij het kijken of die input wel legit is.

luntrus

Deze posting is gelocked. Reageren is niet meer mogelijk.