Microsoft ontdekt backdoor voor Active Directory Federation Services-servers

Microsoft heeft een backdoor ontdekt voor Active Directory Federation Services (AD FS)-servers die volgens het techbedrijf wordt gebruikt door de aanvallers achter de SolarWinds-aanval. AD FS is een door Microsoft ontwikkelde oplossing die single sign-on toegang tot systemen en applicaties binnen het organisatienetwerk biedt.

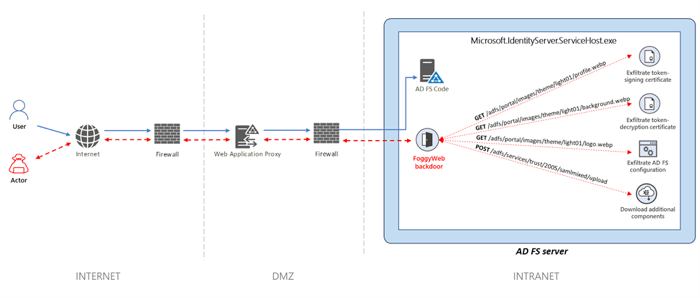

Zodra de aanvallers een AD FS-server hebben gecompromitteerd installeren ze de backdoor, die Microsoft "FoggyWeb" noemt. Via de backdoor behouden de aanvallers toegang tot het systeem en stelen ze onder andere de configuratiedatabase van de server, alsmede het certificaat voor het signeren van tokens. Ook kunnen de aanvallers via de backdoor, die in de context van het primaire AD FS-proces draait, aanvullende onderdelen downloaden en uitvoeren.

"De FoggyWeb-backdoor fungeert als een passieve en persistente backdoor die misbruik van Security Assertion Markup Language (SAML)-tokens toestaat. De backdoor configureert http-listeners voor door de aanvaller gedefinieerde uri's die de structuur nabootsen van legitieme uri's, gebruikt door de AD FS-installatie van de getroffen organisatie. Deze listeners monitoren alle inkomende http get en post requests vanaf het internet/intranet verstuurd naar de AD FS-server en onderscheppen http requests die overeenkomen met de door de aanvaller opgegeven uri-patronen", legt Microsoft uit in een analyse van de backdoor.

Volgens het techbedrijf is het gebruik van de backdoor voor het eerst in april van dit jaar waargenomen. Organisaties waar de backdoor is aangetroffen zijn door Microsoft gewaarschuwd. In de nu gepubliceerde analyse staan daarnaast verschillende indicators of compromise (IOC's) waarmee organisaties kunnen kijken of de backdoor ook in hun omgeving aanwezig is. Daarnaast worden verschillende adviezen gegeven voor het beveiligen van AD FS-servers, waaronder het gebruik van een wachtwoord van minimaal 25 karakters voor het AD FS-service-account.

Het probleem is en blijft natuurlijk dat die blijkbaar te installeren is...

Het devies is dus eigenlijk een volledige wipe+reinstall van de getroffen servers en misschien zelfs van het volledige netwerk waarmee ze verbonden zijn (want wie zegt dat de hackers niet stiekem zijn doorgestoten naar andere computers op het netwerk?).

Het devies is dus eigenlijk een volledige wipe+reinstall van de getroffen servers en misschien zelfs van het volledige netwerk waarmee ze verbonden zijn (want wie zegt dat de hackers niet stiekem zijn doorgestoten naar andere computers op het netwerk?).

Inderdaad en ook de backups kun je niet vertrouwen. Opnieuw beginnen en je documenten controleren en veiligstellen.

Inderdaad en ook de backups kun je niet vertrouwen. Opnieuw beginnen en je documenten controleren en veiligstellen.

Backups was ik nog vergeten; inderdaad ook niet te vertrouwen. Sterker nog: als de backup server ook aan het netwerk hangt ...

Ja inderdaad. Vreemd toch dat zo'n miljarden bedrijf met zoveel geld, zijn zaakjes zo slecht heeft geregeld tov opensource / gratis producten.

Stel dat je het aantal bugs zou relateren aan de omzet dan is MS echt een pruts bedrijf vergeleken met iedereen. Het wordt tijd dat ze dat geld niet in kas houden, maar uitgeven aan een bekwaam development team.

Inderdaad en ook de backups kun je niet vertrouwen. Opnieuw beginnen en je documenten controleren en veiligstellen.

Backups was ik nog vergeten; inderdaad ook niet te vertrouwen. Sterker nog: als de backup server ook aan het netwerk hangt ...

Ja of je hebt backups van een timebomb.

Deze posting is gelocked. Reageren is niet meer mogelijk.