Symantec ontdekt geavanceerde backdoor gebruikt voor cyberspionage

Symantec heeft naar eigen zeggen de meest geavanceerde backdoor ooit van een aan China gelieerde spionagegroep ontdekt die voor een campagne tegen overheden en vitale infrastructuur is ingezet en aanvallers laat communiceren met systemen die niet direct vanaf het internet toegankelijk zijn. Dat meldt het securitybedrijf in een analyse.

De backdoor wordt Daxin genoemd en komt in de vorm van een Windows-kerneldriver, iets wat tegenwoordig een zeldzaamheid is, aldus de onderzoekers. Daxin zou zijn ontwikkeld voor spionage tegen extra beveiligde doelwitten en beschikt over features die aan de geavanceerde Regin-malware doen denken.

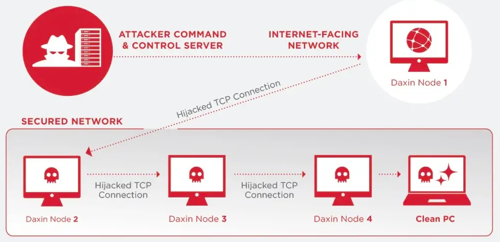

Eenmaal actief op een systeem kunnen aanvallers via de backdoor bestanden lezen en schrijven. Ook is het mogelijk om willekeurige processen te starten. Wat Daxin echter doet opvallen is de manier waarop het communiceert en onopgemerkt blijft. De backdoor kan communiceren door legitieme tcp/ip-verbindingen te kapen. Hiervoor monitort Daxin al het inkomend tcp-verkeer op bepaalde patronen.

Wanneer de backdoor een dergelijk patroon herkent, verbreekt het de verbinding met de legitieme ontvanger en neemt de verbinding over. De gekaapte tcp-verbinding wordt vervolgens voor de communicatie gebruikt en laat de aanvallers ook communiceren met netwerken waarvoor strengere firewalleregels gelden. Ook voorkomt het de kans dat analisten van een security operations center (SOC) de malware ontdekken.

Daxin is ook in staat om de communicatie over een reeks besmette computers binnen de aangevallen organisatie te laten lopen. De aanvallers kunnen zo communiceren met computers op zeer beveiligde netwerken waar een directe internetverbinding niet beschikbaar is.

De eerste versie van Daxin dateert van 2013, de laatste aanvallen met de malware werden afgelopen november waargenomen. Pas de latere varianten beschikken over alle geavanceerde features. Hoe doelwitten precies besmet raken laat Symantec niet weten. Ook de connectie met China wordt niet verduidelijkt. Het securitybedrijf zegt binnenkort met meer informatie te komen. Het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security roept organisaties op om de analyse van Daxin te bekijken.

Dat 'doorloggen' deden we 30 jaar geleden op Unix machines al om vuurmuren te omzeilen. Uiteraard in die tijd 'goedaardig' en openlijk - gewoon om je werk te doen en niet met als doel wat te downloaden of stuk te maken.

Nu is het opeens 'nieuw'...

Een vuurmuur is natuurlijk ook een erg grofstoffelijk instrument, wat ik voor het voorkomen van dergelijke scenario's nooit begrepen heb. Doorgaans kijkt men naar niet meer dan poort nummers. Nou, dan ga ik toch gewoon op die poort zitten en lepel dat wat voor mij interessant is er gewoon uit?

Dat ligt maar aan de FW die je hebt en wat je als bedrijf configureert. De Palo Altos die we hier hebben draaien kunnen 1001 dingen tot aan filtering van protocolspecifieke commando's, maar ja, het beheer wordt schijnbaar snel erg lastig voor veel beheerders, zeker als op detailniveau verkeer wordt gefilterd, en dus doen we dat maar niet en zetten we complete subnetten op ANY open, "want analyse van verkeersstromen is te tijdrovend en we moeten snel door". Zeker de huidige NGFW's kunnen enorm veel, dus "grofstoffelijk" is mijns inziens niet waar, zeker de high end FW's niet.

Dat 'doorloggen' deden we 30 jaar geleden op Unix machines al om vuurmuren te omzeilen. Uiteraard in die tijd 'goedaardig' en openlijk - gewoon om je werk te doen en niet met als doel wat te downloaden of stuk te maken.

Nu is het opeens 'nieuw'...

Een vuurmuur is natuurlijk ook een erg grofstoffelijk instrument, wat ik voor het voorkomen van dergelijke scenario's nooit begrepen heb. Doorgaans kijkt men naar niet meer dan poort nummers. Nou, dan ga ik toch gewoon op die poort zitten en lepel dat wat voor mij interessant is er gewoon uit?

"grofstoffelijk"

PfF al eens geinstalleerd en toen 'man pf' gedaan?

Er zijn slechts twee veilige opties die hiertegen beschermen, te weten een air gap of een DataDiode. Beide hebben hun voor- en nadelen.

Er zijn slechts twee veilige opties die hiertegen beschermen, te weten een air gap of een DataDiode. Beide hebben hun voor- en nadelen.

Dan nog helpt dat niet tegen een echt bombardement aan requests gezien je beveiliging nog steeds alles wel moet verwerken. Je bent al gauw de sjaak als je geen DDoS scrubbing center contract of eigen faciliteiten voor de piek momenten hebt.

Maar een Firewall is en blijft een goede eerste datazeef die je makkelijk kan uitbreiden met meer gespecialiseerd audit en security services. En laten we wel wezen niks biedt 100% bescherming maar inperken kan het zeker.

Voor optimale veiligheid heb je een combinatie van maatregelen nodig, van security training tot systeemmonitoring; firewalls (netwerk segmentatie!) zijn maar een onderdeel van het totaalplaatje.

Voor optimale veiligheid heb je een combinatie van maatregelen nodig, van security training tot systeemmonitoring; firewalls (netwerk segmentatie!) zijn maar een onderdeel van het totaalplaatje.

Je bedoelt - als ik het goed begrijp - met Air gap: de informatie afdrukken en inscannen op een non-network computer? Het is niet te hopen dat dit soort malware navolging krijgt. De efficiency van o.a bedrijfscommunicatie springt dan grotendeels 40 jaar terug in de tijd.

Deze posting is gelocked. Reageren is niet meer mogelijk.