Okta geeft details over inbraak op systeem van support-engineer

Authenticatieprovider Okta heeft meer details gegeven over een beveiligingsincident dat in januari plaatsvond met het systeem van een externe support-engineer. Aanvallers wisten toegang tot het systeem te krijgen en konden zo screenshots van de Okta-omgeving maken. Okta biedt oplossingen voor identity en access management en heeft naar eigen zeggen meer dan 15.000 klanten wereldwijd.

Onlangs publiceerde een groep aanvallers die zichzelf Lapsus$ noemt verschillende screenshots die leken te suggereren dat er toegang tot systemen van Okta was verkregen. In een analyse van het incident verklaart Okta dat de aanvallers wisten in te breken op het systeem van een externe support-engineer. Okta maakt gebruik van verschillende externe partijen voor klantondersteuning. Een van deze partijen, Sitel, levert helpdeskmedewerkers.

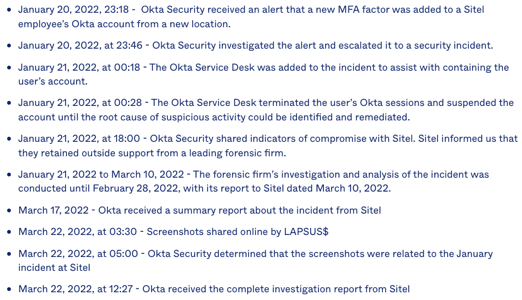

Op 20 januari ontving het Okta-securityteam dat er was geprobeerd om een nieuwe multifactorauthenticatie aan het Okta-account van een Sitel-helpdeskmedewerker toe te voegen. De poging was onsuccesvol. Okta resette het account en waarschuwde Sitel, dat een forensisch bedrijf een onderzoek liet uitvoeren. Hoewel Sitel op 21 januari werd ingelicht ontving Okta het onderzoeksrapport pas op 22 maart.

Uit het onderzoek blijkt dat de aanvallers via RDP toegang tot het systeem van de support-engineer hadden gekregen en zo screenshots van de machine konden maken. Volgens Okta hebben support-engineers beperkte toegang en kunnen ze geen gebruikers verwijderen of toevoegen, geen klantendatabases downloaden of broncode bekijken. Door het gecompromitteerde Sitel-account hebben de aanvallers mogelijk toegang tot de Okta-omgevingen van 366 klanten gekregen. Hoe het account van de support-engineer kon worden gecompromitteerd wordt niet vermeld.

Update

Lapsus$ laat in een reactie op de verklaring van Okta weten dat het bedrijf niet de waarheid spreekt. De groep claimt dat ze waren ingelogd op een superuser portal met de mogelijkheid om het wachtwoord en multifactorauthenticatie van 95 procent van de klanten te resetten. Daarnaast zou de gecompromitteerde support-engineer toegang tot 8600 Slack-kanalen hebben.

Dit is exact hetzelfde als de "Forgot your password?"-links die voor veel sites openlijk toegankelijk zijn. De impact van een dergelijke toegang is klein.

Dit is exact hetzelfde als de "Forgot your password?"-links die voor veel sites openlijk toegankelijk zijn. De impact van een dergelijke toegang is klein.

Dus je bevestigd eigenlijk wat lapsus schrijft? 'dat het bedrijf niet de waarheid spreekt'.

Lapsus schrijft zelf dat ze waren ingelogd op een superuser portal en dus meer rechten hadden dan de externe support engineer.

Dit gaat een flinke staart krijgen!

Dit is exact hetzelfde als de "Forgot your password?"-links die voor veel sites openlijk toegankelijk zijn. De impact van een dergelijke toegang is klein.

Dus je bevestigd eigenlijk wat lapsus schrijft? 'dat het bedrijf niet de waarheid spreekt'.

Lapsus schrijft zelf dat ze waren ingelogd op een superuser portal en dus meer rechten hadden dan de externe support engineer.

Dit gaat een flinke staart krijgen!

Ik zeg dat de toegang die Lapsus had i.v.m. PW reset voor veel apps sowieso een publiek toegankelijke functionaliteit is. (Voor Okta is het al dan niet publiekelijk exposen van deze functie in te stellen door de klant zelf, enkel klanten die dit uitgezet hebben zouden dus mogelijk een reset e-mail hebben gekregen.)

Veel impact is er dus niet.

"Super User" is de naam van de tool die wordt gebruikt door de helpdesk medewerkers, ook externe support engineers kunnen daaraan.

De meeste andere beweringen van Lapsus kunnen niet gestaafd worden en houden ook niet steeds steek als je weet hoe Okta in elkaar zit.

Kortom: Een 3rd party werd gebreached die toegang gaf tot een beperkte Okta support omgeving. De Okta security controls hebben gewerkt om te voorkomen dat Okta zelf gebreached werd of de aanval zich kon uitbreiden.

Qua imagoschade is er natuurlijk wel iets aan de hand, qua security impact veel minder.

Deze posting is gelocked. Reageren is niet meer mogelijk.