"Okta negeerde signalen dat omgeving was gecompromitteerd"

Identiteitsprovider Okta, waar wereldwijd duizenden bedrijven gebruik van maken om werknemers toegang tot systemen te geven, negeerde signalen dat hun omgeving was gecompromitteerd, zo stelt beveiligingsonderzoeker Bill Demirkapi op basis van onderzoeksdocumenten van securitybedrijf Mandiant. Demirkapi deelde de documenten via Twitter.

Onlangs plaatsten aanvallers van de Lapsus$-groep screenshots op internet dat ze toegang tot het account van een Okta-supportmedewerker hadden en onder andere wachtwoorden konden resetten. Op 22 maart kwam Okta met een vier regels tellende verklaring dat het account van een support-engineer was gecompromitteerd en de getoonde screenshots daarmee verband hielden. Verder deed Okta voorkomen dat het om een beperkt incident ging dat onder controle was.

Details werden verder niet gegeven. Later die dag kwam Okta met een aanvullende verklaring dat mogelijk 366 klanten door de aanval waren getroffen. Ondanks de mogelijke gevolgen stelde Okta dat klanten geen corrigerende maatregelen hoefden te nemen. Internetbedrijf Cloudflare, dat één van de getroffen klanten was, ging wel tot actie over en resette de wachtwoorden van medewerkers.

Op 25 maart publiceerde Okta een tijdslijn waaruit blijkt dat het bedrijf op 20 januari het gecompromitteerde account ontdekte. Klanten werden echter twee maandenlang niet gewaarschuwd. Op 17 maart ontving Okta het rapport van de derde partij voor wie de support-engineer werkt. Dit bedrijf, Sitel, verzorgt de klantensupport voor Okta. Toch werden klanten nog steeds niet gewaarschuwd. Pas nadat de aanvallers de screenshots publiceerden kwam de identiteitsprovider met een verklaring richting klanten.

De aanvallers stelden in een reactie op de verklaring dat de impact veel groter is dan Okta doet voorkomen. Zo hadden ze naar eigen zeggen wachtwoorden en multifactorauthenticatie van 95 procent van de klanten kunnen resetten. Daarnaast zou de gecompromitteerde support-engineer toegang tot 8600 Slack-kanalen hebben. Ook vanuit andere kanten kwam er felle kritiek op de verklaringen van Okta.

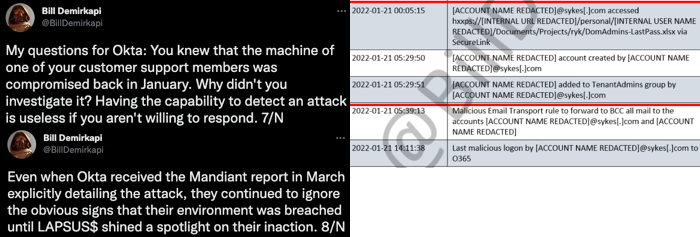

De documenten die Demirkapi via Twitter deelt laten zien hoe de aanvallers te werk gingen en kant-en-klare tools van GitHub voor het grootste deel van hun aanvallen gebruikten. Daarnaast vonden de aanvallers een Excel-document genaamd "DomAdmins-LastPass.xls" waarmee ze backdoor-gebruikers aan de omgeving van Sitel konden toevoegen. Verder voegden de aanvallers doorstuurregels toe, zodat e-mail naar bepaalde accounts naar hen werd doorgestuurd.

"Je wist dat een machine van één van je klantensupportleveranciers was gecompromitteerd in januari. Waarom onderzocht je dit niet?", vraagt Demirkapi aan Okta. De onderzoeker voegt toe dat de mogelijkheid om een aanval te detecteren zinloos is wanneer er niet op wordt gereageerd. "Zelfs wanneer Okta het Madiant-rapport in maart ontving waarin de aanval werd beschreven, negeerden ze de signalen dat hun omgeving was gecompromitteerd totdat Lapsus$ hun inactiviteit in de schijnwerpers zette." In een FAQ over het incident laat Okta weten dat het een fout heeft gemaakt door klanten niet in januari te waarschuwen.

Okta heeft dit opgemerkt en actie ondernomen, o.a. Sykes gewaarschuwt.

De interne security en compartimentalisering van Okta zorgde ervoor dat er bij Okta zelf niets is gebeurd.

Wat meer moest Okta doen?

Denk je echt dat bol.com, Microsoft, whatever jou gaat contacteren of een persbericht de wereld in stuurt als de account van een leverancier of andere klant gehacked werd terwijl jouw account op geen enkel moment in gevaar was?

Meneer Demirkapi is ondertussen al ontslagen omdat hij nonsens blijft verkopen.

Iedereen zijn 15 minuten zeker?

Deze posting is gelocked. Reageren is niet meer mogelijk.