Belgische hogeschool Vives haalt alle systemen offline wegens cyberaanval

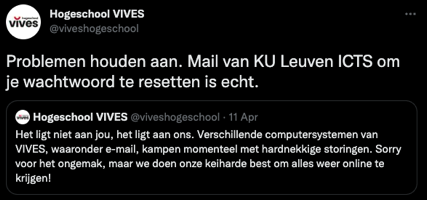

De Belgische hogeschool Vives heeft wegens een cyberaanval besloten om alle systemen tijdelijk offline te halen. Tevens zijn alle 18.500 studenten en medewerkers gevraagd om hun wachtwoord te wijzigen. De aanval begon afgelopen vrijdag.

"Onze it-experts hebben ontdekt dat er al sinds dan een groep hackers probeert binnen te geraken op onze systemen via het paswoord van een van de leerlingen. Dat lukte telkens niet. Maar afgelopen vrijdag, op 8 april, werd er rond 1 uur 's nachts opgemerkt dat die hackersgroep software probeerde te installeren, waarmee ze de wachtwoorden van ons datamanagement zou kunnen overnemen", zegt Joris Hindryckx, algemeen directeur van Vives, tegenover VRT NWS.

Daarop besloot Hindryckx om alle systemen offline te laten halen. Dit heeft ervoor gezorgd dat bijvoorbeeld e-mail en Sharepoint, het platform waarop docenten hun leermateriaal bewaren, niet beschikbaar zijn. "We hebben ook geluk dat het op dit moment vakantie is en er geen lessen plaatsvinden, dus de studenten kunnen voorlopig alleen maar hun mailadres niet meer gebruiken", voegt de directeur toe.

Voor zover bekend zijn erbij de aanval geen gegevens van medewerkers of studenten buitgemaakt. "Dat hebben we op tijd kunnen verhinderen. Alle data van onze studenten en docenten zijn nog steeds veilig, maar we kunnen die voorlopig nog niet vrijgeven. We wachten nu af tot we bevestiging krijgen dat alles terug helemaal beveiligd is, want waarschijnlijk proberen de hackers nog altijd in onze systemen te raken!", aldus Hindryckx. Verdere details over de aanval zijn niet bekendgemaakt.

Dit suggereert dus dat ze op 8 april wel geslaagd zijn om binnen te komen. Anders kan je geen software (proberen) te installeren.

WTF, dan heb je toch wel een gapend lek hoor.

Je ziet dat men heel vaak probeert in te loggen met een wachtwoord van een leerling en dat lukt niet ok great.

Wel als eerste leerling wat voor leering heeft deze extra netwerk bevoegheden?

Zo nee dan geen prio op wachtwoord reset van 1 specifieke gebruiker na en melding dat die enig herbruikt wachtwoord moet wijzigen.

Zo ja hoe ver rijken de bevoegheden. Toegang tot meer dan read only dan account suspenden van de gebruiker die gebruikt wordt als vector en gebruiker offline inlichten data kopieren en nieuw profiel aanmaken.

Enkel read only rechten dan beperken inlog tot allowed IP wat eigenlijk al sowieso gedaan had moeten worden.

Software installatie pogingen via wat injectie middels exploits?

Dan firewall in lockdown zetten en enkel toelaten van patch IP's tot quick scan niks aangeeft.

Software installaties via andere vectors dan isoleren van netwerk segmenten waar nodig.

Het compleet offline halen van een netwerk omdat er aanvals pogingen zijn is echt een van de domste strategien tenzij je onder een DDoS zit en geen scrubbing mogelijkheid hebt buiten je probably zeer beperkte bandbreedte intern.

Als het geen DDoS is dan is het zaak van zoveel mogelijk informatie vergaren zodat je precies kan achterhalen wat ze deden en waar ze mogelijk op uit waren..Die data is nodig voor analyse of er al eerder signalen zijn geweest van verkenning of zelfs inbraak in hoger liggend niveau. Plus voor data forensics noodzakelijk voor strafrechtelijk procedure.

Beetje opsec of purple team lanceert een honeypot en leidt verkeer daar zo onopvallend mogelijk over naar toe in de hoop dat ze de bait pakken.

Ja hackers proberen in te breken als er niet iets van 20000 inlog pogingen zijn binnen een week dan weet ik dat er iets bij ons uit moet liggen. Als iemand software probeert te installeren leuk maar modsec en andere exploit prevention maakt een mooi logje en daarop pas je indien nodig je focus aan als er een trend zichtbaar is.

Het offline gooien van je gehele infra is in feite weglopen van het hele probleem.

De enige legitieme reden die er kan zijn dat ze het netwerk offline halen en aanraden tot ww reset is als er sterk vermoeden is dat er al ingebroken is of als er een onderdeel in het netwerk kwetsbaar is en niet gepatched kan worden op dit moment.

Ik doe de verklaring af als complete bshit maar ik snap werkelijk niet hoe ze dachten daar mee weg te komen zodra er bewijs van datalek wordt gevonden onafhankelijk van de hoge school.

Je ziet dat men heel vaak probeert in te loggen met een wachtwoord van een leerling en dat lukt niet ok great.

Wel als eerste leerling wat voor leering heeft deze extra netwerk bevoegheden?

Zo nee dan geen prio op wachtwoord reset van 1 specifieke gebruiker na en melding dat die enig herbruikt wachtwoord moet wijzigen.

Zo ja hoe ver rijken de bevoegheden. Toegang tot meer dan read only dan account suspenden van de gebruiker die gebruikt wordt als vector en gebruiker offline inlichten data kopieren en nieuw profiel aanmaken.

Enkel read only rechten dan beperken inlog tot allowed IP wat eigenlijk al sowieso gedaan had moeten worden.

Software installatie pogingen via wat injectie middels exploits?

Dan firewall in lockdown zetten en enkel toelaten van patch IP's tot quick scan niks aangeeft.

Software installaties via andere vectors dan isoleren van netwerk segmenten waar nodig.

Het compleet offline halen van een netwerk omdat er aanvals pogingen zijn is echt een van de domste strategien tenzij je onder een DDoS zit en geen scrubbing mogelijkheid hebt buiten je probably zeer beperkte bandbreedte intern.

Als het geen DDoS is dan is het zaak van zoveel mogelijk informatie vergaren zodat je precies kan achterhalen wat ze deden en waar ze mogelijk op uit waren..Die data is nodig voor analyse of er al eerder signalen zijn geweest van verkenning of zelfs inbraak in hoger liggend niveau. Plus voor data forensics noodzakelijk voor strafrechtelijk procedure.

Beetje opsec of purple team lanceert een honeypot en leidt verkeer daar zo onopvallend mogelijk over naar toe in de hoop dat ze de bait pakken.

Ja hackers proberen in te breken als er niet iets van 20000 inlog pogingen zijn binnen een week dan weet ik dat er iets bij ons uit moet liggen. Als iemand software probeert te installeren leuk maar modsec en andere exploit prevention maakt een mooi logje en daarop pas je indien nodig je focus aan als er een trend zichtbaar is.

Het offline gooien van je gehele infra is in feite weglopen van het hele probleem.

De enige legitieme reden die er kan zijn dat ze het netwerk offline halen en aanraden tot ww reset is als er sterk vermoeden is dat er al ingebroken is of als er een onderdeel in het netwerk kwetsbaar is en niet gepatched kan worden op dit moment.

Ik doe de verklaring af als complete bshit maar ik snap werkelijk niet hoe ze dachten daar mee weg te komen zodra er bewijs van datalek wordt gevonden onafhankelijk van de hoge school.

Deze posting is gelocked. Reageren is niet meer mogelijk.