Onderzoek: wireless malware blijft actief op uitgeschakelde iPhone

Onderzoekers hebben aangetoond dat het mogelijk is om "wireless malware" te ontwikkelen die op een door de gebruiker uitgeschakelde iPhone actief blijft. Ook is het mogelijk om een uitgeschakeld toestel te lokaliseren. Apple wordt dan ook opgeroepen om een hardwarematige knop toe te voegen om de batterij van het toestel los te koppelen. Iets wat met name privacybewuste gebruikers en surveillancedoelwitten zoals journalisten zou helpen.

Het onderzoek werd uitgevoerd door vier onderzoekers van de Technische Universiteit Darmstadt in Duitsland. De onderzoekers merken op dat wanneer een iPhone wordt uitgeschakeld de meeste draadloze chips ingeschakeld blijven. Zo blijft de telefoon na te zijn uitgeschakeld vindbaar via het Find My Network. Ook is het mogelijk voor gebruikers om op een uitgeschakelde iPhone creditcards en andere passen in hun digitale wallet te benaderen.

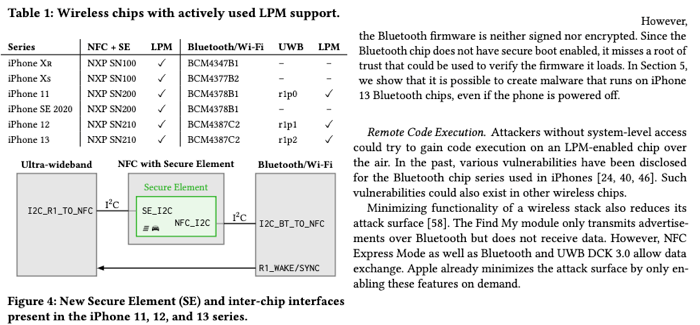

De onderzoekers keken hoe losse draadloze features werken wanneer iOS niet draait en ontdekten dat alle drie de draadloze chips, bluetooth, near field communication (NFC) en ultra-wideband (UWB), directe toegang hebben tot het secure element van de telefoon. Dit is een aparte chip die vertrouwelijke informatie bevat en is geïsoleerd van de rest van iOS en ook applets kan draaien.

De draadloze chips van de iPhone kunnen in een Low-Power Mode (LPM) draaien. De ondersteuning hiervan is in de hardware zelf geïmplementeerd, wat inthoudt dat het niet softwarematig is op te lossen, zo stellen de onderzoekers. Hierdoor zijn draadloze chips van moderne iPhones na het uitschakelen van de telefoon niet meer te vertrouwen, wat volgens de onderzoekers een nieuw dreigingsmodel oplevert.

Om dit te demonstreren hebben ze laten zien dat het mogelijk is om de bluetooth LPM-firmware van de iPhone aan te passen zodat die malware draait. Deze malware op de bluetooth-chip is uit te voeren en blijft actief ook als de telefoon door de gebruiker is uitgeschakeld. De onderzoekers stellen dan ook dat LPM een relevant aanvalsoppervlak is, dat is te gebruiken voor het ontwikkelen van "draadloze malware".

Om een iPhone met dergelijke malware te infecteren zou een aanvaller toegang tot het toestel moeten hebben, hoewel ook over-the-air-aanvallen mogelijk zijn, bijvoorbeeld via kwetsbaarheden in de bluetooth-chip. Doordat de huidige LPM-implementatie in de hardware van de iPhone zit is die niet door middel van een update te verhelpen. De onderzoekers vinden dan ook dat Apple een hardwarematige knop moet toevoegen om de batterij fysiek los te koppelen.

alleen sms en bellen :-)

We moesten ze massaal inleveren toch

want millieu en andere argumenten,gelukkig

zijn ze er nog

NLNU2022

Dan zouden ze ook andere fabrikanten kunnen vragen een voor hen geschikte telefoon te ontwikkelen.

Dan zouden ze ook andere fabrikanten kunnen vragen een voor hen geschikte telefoon te ontwikkelen.

Get real - hoe groot denk je dat de markt is van "journalisten die echt getarget worden" , en hoeveel het kost om een custom telefoon te ontwikkelen of te kopen ?

Nog meer get real : als je zodanig een target bent - waarom precies kun je een fabrikant vertrouwen dat je niet _juist_ een speciale backdoor krijgt ?

We hebben gezien dat allerlei crypto vendors die leveren aan (andere) nationale overheden bereid bleken apparatuur met backdoors te leveren , op verzoek van geheime diensten uit eigen land.

(of gewoon op verzoek van de geheime dienst die eigenaar was van het bedrijf ).

meer Android toestel modellen dan Apple. Dus als men zo iets zou willen repliceren op een Android toestel zal men eerst

moeten weten welk merk en type toestel er gebruikt wordt en dan kijken of het met DAT toestel ook mogelijk is, en de

exploit ontwikkelen voor de specifieke gebruikte chips en het schema. Bij Apple is dat veel simpeler omdat ze allemaal

hetzelfde toestel gebruiken.

Het is hetzelfde als met het aanvallen van Windows tov het aanvallen van Linux. Bij Windows werkt iedereen met

dezelfde software en inrichting, bij Linux zijn er vaak veel meer alternatieven die dezelfde functie uitvoeren en is het

allemaal op een andere manier aan elkaar geknoopt, dus lastiger te voorspellen welke methode werkt en welke niet.

Als je dan toch fysieke toegang hebt, wat quasi nodig lijkt, of je dan niet even een power aan kan koppelen op die firmware te herschrijven.

De batterij los koppelen lijkt zowel half werk als een terzijde.

De auteurs van het paper beklagen zich erover dat over de veiligheid van het Secure Element geen openbare gegevens zijn, terwijl dit een smartcardchip is met het JavaCard OS. Een JavaCard chip dat voldoet per definitie aan een Common Criteria profiel, end at is een openbare specificatie, en ook het certificatie document van de chip is een openbaar document.

Het paper geen een interessant voorbeeld van hoe moeilijk het is om een systeem volledig waterdicht te maken, maar de beschreven aanval is vooral theoretisch, en Apple kan t.z.t de iPhone aanpassen om de aanval onmogelijk te maken.

https://tweakers.net/nieuws/196808/onderzoekers-waarschuwen-voor-risicos-aanblijven-bluetooth-bij-uitzetten-iphone.html

Deze posting is gelocked. Reageren is niet meer mogelijk.