Twintig procent mkb-medewerkers trapt in phishingtest van overheid

Meer dan twintig procent van de mkb-medewerkers is getrapt in een test-phishingmail die door het Digital Trust Center (DTC) van het ministerie van Economische Zaken werd aangeboden. Volgens het DTC hebben mkb-bedrijven nog niet altijd het besef van de urgentie en de juiste kennis en vaardigheden in huis om weerbaar te zijn tegen cybercrime. "Ook zijn mkb-bedrijven vaak onderdeel van grotere toeleveringsketens, waardoor één kwetsbaar bedrijf gevolgen kan hebben voor een hele keten van bedrijven", aldus de overheidsinstantie.

Op verzoek van het DTC en het Regionaal Platform Criminaliteitsbeheersing Noord-Holland werd de MKB Phishingtest opgezet, om inzicht te krijgen in de kwetsbaarheid van het mkb voor phishing en om te kijken hoe de cyberweerbaarheid van het mkb is te vergroten. Aan de hand van een grootschalig veldexperiment is onderzocht of een phishingtest een effectieve methode is om de cyberweerbaarheid van het mkb te vergroten en hoe lang dit eventuele effect standhoudt.

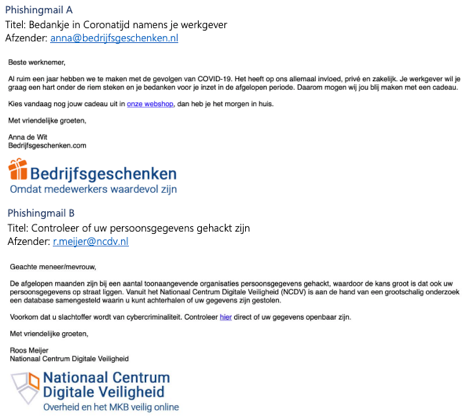

In totaal namen er 33.000 medewerkers werkzaam bij 667 bedrijven deel aan het experiment. Van mei tot en met oktober vorig jaar ontvingen zij ieder twee verschillende test-phishingmails. De test-phishingmail bevatte kenmerken van een 'echte' phishingmail, waarbij de medewerker werd gestimuleerd om op de link in de mail te klikken. Zodra de medewerkers op de link in de phishingmail klikten, belandden zij op een pagina met informatie over waar ze de phishingmail aan hadden kunnen herkennen. Het klikken op de link in dit onderzoek had geen gevolgen.

Van alle deelnemers bleek dat 22 procent de link in het bericht opende. Daarnaast klikten medewerkers die aangaven de afgelopen twaalf maanden geen phishingmails te hebben ontvangen gemiddeld vaker op de link dan degenen die wel één of meerdere phishingmails hadden ontvangen.

Regressie

Volgens het DTC zijn er aanwijzingen voor een effect van een phishingtest op korte termijn, maar niet op de middel of middellange termijn. Uit een regressieanalyse bleek dat medewerkers die ongeveer een maand eerder een phishingmail hadden ontvangen, significant minder vaak op een tweede phishingmail klikten dan degenen die daarvoor geen phishingmail hadden ontvangen. Er was geen significant effect van een phishingtest op de middellange termijn (na 2,5 maand) en de lange termijn (na 3,5 maand).

Verder toont het onderzoek aan dat risicozoekende medewerkers de meeste baat bij een phishingtest hebben. Risicovoorkeur bleek ook een positieve samenhang te hebben met één van de significante voorspellers voor het klikken op een phishingmail. "Medewerkers die aangeven meer risicozoekend te zijn, lijken dus meer baat te hebben bij de ervaring van een phishingtest op korte termijn dan medewerkers die meer risicomijdend zijn", aldus het DTC.

De overheidsinstantie gaat met de resultaten in het achterhoofd een bewustwordingscampagne rondom phishing starten. Deze campagne moet ondernemers stimuleren om phishing te herkennen, voorkomen en bestrijden. Zo worden onder andere tools en informatie aangeboden om veilige e-mailinstellingen te kiezen en andere benodigde stappen te zetten.

Misschien dat daar ook eens een phishing-test gehouden zou moeten worden door de overheid.

Keep up the good work!

Ze gaan dus testen of mensen op een link klikken ... Met een goede phishing test gaan *uiteraard* mensen op een link klikken.

En wat is het risico? Ze kunnen beter testen of mensen op de pagina waar ze uitkomen ook daadwerkelijk "iets" doen (software downloaden of wachtwoorden / persoonsgegevens invullen).

Op het moment dat je het als "mis gaat" puur omdat je op een link klikt dan heb je een groter probleem dan phishing.

Phishing gaat niet alleen om gebruikersnamen en wachtwoorden. Dus dit lost het zeker niet voor 100% op.

Ze gaan dus testen of mensen op een link klikken ... Met een goede phishing test gaan *uiteraard* mensen op een link klikken.

En wat is het risico? Ze kunnen beter testen of mensen op de pagina waar ze uitkomen ook daadwerkelijk "iets" doen (software downloaden of wachtwoorden / persoonsgegevens invullen).

Op het moment dat je het als "mis gaat" puur omdat je op een link klikt dan heb je een groter probleem dan phishing.

Veel van die phishing tests laten mensen kijken naar totaal verkeerde dingen, zoals wie de afzender is. Een SMTP bericht is compleet te vervalsen. Of kijken naar iets anders dan waar een link werkelijk heen gaat. Dat is een manier om mensen verkeerd te trainen en ze worden zo juist vatbaar voor aanvallen.

Ook hier weer wordt het klikken van een link als faal gezien, terwijl het dat niet is. Het is pas gevaarlijk als je het werkelijk doorvoert en vraagt om in te loggen en het beoogde slachtoffer dat ook werkelijk doet.

Aanvallen waarbij je browsers kon overnemen in de afgelopen 20 jaar zijn zeldzaam, en als ze voorkomen zijn het zero days gebruikt in zeer lage aantallen gericht aanvallen door inlichtingendiensten of al lang geleden gepatchte lekken. Ik heb in mijn werk duizenden kwaadaardige links in phishing nagetrokken en precies geen daarvan bevatte een werkende exploit.

@ Vandaag, 13:55 door Anoniem

Phishing gaat toch echt alleen over het achterhalen van privé informatie zoals accounts, creditcardnummers e.d.. Malware valt daar buiten. Daar kan ook social engineering bij betrokken zijn, maar dat maakt het nog geen phishing.

Ze gaan dus testen of mensen op een link klikken ... Met een goede phishing test gaan *uiteraard* mensen op een link klikken.

En wat is het risico? Ze kunnen beter testen of mensen op de pagina waar ze uitkomen ook daadwerkelijk "iets" doen (software downloaden of wachtwoorden / persoonsgegevens invullen).

Op het moment dat je het als "mis gaat" puur omdat je op een link klikt dan heb je een groter probleem dan phishing.

Phishing gebeurt d.m.v. de mail. Maar pas als je iets invult op de pagina waar je uit komt, hebben ze beet.

Deze posting is gelocked. Reageren is niet meer mogelijk.