Exchange-servers via malafide OAuth-applicaties gebruikt voor spamrun

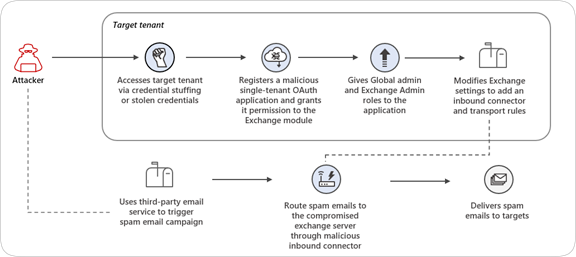

Aanvallers maken gebruik van slecht beveiligde beheerdersaccounts en malafide OAuth-applicaties om via Exchange-servers van organisaties spam te versturen, zo laat Microsoft weten. De aanval bestaat uit verschillende stappen, waarbij er als eerste wordt geprobeerd om het account van de beheerder van de Exchange-omgeving te compromitteren.

Dit wordt gedaan door middel van gestolen inloggegevens en credential stuffing. Bij credential stuffing worden eerder gelekte e-mailadressen en wachtwoorden gebruikt om op geautomatiseerde wijze toegang tot accounts te krijgen. Aanvallers kijken of ze met inloggegevens die bij website A zijn gestolen ook op website of omgeving B kunnen inloggen. De aanval is alleen mogelijk wanneer gebruikers hun wachtwoorden hergebruiken.

Zodra er toegang tot het account is verkregen installeren de aanvallers een malafide OAuth-applicatie waarmee ze de instellingen van de Exchange-server aanpassen. Zo wordt er een nieuwe "inbound connector" aangemaakt. Een connector is een verzameling instructies waarmee de routering van e-mails is in te stellen. De connector die de aanvallers toevoegen maakt het mogelijk om spamberichten via de Exchange-server te versturen die van het gecompromitteerde Exchange-domein afkomstig lijken.

Daarnaast maken de aanvallers verschillende transportregels aan die behaalde headers verwijderen om zo detectie te voorkomen. Verder voegen de aanvallers hun eigen inloggegevens aan de malafide OAuth-applicatie toe. Daardoor behouden ze toegang tot de applicatie, ook al wijzigt de beheerder zijn wachtwoord.

Het uiteindelijke doel van de aanval is het versturen van spam waarbij ontvangers worden verleid om mee te doen aan betaalde loterijen, waarvoor deelnemers 100 dollar per maand moeten betalen. Om dergelijke aanvallen te voorkomen geeft Microsoft beheerders het advies om wachtwoorden niet te hergebruiken en het account met multifactorauthenticatie te beveiligen.

Deze posting is gelocked. Reageren is niet meer mogelijk.