Organisaties besmet nadat personeel malafide PuTTY via WhatsApp downloadt

Tal van organisaties zijn met malware besmet geraakt nadat personeel malafide versies van PuTTY, Sumatra PDF Reader, TightVNC en muPDF via WhatsApp hadden gedownload, zo melden Microsoft en securitybedrijf Mandiant. De medewerkers in kwestie waren via LinkedIn benaderd door aanvallers die zich voordeden als recruiters voor tech-, media- en defensiebedrijven.

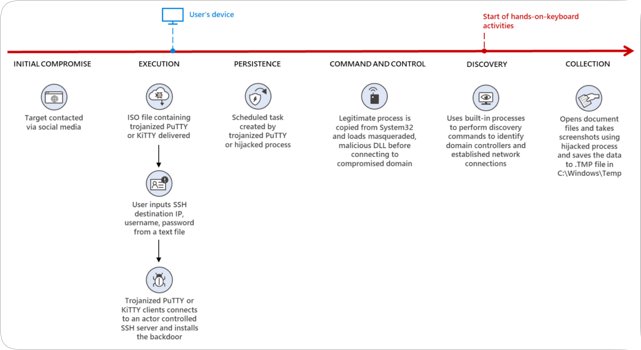

Zodra er via LinkedIn contact is gemaakt proberen de aanvallers het contact via WhatsApp voort te zetten. Vervolgens sturen de aanvallers het doelwit via WhatsApp een ISO- of ZIP-bestand dat aangepaste versies van PuTTY, Sumatra PDF Reader, TightVNC of muPDF bevat. Zo zou de aangeboden versie van PuTTY bijvoorbeeld nodig zijn voor het doen van een assessment en kan er via de aangepaste TightVNC Viewer verbinding met een bepaalde host worden gemaakt.

De aangepaste software functioneert naar behoren, maar installeert in de achtergrond ook een backdoor waarmee de aanvallers toegang tot het systeem krijgen. Vervolgens proberen de aanvallers zich lateraal door het netwerk van de organisatie te bewegen en allerlei informatie van de gecompromitteerde netwerken te stelen. Microsoft stelt dat sinds juni van dit jaar tal van organisaties op deze manier zijn gecompromitteerd.

Volgens Microsoft en Mandiant zijn de aanvallen het werk van een uit Noord-Korea opererende en door de staat gesteunde groep die zich richt op financieel gewin, spionage, datadiefstal en sabotage. Microsoft adviseert organisaties om personeel te onderwijzen over het voorkomen van malware-infecties, waaronder het negeren of verwijderen van ongevraagde of onverwachte e-mails met ISO-bijlagen. Verder moet het gebruik van accounts met lokale of domeinbeheerdersrechten worden beperkt.

[ ] persoon is geschikt voor zijn huidige functie

[x] persoon is ongeschikt voor zijn huidige functie

[ ] persoon is geschikt voor zijn huidige functie

[x] persoon is ongeschikt voor zijn huidige functie

Onder Linux onmogelijk als je $HOME en /tmp mount met noexe flag zoals het hoort op een desktop.

Onder Linux onmogelijk als je $HOME en /tmp mount met noexe flag zoals het hoort op een desktop.

[ ] persoon is geschikt voor zijn huidige functie

[x] persoon is ongeschikt voor zijn huidige functie

Onder Linux onmogelijk als je $HOME en /tmp mount met noexe flag zoals het hoort op een desktop.

Welke personen gebruiken Putty en waarvoor?

Als je via een commdo-prompt op een linux of unix omgeving weet te werken, dan hoor je een redelijke basiskennis ICT te hebben. En dus beter te weten. Heb je die kennis niet, dan hoort je niet op een commando-prompt te werken.

Dat bedrijven de boel goed op slot moeten zetten, staat buiten kijf.

Maar ICTers kunnen nu eenmaal makkelijker beveiligingen omzeilen dan gewone gebruikers.

Dus ja, in dit geval geef ik de persoon zelf de schuld.

Ik heb dan ook specifiek het Putty deel eruit gelicht, en niet de andere aanvalsvormen.

Dat gebruikers hun sollicitaties op systemen van hun huidige werkgever uitvoeren is ook apart.

Zelf zou ik dat op eigen apparatuur thuis doen. De baas hoeft daar IMHO niets van te weten tot ik zover gevorderd ben dat ik ga vertrekken.

En wil de nieuwe werkgever me testen via Putty, dan mogen ze daar zelf een testomgeving voor aanleveren.

En die ga ik echt niet benaderen vanuit de netwerkomgeving van mijn huidige werkgever. Dat moet je gescheiden van elkaar houden.

Dat iemand daar zelfs maar op komt om dat te doen ... Ongelofelijk.

Dan kan je huidige baas je toch niet vertrouwen met zijn spullen.

Onder Linux onmogelijk als je $HOME en /tmp mount met noexe flag zoals het hoort op een desktop.

Je kan onder windows ook niet je hele $HOME mounten. Dat komt omdat windows niet is ontworpen als multi-user systeem, maar dat terzijde. Daarnaast komt software voor dit platform overal vandaan en niet uit een centrale repository, waardoor zo'n noexec flag geen zin heeft, daar je anders geen software kan installeren.

Wie denkt PuTTY (verstopt in een zip bestand weliswaar) bijvoorbeeld nodig te hebben voor het doen van een assessment denkt natuurlijk niet na.

Deze posting is gelocked. Reageren is niet meer mogelijk.