Akamai: veel Windows-servers kwetsbaar door kritiek spoofinglek

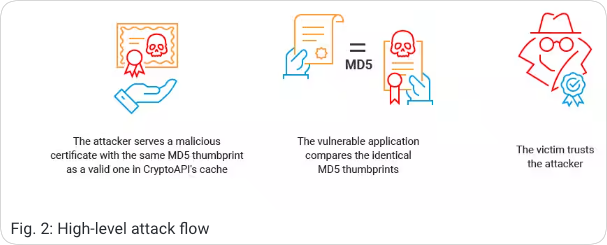

Veel Windows-servers zijn kwetsbaar voor een kritiek spoofinglek omdat ze een vorig jaar oktober uitgebrachte beveiligingsupdate missen, zo stelt internetbedrijf Akamai. De kwetsbaarheid, aangeduid als CVE-2022-34689, bevindt zich in de Windows CryptoAPI en maakt het mogelijk om een certificaat te spoofen. Een aanvaller kan vervolgens acties uitvoeren als de partij aan wie het certificaat is uitgegeven, zoals authenticatie, het signeren van code. Zo zijn bijvoorbeeld man-in-the-middle-aanvallen mogelijk.

De kwetsbaarheid werd door de Amerikaanse geheime dienst NSA en het Britse National Cyber Security Centre (NCSC) aan Microsoft gerapporteerd. Het techbedrijf kwam op 11 oktober vorig jaar met een beveiligingsupdate. De impact van spoofinglekken wordt over het algemeen niet als kritiek beoordeeld, maar dat is met deze kwetsbaarheid wel het geval. Microsoft waarschuwde dat aanvallers waarschijnlijk misbruik van het lek zullen gaan maken.

Onderzoekers van Akamai hebben een proof-of-concept exploit ontwikkeld waarmee misbruik van de kwetsbaarheid mogelijk is. Daarnaast keek het internetbedrijf hoe goed machines tegen eventueel misbruik zijn beschermd, maar dat valt tegen. "We ontdekten dat minder dan één procent van de zichtbare machines in datacenters gepatcht is, wat inhoudt dat de rest niet tegen misbruik van deze kwetsbaarheid beschermd is", zegt onderzoeker Tomer Peled.

"Certificaten spelen een belangrijke rol bij identiteitsverificatie op internet, wat deze kwetsbaarheid lucratief voor aanvallers maakt", gaat Peled verder. "De kwetsbaarheid heeft een CVSS-score van slechts 7.5 gekregen. We denken dat dit komt door het beperkte aantal kwetsbare applicaties en Windowsonderdelen waar de voorwaarden voor misbruik aanwezig zijn. Dat gezegd hebbende, er is nog steeds veel code dat deze API gebruikt en mogelijk kwetsbaar is, wat zelfs voor niet meer ondersteunde versies van Windows, zoals Windows 7, een patch rechtvaardigt."

Het gaat hier over windows in het datacenter. Dat gaat over professionele bedrijven met gecertificeerde beheerders!

Het gaat hier over windows in het datacenter. Dat gaat over professionele bedrijven met gecertificeerde beheerders!

Het is weer makkelijk schoppen zeg. En weer een mooie aanname dat dit komt omdat het Windows systemen zijn. Bedankt voor 0 bijdrage. Bij ons (onderwijsinstelling, 5k medewerkers en +- 35k studenten) is het geen enkel probleem om alle Windows systemen te patchen. Vaak wordt dit binnen 1 - 2 weken volledig gedaan na een patch tuesday en is daar weinig moeite voor nodig. De rapportages die ik de afgelopen maanden gezien heb geven een 100% patched score.

Er zullen vast allerlei redenen zijn waarom de genoemde systemen niet gepatched zijn. Of dat te maken heeft met Windows, de speciale workload die er wellicht op draait of gewoon slechte beheerders. Geen idee. Maar doe vooral je aanname en makkelijke schop.

Het gaat hier over windows in het datacenter. Dat gaat over professionele bedrijven met gecertificeerde beheerders!

Het is weer makkelijk schoppen zeg. En weer een mooie aanname dat dit komt omdat het Windows systemen zijn. Bedankt voor 0 bijdrage. Bij ons (onderwijsinstelling, 5k medewerkers en +- 35k studenten) is het geen enkel probleem om alle Windows systemen te patchen. Vaak wordt dit binnen 1 - 2 weken volledig gedaan na een patch tuesday en is daar weinig moeite voor nodig. De rapportages die ik de afgelopen maanden gezien heb geven een 100% patched score.

Er zullen vast allerlei redenen zijn waarom de genoemde systemen niet gepatched zijn. Of dat te maken heeft met Windows, de speciale workload die er wellicht op draait of gewoon slechte beheerders. Geen idee. Maar doe vooral je aanname en makkelijke schop.

Deze posting is gelocked. Reageren is niet meer mogelijk.