CBS: Nederlanders vooral "gehackt" door klikken op links of bijlagen

2,2 miljoen Nederlanders werden volgens het Centraal Bureau voor de Statistiek (CBS) vorig jaar het slachtoffer van online criminaliteit. Het gaat dan om zaken als aankoopfraude, online pesten maar ook het "hacken" van accounts en apparaten. Dat gebeurt voornamelijk doordat mensen op links of bijlagen klikken, aldus het vandaag verschenen Online Veiligheid en Criminaliteit 2022 rapport. Hiervoor werden van augustus tot en met oktober 2022 ruim 32.000 mensen door het CBS ondervraagd.

De meesten slachtoffers van online criminaliteit hadden te maken met oplichting en fraude, gevolgd door "hacken" en bedreiging en intimidatie. Van de deelnemers aan het onderzoek gaf 4,7 procent aan dat ze slachtoffer van "hacken" waren, waarbij een aanvaller toegang kreeg tot hun apparaat of account. De smartphone (55 procent) en computer of laptop (42 procent) worden van alle apparaten het vaakst gecompromitteerd.

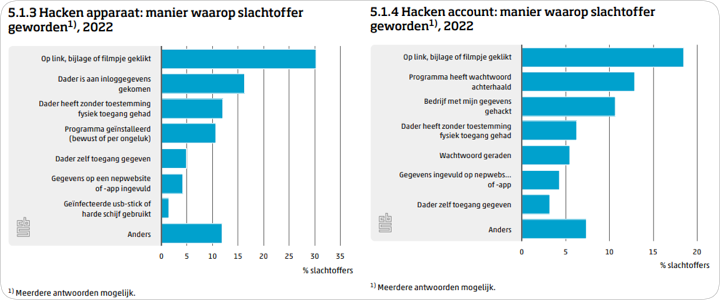

De manier waarop de apparaten worden gecompromitteerd is door te klikken op een link, bijlage of filmpje, zo stelt het CBS. Het statistiekenbureau geeft geen uitleg over het klikken op een filmpje als aanvalsvector. We hebben dan ook vragen gesteld, maar het zou kunnen gaan om het installeren van zogenaamde plug-ins die in werkelijkheid malware zijn.

Bij het compromitteren van accounts gaat het in de meeste gevallen om een socialmedia-account, zoals Facebook, Instagram, WhatsApp, LinkedIn of Twitter. 51 procent van de slachtoffers gaf aan dat zo’n account was gecompromitteerd. Ook een gecompromitteerd e-mailaccount werd relatief vaak door slachtoffers genoemd (27 procent).

Net zoals bij het compromitteren van apparaten is ook bij het kapen van accounts het klikken op een link, bijlage of filmpje de vaakst genoemde oorzaak: 19 procent van de slachtoffers gaf aan dat hun account op deze manier is gecompromitteerd.

Problemen

Bijna twee op de tien slachtoffers gaven aan emotionele of financiële problemen te hebben ondervonden als gevolg van de aanval op hun apparaat of account. Het gaat vaker om emotionele of psychische problemen dan om financiële problemen (14 tegen 6 procent). Het compromitteren van een apparaat leidde vaker tot problemen dan het kapen van een account: 27 tegen 14 procent.

Voor de meeste slachtoffers had de aanval tot gevolg dat men zich minder veilig voelde (37 procent) of dat men minder vertrouwen had in mensen (22 procent). Slaapproblemen werden door vijf procent genoemd en angstklachten, depressieve klachten en het voorval steeds opnieuw beleven elk door ongeveer drie procent. Slachtoffers van een gecompromitteerd apparaat geven vaker aan emotionele of psychische gevolgen te ondervinden dan slachtoffers van een gekaapt account.

Aangifte

Bijna veertig procent van de slachtoffers van een gecompromitteerd account of apparaat heeft dit bij de politie of andere instantie gemeld: 12 procent bij de politie en 34 procent bij een andere instantie. Bij die andere instanties gaat het bijvoorbeeld om meld- of adviespunten zoals Meld Misdaad Anoniem. Bij een gekaapt account kan het ook gaan om de instantie die het account beheert, zoals de provider of bank.

De meest genoemde reden om een gecompromitteerd account of apparaat niet bij de politie te melden of aan te geven is dat er niet aan wordt gedacht of dat men het niet zo belangrijk vindt (46 procent). Daarna volgen ‘het is al opgelost’ (31 procent) en ‘het helpt toch niets’ (26 procent). Ongeveer 1 op de 10 heeft geen zin of tijd gehad, of vindt het te veel moeite.

Komen thuis zet aan en nu????

>>U kunt meerdere antwoorden kiezen.<<

1. Ik had op een link, bijlage of filmpje geklikt

2. Er was (bewust of per ongeluk) een programma geïnstalleerd

3. Ik had een geïnfecteerde usb-stick of harde schijf gebruikt

4. Ik had gegevens op een nepwebsite of -app ingevuld

5. Ik had de dader zelf toegang gegeven, bijv. omdat ik dacht dat hij wilde helpen

6. De dader heeft zonder mijn toestemming fysiek toegang tot dit apparaat gehad 7. De dader is aan mijn inloggegevens gekomen

8. Anders

Een groot deel van de rottigheid is dus te voorkomen door geen sociale media te gebruiken.

Nadat mijn Facebook account werd misbruikt heb ik dat account opgeheven hetgeen ondanks de hack nog wel lukte.

Ook WhatsApp heb ik vaarwel gezegd.

Ik mis het geen seconde, mijn leven gaat gewoon verder, zonder tijdverslindende "sociale" media.

Dit vind ik toch wel de vervelendste vector, omdat het buiten je macht ligt.

'Dader heeft zonder toestemming fysiek toegang gehad'

Hiervan is het lastig voor te stellen dat het zo vaak gebeurt. Bij particulieren: Een inbreker? Mensen op bezoek die zoiets doen? In het bedrijfsleven: zijn dat dan vooral werknemers? Natuurlijk gebeuren zulke dingen, maar meer dan 10% van de incidenten geeft dan grote aantallen.

Het gaat sneller als je ook nog klikt naar alles wat op je schermpje beweegt.

Wanneer begint men hierover op de kleuterschool. Oh, de juf is ook digibeet, dan dus doffe pech.

Nou ja, wie z'n k*ntje brandt, moet maar op de blaren zitten, zeiden we vroeger.

En dat bekende spreekwoord van de ezel en die steen, weet je nog oudje?

Ik kijk even hier: https://isithacked.com/ of https://urlscan.io/

of kijk met de shodan extensie naar de bestaande kwetsbaarheden voor een bepaald adres,

dat je nog niet eerder bezocht hebt.

Je gaat toch niet in een mandje melken?

Wel boven de 70 je rijbewijs willen afnemen en alternatief nieuws 'blurren'',

maar een internet-veiligheidsbewijs invoeren vanaf een bepaalde leeftijd, ho maar.

Misschien wordt men door schade en schande wijs, maar bij primaten weet je dat echter nooit helaas.;)

luntrus

Daarna installeren ze zonder nadenken Facebook en WhatsApp, in plaats van het veiliger alternatief Mastodon of Signal.

oorzaak... gevolg.....

Achteraf huilie huilie doen heeft geen zin he.

Komen thuis zet aan en nu????

neefje er niet op werken, maar de kans dat ze gehacked worden is wel heel klein,

Onderwerp is "Stel voor 30 mei je e-mail veilig in op alle apparaten" en "Reminder: Stel voor 30 mei je e-mail veilig in".

Vooral het tweede onderwerp kan paniek oproepen als je het woordje 'in' niet meteen goed leest.

De mails hebben alle kenmerken van spam: niet afkomstig van ziggo.nl, moet iets gedaan worden voor een bepaalde tijd, in de mail vind je geen uitleg, je moet op een link klikken, linkt niet naar ziggo.nl en heeft een hoop 'vreemde 'tekens', je kunt niet direct reageren op de mail en nog een aantal kleinere zaken. (IP-adres overigens niet gecheckt)

Snap echt niet dat je als provider zo'n mail kunt versturen. En je kunt het nergens melden (waar het zin heeft) dat zij dit (mijn inziens) beter/handiger kunnen aanpakken.

Zelf weet ik nu niet wat er gaat wijzigen, zoeken op ziggo.nl geeft geen resultaat. Snap gerust, eigenlijk meer dan terecht, dat mensen dit als spam aanmerken. Wat weer voor extra drukte bij de klantenservice zorgt.

(...) De mails hebben alle kenmerken van spam: niet afkomstig van ziggo.nl,

Dat is wel een punt wat ziggo al jaren slecht voor elkaar heeft. Ze sturen (volgens hun eigen website) mails met de volgende afzenders:

customergauge.com

e.ziggo.nl

edm.ziggo.nl

informatie.vodafone.nl

informatie.ziggo.nl

mailplus.nl

mailview.inforoute.nl

ziggodome.nl

lgclick.email-domain.com

express.medallia.eu

nieuws.vodafone.nl

nieuws.ziggo.nl

customergauge.com

e.ziggo.nl

edm.ziggo.nl

express.medallia.eu

informatie.ziggo.nl

nieuws.ziggo.nl

ziggodome.nl

ziggo.com

Lekker professioneel zo.

- te zien of de email is verstuurd door een betrouwbare bron (dat is in email clients in te richten)

- de malware verspreider op te sporen

Natuurlijk is ook dit niet waterdicht. Toch:

- Hiermee wordt de kraan dichtgedraaid (het zal moeilijker zijn anoniem malware te verspreiden)

- kunnen opsporingsdiensten starten met dweilen

- langzaam aan wordt het dan steeds moeilijker email als aanvalsvector in te zetten.

- te zien of de email is verstuurd door een betrouwbare bron (dat is in email clients in te richten)

- de malware verspreider op te sporen

Natuurlijk is ook dit niet waterdicht. Toch:

- Hiermee wordt de kraan dichtgedraaid (het zal moeilijker zijn anoniem malware te verspreiden)

- kunnen opsporingsdiensten starten met dweilen

- langzaam aan wordt het dan steeds moeilijker email als aanvalsvector in te zetten.

https heeft de websites ook niet veiliger gemaakt gewoon elke developer een vals gevoel van veiligheid gegeven.

Het ligt eraan ook dns aante pakken en dus duidelijker te zijn als een ip binnen eu ligt hoeft deze niet buiten onze eu range worden verstuurt en elk binnen komend bericht wordt gewoon als fake gezien . In naam van verzenden word dan totaal ontoelaatbaar.

Het aantal verzendbedrijven die dan massamail versturen omdat de ict'er te lui of te dom is het zelf te doen ontoelaatbaar maken. Dit maakt dat er mensen met kennis van zaken aan de knoppen komen te zitten met een gekocht diploma.

Komen thuis zet aan en nu????

neefje er niet op werken, maar de kans dat ze gehacked worden is wel heel klein,

- te zien of de email is verstuurd door een betrouwbare bron (dat is in email clients in te richten)

- de malware verspreider op te sporen

Natuurlijk is ook dit niet waterdicht. Toch:

- Hiermee wordt de kraan dichtgedraaid (het zal moeilijker zijn anoniem malware te verspreiden)

- kunnen opsporingsdiensten starten met dweilen

- langzaam aan wordt het dan steeds moeilijker email als aanvalsvector in te zetten.

https heeft de websites ook niet veiliger gemaakt gewoon elke developer een vals gevoel van veiligheid gegeven.

Het ligt eraan ook dns aante pakken en dus duidelijker te zijn als een ip binnen eu ligt hoeft deze niet buiten onze eu range worden verstuurt en elk binnen komend bericht wordt gewoon als fake gezien . In naam van verzenden word dan totaal ontoelaatbaar.

Het aantal verzendbedrijven die dan massamail versturen omdat de ict'er te lui of te dom is het zelf te doen ontoelaatbaar maken. Dit maakt dat er mensen met kennis van zaken aan de knoppen komen te zitten met een gekocht diploma.

Deze posting is gelocked. Reageren is niet meer mogelijk.