Microsoft blokkeert vanaf mei 2024 mail van kwetsbare Exchange 2016/2019-servers

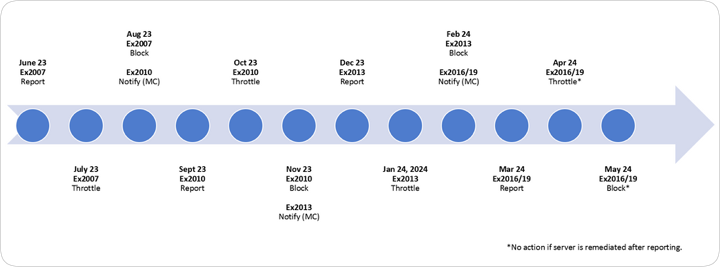

Microsoft gaat e-mail die vanaf kwetsbare Exchange 2016/2019-servers naar Exchange Online wordt verstuurd vanaf volgend jaar mei blokkeren. Exchange 2007 is al in augustus aan de beurt, gevolgd door Exchange Server 2010 en 2013 in respectievelijk november en februari. Dat heeft Microsoft bekendgemaakt. Volgens het techbedrijf wordt de maatregel genomen om het "Exchange-ecosysteem" te beschermen en is het geen manier om klanten naar de cloud te krijgen.

Exchange Server 2007, 2010 en 2013 zijn inmiddels end-of-life en ontvangen geen beveiligingsupdates meer. Exchange 2016 en 2019 worden nog wel door Microsoft ondersteund, maar alleen als die een bepaalde Cumulative Update (CU) hebben geïnstalleerd. Wanneer een Exchange 2016/2019-server geen up-to-date CU-versie draait, beschouwt Microsoft die als kwetsbaar. Om het aantal kwetsbare Exchange-servers terug te dringen kondigde Microsoft begin dit jaar het plan aan om mail afkomstig van deze servers en bedoeld voor Exchange Online te blokkeren.

Zodra een kwetsbare Exchange-server verbinding maakt met Exchange Online voor het afleveren van e-mails zal dit in het Exchange admin center van de kwetsbare server worden gemeld. Beheerders krijgen dan dertig dagen de tijd om actie te ondernemen. Na deze periode zal Exchange Online beginnen met het "throttelen" van verbindingen afkomstig van de server en een SMTP 450 foutmelding geven. In eerste instantie zal het throttelen vijf minuten per uur zijn, maar dit zal met de tijd verder toenemen.

Als deze maatregel niet helpt zal Exchange Online beginnen met het blokkeren van verbindingen, en daarmee e-mails, afkomstig van de kwetsbare Exchange-server. Ook de periode dat Exchange Online verbindingen blokkeert vindt geleidelijk plaats, totdat het helemaal niet meer mogelijk is om vanaf de kwetsbare Exchange-server e-mails naar Exchange Online te sturen. Microsoft was oorspronkelijk van plan om eind mei met het waarschuwen van Exchange 2007-beheerders te beginnen, maar heeft nu besloten om hier een maand mee te wachten. Daardoor is de hele tijdlijn met een maand verschoven.

immers microsoft heeft inside informatie over de kwetsbaarheden, deze servers bellen-naar-huis om te aan te geven dat ze kwetsbaar zijn...

door er actief met die informatie iets te gaan doen, veroorzaken ze een ongelijk speelveld.

het alternatief dat ze informatie geven over kwetsbare klanten lijkt me ook niet vliegen, dus in mijn optiek mag het niet wat ze doen.

Het was te verwachten dat support voor dit soort kwetsbare/gevaarlijke servers zou stoppen, en met goed recht.

Dat er een heleboel "service" providers zijn die niets updaten omdat dit geld kost en ze dan minder winst op de contracten maken, is nog geen rede om ze te ontzien.

Als bedrijven willen dat ze kwetsbaar willen zijn voor ransomware en andere malware is dat hun keuze, maar als je andere bedrijven in de problemen brengt omdat jij niet update is een ander verhaal. Voor een van de eerste keren ben ik het eens met de keuze van microsoft

Rare reactie en veel te kort door de bocht.

Inzichten veranderen, technieken veranderen. Niets is onfeilbaar.

Vooraf is bekent dat er een lifecycle zit op een product, geldt dus ook voor Exchange 2007 t/m 13 plus 16 etc.

Bedrijven met dit beleid zijn vroeg of laat altijd de klos met een enorme breach, onprem of in de cloud, maakt niet uit. In de cloud is share-gehalte nog makkelijker. In mijn ogen vragen dat soort organisaties ook om slachtoffer te worden van security threats. GEEN medelijden mee. Heeft niets te maken met een software leverancier.

Niemand schrijft foutloze code op die schaal. Microsoft biedt patches en fixes aan om fouten uit het verleden te verhelpen. Wanneer beheerders die patches en fixes niet toepassen is niet Microsoft maar de beheerder verantwoordelijk voor het falen.

immers microsoft heeft inside informatie over de kwetsbaarheden, deze servers bellen-naar-huis om te aan te geven dat ze kwetsbaar zijn...

door er actief met die informatie iets te gaan doen, veroorzaken ze een ongelijk speelveld.

het alternatief dat ze informatie geven over kwetsbare klanten lijkt me ook niet vliegen, dus in mijn optiek mag het niet wat ze doen.

Niemand schrijft foutloze code op die schaal. Microsoft biedt patches en fixes aan om fouten uit het verleden te verhelpen. Wanneer beheerders die patches en fixes niet toepassen is niet Microsoft maar de beheerder verantwoordelijk voor het falen.

Daar aan toe te voegen dat exploitatie ook steeds complexer wordt door de komst van fuzzers en toolkits welke shellcode genereren.

Niemand schrijft foutloze code op die schaal. Microsoft biedt patches en fixes aan om fouten uit het verleden te verhelpen. Wanneer beheerders die patches en fixes niet toepassen is niet Microsoft maar de beheerder verantwoordelijk voor het falen.

in de overeenkomst met Microsoft staat niet dat ik verplicht ben om te patchen of te upgraden. Dit is een vette schending van mijn gebruikersruimte.

immers microsoft heeft inside informatie over de kwetsbaarheden, deze servers bellen-naar-huis om te aan te geven dat ze kwetsbaar zijn...

door er actief met die informatie iets te gaan doen, veroorzaken ze een ongelijk speelveld.

het alternatief dat ze informatie geven over kwetsbare klanten lijkt me ook niet vliegen, dus in mijn optiek mag het niet wat ze doen.

Niemand schrijft foutloze code op die schaal. Microsoft biedt patches en fixes aan om fouten uit het verleden te verhelpen. Wanneer beheerders die patches en fixes niet toepassen is niet Microsoft maar de beheerder verantwoordelijk voor het falen.

in de overeenkomst met Microsoft staat niet dat ik verplicht ben om te patchen of te upgraden. Dit is een vette schending van mijn gebruikersruimte.

Echter niemand is verplicht om jouw mail ook te accepteren of om het jouw server samen te werken voor uitwisselingen van mail.

Ik mag jouw gewoon blockeren, als jij onveilige software gebruikt, een dynamisch IP gebruikt of geen TLS kunt opzetten.

Wie verplicht mij precies om jou te accepteren?

immers microsoft heeft inside informatie over de kwetsbaarheden, deze servers bellen-naar-huis om te aan te geven dat ze kwetsbaar zijn...

door er actief met die informatie iets te gaan doen, veroorzaken ze een ongelijk speelveld.

het alternatief dat ze informatie geven over kwetsbare klanten lijkt me ook niet vliegen, dus in mijn optiek mag het niet wat ze doen.

Bedrijven met dit beleid zijn vroeg of laat altijd de klos met een enorme breach, onprem of in de cloud, maakt niet uit. In de cloud is share-gehalte nog makkelijker. In mijn ogen vragen dat soort organisaties ook om slachtoffer te worden van security threats. GEEN medelijden mee. Heeft niets te maken met een software leverancier.

Niemand schrijft foutloze code op die schaal. Microsoft biedt patches en fixes aan om fouten uit het verleden te verhelpen. Wanneer beheerders die patches en fixes niet toepassen is niet Microsoft maar de beheerder verantwoordelijk voor het falen.

in de overeenkomst met Microsoft staat niet dat ik verplicht ben om te patchen of te upgraden. Dit is een vette schending van mijn gebruikersruimte.

Het is vriendelijkheid dat ze dit zo aankondigen, en dat ze de versturende server laten weten dat Exchange Online die server zal gaan blokkeren. Dan kan de eigenaar besluiten wat hij wil.

Niemand schrijft foutloze code op die schaal. Microsoft biedt patches en fixes aan om fouten uit het verleden te verhelpen. Wanneer beheerders die patches en fixes niet toepassen is niet Microsoft maar de beheerder verantwoordelijk voor het falen.

in de overeenkomst met Microsoft staat niet dat ik verplicht ben om te patchen of te upgraden. Dit is een vette schending van mijn gebruikersruimte.

Je hebt her recht gekocht om het te mogen gebruiken, net zoals je een mobiele telefoon, wasmachine en koelkast koopt. Je hebt het recht om deze te gebruiken, alleen heeft hebben deze dingen net zoals software die je koopt niet het eeuwige leven en kwetsbaarheden die erin zitten zorgen ervoor dat deze op een gegeven moment niet meer werken of kapot zijn. helaas hebben wasmachines, koelkasten en mobiele telefoons onderdelen die verslijten en dus de werkzaamheid van de apparatuur teniet doen. hetzelfde is met software, het doet wat het moet doen maar er zitten fouten in die net als versleten onderdelen op een gegeven moment niet meer voldoen. Moet je apparatuur/ software tot het einde der tijd onderhouden ongeacht of dit veilig is of überhaupt wenselijk is? Software heeft altijd maar een bepaalde tijd gehad dat deze ondersteund en veilig is.

En zolang jij het hebt mag je het gebruiken, maar verwacht niet dat onveilige software tot het oneindige toegang blijft houden tot systemen waarvoor het een gevaar is. End-of-life software is niet nieuw.. ugh...Microsoft Windows... ugh... Er is een goede rede waarom oudere windows besturingssystemen bij bedrijven niet meer op het netwerk mogen, dezelfde rede dat microsoft exchange oudere systemen gaat buitensluiten voor de mail.

Ik ben blij dat microsoft voor de afwisseling eens denkt aan de veiligheid van het exchange systeem ten opzichten van end-of life systemen. geeft een veilig gevoel

Het gaat er mij niet om dat die bedrijven vroeger of later de klos zijn, maar dat hier telkenmale mensen roepen dat het de schuld van de beheerder is. Ik heb bij teveel bedrijven gewerkt waar je niet mocht patchen want dan was de uptime in gevaar, maar als er dan iets gebeurt dat je dan wel de schuld krijgt en je dus moet zorgen dat er een paper trail is die aantoont dat het niet aan de beheerder ligt maar aan het "manglement" en dan nog proberen ze je onderuit te halen of je het werk zo onmogelijk te maken dat ze zelf ontslag neemt.

Je kunt gewoon 100% uptime hebben, als je iedere donderdag avond van 23:00-04:00 onderhoud mag plegen of in het weekend om de week.

Is dit ook niet gewenst, dan is de infrastructuur dus niet geschikt voor de afgesproken of de verwachte SLA.

Niemand schrijft foutloze code op die schaal. Microsoft biedt patches en fixes aan om fouten uit het verleden te verhelpen. Wanneer beheerders die patches en fixes niet toepassen is niet Microsoft maar de beheerder verantwoordelijk voor het falen.

in de overeenkomst met Microsoft staat niet dat ik verplicht ben om te patchen of te upgraden. Dit is een vette schending van mijn gebruikersruimte.

Het is vriendelijkheid dat ze dit zo aankondigen, en dat ze de versturende server laten weten dat Exchange Online die server zal gaan blokkeren. Dan kan de eigenaar besluiten wat hij wil.

Het gaat er mij niet om dat die bedrijven vroeger of later de klos zijn, maar dat hier telkenmale mensen roepen dat het de schuld van de beheerder is. Ik heb bij teveel bedrijven gewerkt waar je niet mocht patchen want dan was de uptime in gevaar, maar als er dan iets gebeurt dat je dan wel de schuld krijgt en je dus moet zorgen dat er een paper trail is die aantoont dat het niet aan de beheerder ligt maar aan het "manglement" en dan nog proberen ze je onderuit te halen of je het werk zo onmogelijk te maken dat ze zelf ontslag neemt.

Je kunt gewoon 100% uptime hebben, als je iedere donderdag avond van 23:00-04:00 onderhoud mag plegen of in het weekend om de week.

Is dit ook niet gewenst, dan is de infrastructuur dus niet geschikt voor de afgesproken of de verwachte SLA.

Het gaat er mij niet om dat die bedrijven vroeger of later de klos zijn, maar dat hier telkenmale mensen roepen dat het de schuld van de beheerder is. Ik heb bij teveel bedrijven gewerkt waar je niet mocht patchen want dan was de uptime in gevaar, maar als er dan iets gebeurt dat je dan wel de schuld krijgt en je dus moet zorgen dat er een paper trail is die aantoont dat het niet aan de beheerder ligt maar aan het "manglement" en dan nog proberen ze je onderuit te halen of je het werk zo onmogelijk te maken dat ze zelf ontslag neemt.

Je kunt gewoon 100% uptime hebben, als je iedere donderdag avond van 23:00-04:00 onderhoud mag plegen of in het weekend om de week.

Is dit ook niet gewenst, dan is de infrastructuur dus niet geschikt voor de afgesproken of de verwachte SLA.

Tot zo ver ik weet, draait Exchange bijvoorbeeld niet op een ander OS dan Windows.

Net zoals ik heel veel applicaties heb draaien die alleen maar op Windows draaien of Windows afhankelijkheden hebben. Dat los je op in je applicatie en niet je OS.

Je advies, is net een klaverblad reclame voorbeeld. Je oplossing, is geen oplossing en je laat zien dat je geen besef hebt van wat voor een onnozel advies je geeft.

Daarnaast als ik Tomcat of Apache moet updaten, heb ik toch ook echt impact (en risico).

Reboot ik mijn server bijvoorbeeld niet, kan het ook zo maar zijn, dat niet alle libraries opnieuw geladen zijn als ik mijn zoveelste openssl update moet uitvoeren.

Zou het zo moeten zijn, nee. maar het zal niet de eerste keer zijn of dat een reboot toch net een andere reactie geeft aan de applicatie die opstart.

Niemand schrijft foutloze code op die schaal. Microsoft biedt patches en fixes aan om fouten uit het verleden te verhelpen. Wanneer beheerders die patches en fixes niet toepassen is niet Microsoft maar de beheerder verantwoordelijk voor het falen.

in de overeenkomst met Microsoft staat niet dat ik verplicht ben om te patchen of te upgraden. Dit is een vette schending van mijn gebruikersruimte.

Het is vriendelijkheid dat ze dit zo aankondigen, en dat ze de versturende server laten weten dat Exchange Online die server zal gaan blokkeren. Dan kan de eigenaar besluiten wat hij wil.

Ik krijg gewoon de headers te zien in de SMTP communicatie.

Niemand schrijft foutloze code op die schaal. Microsoft biedt patches en fixes aan om fouten uit het verleden te verhelpen. Wanneer beheerders die patches en fixes niet toepassen is niet Microsoft maar de beheerder verantwoordelijk voor het falen.

in de overeenkomst met Microsoft staat niet dat ik verplicht ben om te patchen of te upgraden. Dit is een vette schending van mijn gebruikersruimte.

Je mag nog steeds je outdated en onveilige server(s) blijven gebruiken. Maar Microsoft zorgt er wel voor dat je daarmee anderen niet lastig gaat vallen. Mooi toch?

Niemand schrijft foutloze code op die schaal. Microsoft biedt patches en fixes aan om fouten uit het verleden te verhelpen. Wanneer beheerders die patches en fixes niet toepassen is niet Microsoft maar de beheerder verantwoordelijk voor het falen.

in de overeenkomst met Microsoft staat niet dat ik verplicht ben om te patchen of te upgraden. Dit is een vette schending van mijn gebruikersruimte.

Je hebt her recht gekocht om het te mogen gebruiken, net zoals je een mobiele telefoon, wasmachine en koelkast koopt. Je hebt het recht om deze te gebruiken, alleen heeft hebben deze dingen net zoals software die je koopt niet het eeuwige leven en kwetsbaarheden die erin zitten zorgen ervoor dat deze op een gegeven moment niet meer werken of kapot zijn. helaas hebben wasmachines, koelkasten en mobiele telefoons onderdelen die verslijten en dus de werkzaamheid van de apparatuur teniet doen. hetzelfde is met software, het doet wat het moet doen maar er zitten fouten in die net als versleten onderdelen op een gegeven moment niet meer voldoen. Moet je apparatuur/ software tot het einde der tijd onderhouden ongeacht of dit veilig is of überhaupt wenselijk is? Software heeft altijd maar een bepaalde tijd gehad dat deze ondersteund en veilig is.

En zolang jij het hebt mag je het gebruiken, maar verwacht niet dat onveilige software tot het oneindige toegang blijft houden tot systemen waarvoor het een gevaar is. End-of-life software is niet nieuw.. ugh...Microsoft Windows... ugh... Er is een goede rede waarom oudere windows besturingssystemen bij bedrijven niet meer op het netwerk mogen, dezelfde rede dat microsoft exchange oudere systemen gaat buitensluiten voor de mail.

Ik ben blij dat microsoft voor de afwisseling eens denkt aan de veiligheid van het exchange systeem ten opzichten van end-of life systemen. geeft een veilig gevoel

Het gaat er mij niet om dat die bedrijven vroeger of later de klos zijn, maar dat hier telkenmale mensen roepen dat het de schuld van de beheerder is. Ik heb bij teveel bedrijven gewerkt waar je niet mocht patchen want dan was de uptime in gevaar, maar als er dan iets gebeurt dat je dan wel de schuld krijgt en je dus moet zorgen dat er een paper trail is die aantoont dat het niet aan de beheerder ligt maar aan het "manglement" en dan nog proberen ze je onderuit te halen of je het werk zo onmogelijk te maken dat ze zelf ontslag neemt.

Je kunt gewoon 100% uptime hebben, als je iedere donderdag avond van 23:00-04:00 onderhoud mag plegen of in het weekend om de week.

Is dit ook niet gewenst, dan is de infrastructuur dus niet geschikt voor de afgesproken of de verwachte SLA.

Tot zo ver ik weet, draait Exchange bijvoorbeeld niet op een ander OS dan Windows.

Net zoals ik heel veel applicaties heb draaien die alleen maar op Windows draaien of Windows afhankelijkheden hebben. Dat los je op in je applicatie en niet je OS.

Je advies, is net een klaverblad reclame voorbeeld. Je oplossing, is geen oplossing en je laat zien dat je geen besef hebt van wat voor een onnozel advies je geeft.

Daarnaast als ik Tomcat of Apache moet updaten, heb ik toch ook echt impact (en risico).

Reboot ik mijn server bijvoorbeeld niet, kan het ook zo maar zijn, dat niet alle libraries opnieuw geladen zijn als ik mijn zoveelste openssl update moet uitvoeren.

Zou het zo moeten zijn, nee. maar het zal niet de eerste keer zijn of dat een reboot toch net een andere reactie geeft aan de applicatie die opstart.

Linux != Windows. Je hoeft zelfs in sommige gevallen de service niet eens te restarten (dnf reload apache). Zelfs zo'n simpele service als apache levert geen downtime op als deze wordt ge-restart (dnf restart apache)

Het commando needs-restarting levert een lijst met processen die ge-restart moeten worden.

(needs-restarting looks through running processes and tries to detect those that use files from packages that have been updated after the given process started.)

Daar kan Microsoft nog wat van leren. i.t.t. MSSQL draait Exchange inderdaad niet onder Linux. De alternatieven hebben meer uptime en zijn veiliger.

Uptime regel je op applicatie niveau niet op een OS.

Veiliger... Is ook een discussie waard.

Een postfix server er voorzetten, headers kunnen nog steeds gelezen worden.

En lost maar weinig op, afgezien je een extra server en applicatie moet gaan beheren en dus kennis voor moet hebben.

Een postfix server er voorzetten, headers kunnen nog steeds gelezen worden.

En lost maar weinig op, afgezien je een extra server en applicatie moet gaan beheren en dus kennis voor moet hebben.

Deze posting is gelocked. Reageren is niet meer mogelijk.