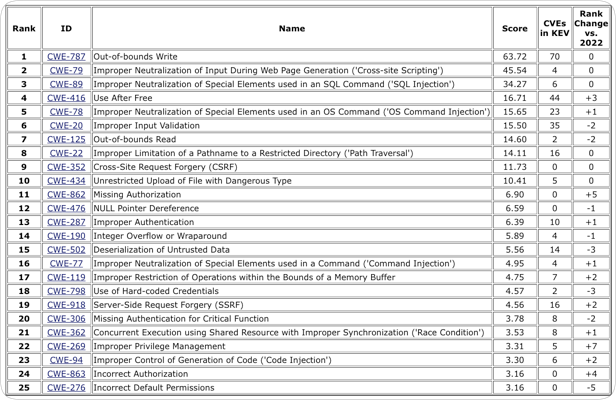

MITRE's Top 25 gevaarlijkste kwetsbaarheden gepubliceerd: top 3 onveranderd

De MITRE Corporation heeft weer de Top 25 van gevaarlijkste kwetsbaarheden gepubliceerd en de top 3 is ten opzichte van vorig jaar onveranderd. Wederom staat "out-of-bounds write" op de eerste plek, gevolgd door cross-site scripting en SQL Injection. MITRE is de organisatie achter het Common Vulnerabilities and Exposures (CVE) systeem om kwetsbaarheden mee te identificeren.

De organisatie stelt jaarlijks een Top 25 vast van gevaarlijke kwetsbaarheden die veel in software voorkomen, eenvoudig zijn te vinden en misbruiken, en aanvallers de mogelijkheid geven om systemen volledig over te nemen, data te stelen of een denial of service uit te voeren. Volgens MITRE biedt de Top 25 professionals een praktische en handige bron om risico's te mitigeren. Het gaat dan om programmeurs, testers, gebruikers, projectmanagers en beveiligingsonderzoekers.

De Top 25 is gebaseerd op duizenden kwetsbaarheden die in 2021 en 2022 werden gevonden. Vervolgens werd er een scoreformule gebruikt om de ranking van elke kwetsbaarheid te bepalen. Deze formule kijkt hoe vaak de betreffende kwetsbaarheid voorkomt en de beoogde impact wanneer die wordt misbruikt. Dan staat wederom out-of-bounds write bovenaan. Via deze klasse van kwetsbaarheden is het mogelijk voor een aanvaller om een applicatie te laten crashen of code op het systeem uit te voeren.

De grootste stijgers dit jaar waren improper privilege management, incorrecte autorisatie, ontbrekende autorisatie en Use After Free. Problemen zoals hard-coded wachtwoorden en incorrecte standaardpermissies werden juist minder vaak waargenomen en daalden een aantal plekken in het overzicht.

Dus we zijn 20 jaar verder en weinig gebeurd. Over 20 jaar zie ik jullie weer.

Hoe moeilijk kan het zijn om een proces geen rechten te geven op plekken waar het niets te zoeken heeft?

En hoe moeilijk kan het zijn om sanitation te doen op input?

Als je alleen letters en/of cijfers hoeft te verwachten, dan is de rest toch foute input?

vul je geboortedatum in:

dan verwacht ik '04/07/1965' en niet johnny-drop-tables....

Dus er is een oplossing, al ik ook snap dat het herschrijven van oude software niet te doen is.

Valideren van input tja dat blijft toch de taak van de programmeur.

Met Rust type systeem zou je dat kunnen verbeteren door ongevalideerde data een andere datatype te geven.

Zodat het altijd eerst door een validatie functie heen moet voordat je het kan gebruiken in je functies.

Horen we dat soort beloftes niet iedere keer dat er een nieuwe programmeertaal geïntroduceerd wordt?

Over een jaar of 5 kijken we terug en hebben we de volgende taal weer die alle problemen zal oplossen. het probleem zit niet in de taal maar de ontwikkelaar die (menselijke) fouten maakt.

...

Juist het feit dat patches bestaan maakt dat er minder goed geprogrammeerd en getest wordt.

...

...

Met Rust type systeem zou je dat kunnen verbeteren door ongevalideerde data een andere datatype te geven.

Zodat het altijd eerst door een validatie functie heen moet voordat je het kan gebruiken in je functies.

DLL hell binnen Windows is iets waar men wel steken laat vallen. Dan krijg je de dooddoener dat een aanvaller al op het systeem moet zitten. Tja dat is in de meeste bedrijfsomgevingen niet zo moeilijk te verwezelijken..

En dan hebben we nog slecht beheer zoals RDP met wachtwoord aan internet....

Over 20 jaar weer eenzelfde lijst. Althans dat is al zo sinds ik het volg begin jaren 90.

Dus we zijn 20 jaar verder en weinig gebeurd. Over 20 jaar zie ik jullie weer.

Van de reacties is deze degene waarin ik me het meest in kan vinden. Je ziet gewoon dat veel ontwikkelaars de verkeerde beslissingen nemen. Soms te belachelijk voor woorden. Ik zou het puur nalatigheid noemen. Het is niet zo dat ze het niet kunnen zien. Ze willen het gewoon niet zien.

Vooral blijven kijken naar mogelijkheden zou ik zeggen ;)

En hoe moeilijk kan het zijn om sanitation te doen op input?

Als je alleen letters en/of cijfers hoeft te verwachten, dan is de rest toch foute input?

vul je geboortedatum in:

dan verwacht ik '04/07/1965' en niet johnny-drop-tables....

Klopt, alleen soms denkt de developer data sanitation op de client te kunnen regelen.

HTML Inspect Element... <input type="date" ...> change to <input type="text" ...>

Submit form

Deze posting is gelocked. Reageren is niet meer mogelijk.