ESET: buitenlandse ambassades in Belarus op isp-niveau aangevallen

Buitenlandse ambassades in Belarus zijn op isp-niveau aangevallen, waarbij netwerkverkeer door de lokale provider werd aangepast om slachtoffers malafide Windows-updates te laten downloaden, zo stelt antivirusbedrijf ESET. Volgens de virusbestrijder vinden de spionageaanvallen tegen ambassades al jaren plaats, waarbij er via de geïnstalleerde malware documenten worden gestolen, screenshots gemaakt en de omgeving afgeluisterd.

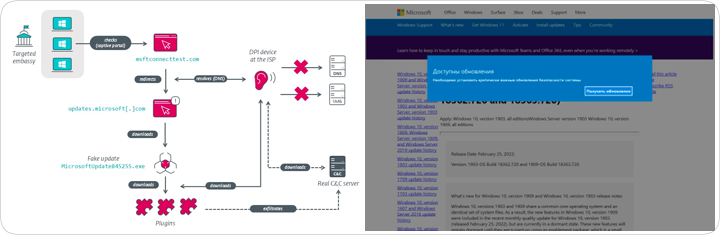

Windows 10 stuurt standaard een http-request naar www.msftconnecttest.com/connecttest.txt om te kijken of het systeem internettoegang heeft. In het geval dit niet zo is, zal er een browser met de url www.msftconnecttest.com/redirect worden geopend. Om de Windows-systemen van slachtoffers te laten geloven dat ze achter een captive portal zitten, waarbij een gebruiker bijvoorbeeld eerst de voorwaarden moet accepteren voordat er netwerktoegang mogelijk is, wordt het netwerkverkeer op isp-niveau door de aanvallers onderschept.

Daardoor wordt de url www.msftconnecttest.com/redirect doorgestuurd naar een valse Windows Update-pagina http://updates.microsoft.com. De pagina wordt aangeboden over http en niet https en updates.microsoft.com is geen bestaand subdomein op de nameservers van Microsoft. De aanval is mogelijk omdat de aanvallers op isp-niveau het verkeer van hun doelwitten controleren.

De zogenaamde updatepagina die gebruikers te zien krijgen stelt dat ze een kritieke beveiligingsupdate moeten installeren. In werkelijkheid gaat het om malware die de aanvallers vergaande controle over het systeem van het slachtoffer geeft. Ambassades in Belarus zouden al sinds 2017 zijn aangevallen. ESET weet niet wie erachter de aanvallen zit.

Alle http verkeer (met TCP poort 80 op de server) blokkeren werkt niet, want dan werkt http://www.msftconnecttest.com/connecttest.txt niet - en belangrijker, de meeste echte Windows updates (maar ook updates van CRL's) worden gedownload via http.

Advies: als jouw browser "https only" ondersteunt in de instellingen (voor webpagina's, bijv. OCSP gaat dan nog steeds via http), zet dat dan aan. En denk 3x na voordat je je "verlaagt" tot een http verbinding met een website.

Opmerkelijk trouwens dat ambassades geen (b2b) VPN naar het moederland gebruiken. Wellicht wordt dat geblokkeerd door het "gast"land (zo ja, dan zou dat wellicht een heroverweging rechtvaardigen om de treinroute naar Kaliningrad te blokkeren).

Aanvulling 12:32: voor bovengenoemde link meldt Firefox (Android):

Most likely, the website simply does not support HTTPS.

However, it’s also possible that an attacker is involved. If you continue to the website, you should not enter any sensitive info. If you continue, HTTPS-Only mode will be turned off temporarily for the site.

[ Continue to http site ]

Incompetentie is ook een vak.

Ik was ietwat in verwarring hoe het geheel nu gestart werd, en of Windows Update geen TLS of eigen crypto validatie van de updates doet.

Maar uiteindelijk heeft het helemaal niks te maken met Windows Update .

Effectief is het meer een social engineering aanval waarin het slachtoffer door de look/layout van een valse "Windows Update" site (plus het connectivity check mechanisme) verleidt wordt zelf malware te installeren .

[zucht, weer woke newspeak trouwens in de analyse 'adversary in the middle' [aitm] ]

In het artikel wordt gemeld dat er met SORM 3 techniek wordt gewerkt. Dan helpt je TLS ook niet meer, DPI inspection capability is verplicht. Ook is TLS helaas gevoelig voor MiTM attacks.

Wij hebben zelf een 10-tal ambassades als klant.

Alle hebben 2 interne fysiek gescheiden netwerken.

1. Vpn only naar thuisland.

Deze zit op het interne domein van respectievelijke ministerie van buitenlands zaken. Pc's zelf hebben geen internet.

2. Internet only.

Deze pc's kunnen alleen internet op en verder niets. (voor bijv raadplegen websites gastland)

Ik heb zelf het vermoeden dat de "internet-only" pc's zijn aangevallen, en niet die op het internet (vpn) net.

Maar goed, ik ken de situatie niet in Belarus.

Stel, in de adresbalk van jouw browser voer je in: security.nl en drukt Enter. Dan zal elke betrouwbare DNS server jouw browser antwoorden dat het IP-adres van security.nl 82.94.191.110 is - terwijl een onbetrouwbare DNS server elk gewenst IP-adres als antwoord kan geven.

Maar dat boeit niet voor een onbetrouwbare ISP: die partij zorgt sowieso voor de routering naar de juiste server - of naar een andere server, bijvoorbeeld eentje in hun eigen beheer. Daarbij, net zoals jouw thuis-router of jouw 4G/5G telecomprovider NAT (Network Address Translation) kan toepassen, kan elke ISP (of kwaadaardige WiFi-access-point beheerder) dat ook. Vergelijkbaar, ook met het juiste adres op een envelop ben je afhankelijk van de betrouwbaarheid van de postbode.

Precies om al deze potentiële ellende te voorkómen, bestaat https.

Oftewel, als je in de adresbalk van jouw browser security.nl intikt, gevolgd door de Enter-toets, kan het volgende gebeuren:

a) Als jouw browser op https-only is ingesteld, en/of als je daarmee minder dan 31536000 seconden (365 dagen) geleden https://security.nl hebt bezocht - en die informatie in jouw browser niet is verwijderd, probeert jouw browser een https verbinding te maken met het IP-adres dat als antwoord kwam op de vraag security.nl aan "DNS".

Alleen als jouw browser dan een door jouw browser erkend certificaat ontvangt, dat geldig is voor (in elk geval) security.nl, én de betreffende server in een ononderbroken verbinding aantoont over de private key te beschikken die past bij de public key in het certificaat, komt een https verbinding zonder foutmeldingen tot stand. Nb. zaken als IP-adressen, routering en ethernet-adressen spelen hierbij geen relevante rol.

Jouw browser kan dan nog steeds verbinding hebben gemaakt met een nepserver, namelijk als een door die browser vertrouwde certificaatuitgever onterecht een certificaat voor security.nl aan een bedrieger heeft verstrekt. Dit kan ook het geval zijn als je eerder bent verleid om een rootcertificaat van een onbetrouwbare certificaatuitgever te installeren.

Als daarentegen alles in orde is, is het enige dat een kwaadaardige ISP (of andere MitM/AitM) kan doen, de https verbinding enorm vertragen of blokkeren (in dat laatste geval zie je een foutmelding).

b) Als er een http-verbinding wordt opgebouwd, heb je geen idee of jouw browser met de echte of met een nepserver communiceert.

Ik heb het al vaak geschreven, https verzorgt twee zaken:

1) Authenticatie van de server;

2) Het versleutelen van de verbinding (en, minder bekend maar wel belangrijk, het verifiëren van de integriteit van de uitgewisselde informatie).

Kortom: als jouw browser een https-verbinding, zonder foutmeldingen, kan opzetten met een webserver, heb je een behoorlijke zekerheid dat jouw browser een veilige verbinding heeft met de server waarvan de domeinnaam in de adresbalk van jouw browser wordt getoond (dat kan een nepserver zijn als daar een kopie van de private key van de echte server op staat, naast dat, zoals ik al schreef, sprake kan zijn van een onterecht uitgegeven certificaat). Een ander uitgangspunt is dat jouw computer en browser niet zijn gecompromitteerd, want dan houdt alles op.

Uit het bovenstaande begrijp ik dat discutabel is of het beschermend effect beperkt is.

Ik gebruik zoals gezegd de App uit de play store alsook de gegevens behorende bij deze webpagina : https://www.quad9.net/

In mn router heb ik de(custum) DNS 9.9.9.9 en als alternatief 149.112.112.112 ingevoerd.

In de browser is de DNS serviceprovider : https://dns.quad9.net/dns-query ingesteld. In mn eigenomgeving van mn ISP-provider(KPN)heb ik de extra beveiligingskeuze uitgeschakeld(standaard instelling).

Er van uitgaande dat mn ISP betrouwbaar is, moet ik er dan toch van uit kunnen gaan dat mijn internetverbinding die via https verloopt in combinatie met de DNS die beveiligd is, op het Web volledig gecodeerd is?

Aan de andere kant zullen de meeste lezers (ook uit eventuele staten waar minder vriendelijke relaties mee bestaan, of die sowieso graag "in keukens kijken") weinig waarde hechten aan wat een Anonieme poster te melden heeft. Dit soort info posten kan trouwens ook een (voor jou) ongunstige invloed hebben op jouw carrière (écht anoniem zijn -en blijven- op internet lukt maar weinigen).

Aan de andere kant zullen de meeste lezers (ook uit eventuele staten waar minder vriendelijke relaties mee bestaan, of die sowieso graag "in keukens kijken") weinig waarde hechten aan wat een Anonieme poster te melden heeft. Dit soort info posten kan trouwens ook een (voor jou) ongunstige invloed hebben op jouw carrière (écht anoniem zijn -en blijven- op internet lukt maar weinigen).

(andere poster hier)

Het is echt geen rocket science om zoiets te verwachten - niveau "ze hebben ook een firewall" . No shit, top secret leak.

Een ambassade heeft nu eenmaal (ook) de behoefte om allerlei gastland-internet zaken te kunnen zien .

Varierend van triviaal (pizza koerier, loodgieter) tot professioneel - ministeries en instanties .

Ze _zouden_ dat in theorie volledig via een VPN over hun MinBuza kunnen afhandelen , maar dat heeft ook een serie nadelen.

Verder - uit observatie - ambassades uit sommige landen zijn echt erg zelfstandige entiteiten; Ze krijgen een budget, maar duidelijk geen gecentraliseerde (IT) support of diensten , en daarmee is het feitelijk een soort MKB bedrijfje (kantoor van handvol tot tientallen) mensen dat hun diensten ergens inkoopt.

Ik heb gmail adressen gezien , websites gehost bij een willekeurige gastland-webhoster etc .

- Niks geheim, gewoon wat je ziet wanneer je visa vragen aan het uitzoeken bent.

Ik gokte dan maar dat ze in hun 'back office' nog een VPN naar 'thuis' hebben , maar dat een hoop van de "customer-facing" interface lokaal geregeld is zoals ieder klein kantoor dat doet , door sommige ambassades van/in sommige landen , is zonneklaar .

1) Blokkeren van ongewenste sites. Wat "ongewenst" is, kan echter discutabel zijn. Als een gehackte website met daarop malware wordt geblokkeerd, is dat natuurlijk prima. Maar als die blokkade niet wordt weggehaald nadat die website is opgeschoond, kan dat heel vervelend zijn. Nog vervelender wordt het als het filteren overgaat in ordinaire censuur.

2) Geauthenticeerde en versleutelde verbindingen met hun DNS-server(s). Dit voorkómt aanvallen op "de lijn" tussen die server(s) en jouw apparaten, maar biedt geen beveiliging voor wat daarvóór gebeurt. Ook voorkómt dit dat jouw ISP weet welke DNS-vragen jouw apparaten stellen, maar vervolgens zetten jouw apparaten IP-verbindingen op met IP-adressen die jouw ISP desgewenst "voorbij ziet komen" (tenzij je een VPN-verbinding gebruikt, maar dan verplaats je dat probleem naar de VPN-aanbieder).

3) Je vertrouwt jouw ISP minder dan de externe DNS-aanbieder.

Als je een ICT-provider niet (met geld) betaalt voor afgenomen diensten, vraag ik mij altijd af wat hun verdienmodel is. Bij externe DNS-providers is dat meestal kennis en macht. Ik vind concentraties daarvan erg griezelig.

Bovenaan mijn lijst van doelen staat dat ik wil weten met welke exacte partijen ik communiceer en of de uitgewisselde informatie authentiek is. Graag wil ik ook weten of die partijen betrouwbaar zijn, maar dat is en blijft een gok die niet met techniek kan worden opgelost (en wordt sowieso vaak beschaamd, voorbeeld: https://www.security.nl/posting/803597/werk_nl%3A+geen+https).

Indien uitgewisselde informatie vertrouwelijk is, wil ik dat andere partijen niet "mee kunnen kijken". In de basis krijg ik dat cadeau bij https, maar vervolgens laten veel te veel partijen mijn browser (stiekem in de achtergrond) alsnog informatie uitwisselen met derde partijen (dat ook elke van die verbindingen via https plaatsvindt is een schrale troost, maar ik word wel voortdurend bespioneerd; en als zo'n partij gehacked blijkt of een foute medewerker heeft, loop ik het risico op lekken van mijn informatie of zelfs malware op mijn apparatuur).

Kortom, gebruik zoveel mogelijk https naar websites, let goed op de domeinnamen en gebruik een plug-in zoals NoScript, maar reken je niet rijk qua privacy. Volledige anonimiteit op internet is onmogelijk; er zijn altijd partijen die je zult moeten vertrouwen. Welke partijen je vertrouwt is een keuze, waarbij veel partijen vanalles beloven maar niet waarmaken (of een ander addertje onder het gras voor je klaar hebben liggen).

Deze posting is gelocked. Reageren is niet meer mogelijk.