Malafide cue sheet laat aanvaller code op Linux-desktops uitvoeren

Een kwetsbaarheid in een library voor het verwerken van cue sheets maakt het mogelijk voor een aanvaller om willekeurige code op Linux-desktops uit te voeren. Daarvoor waarschuwt het GitHub Security Lab, dat het beveiligingslek ontdekte. Het probleem is aanwezig in libcue, een library voor het verwerken van cue sheets. Cue sheets bevatten informatie over de tracks op een cd. Ze worden vaak in combinatie met het Flac-bestandsformaat gebruikt.

Verschillende programma's maken gebruik van de library, waaronder tracker-miners, een applicatie die standaard onderdeel van Gnome is, de standaard desktopomgeving voor veel Linux-distributies. Tracker-miners indexeert bestanden in de home directory, zodat ze eenvoudig te vinden en doorzoeken zijn. De index wordt automatisch bijgewerkt als er een bestand wordt toegevoegd of aangepast, bijvoorbeeld in de downloads directory. Daardoor kunnen Linux-gebruikers door het klikken op een verkeerde link gecompromitteerd worden, aldus Kevin Backhouse van GitHub.

Wanneer een Gnome-gebruiker een cue sheet downloadt, wordt die standaard in de downloads directory geplaatst. Vervolgens wordt het gedownloade bestand automatisch door tracker-miners gescand. Omdat het om een cue sheet gaat gebruikt tracker-miners libcue om het bestand te verwerken. De malafide cue sheet bevat een exploit die vervolgens de kwetsbaarheid in libcue gebruikt om code op het systeem van de gebruiker uit te voeren. Backhouse omschrijft het dan ook als '1-click remote code execution'.

"Soms kan een kwetsbaarheid in een ogenschijnlijk onbeduidende library een grote impact hebben. Vanwege de manier waarop het wordt gebruikt door tracker-miners is deze kwetsbaarheid in libcue een 1-click remote code execution. Als je van Gnome gebruikmaakt installeer dan vandaag nog de update!", laat Backhouse verder weten. GitHub heeft nog geen proof-of-concept exploit beschikbaar gemaakt, zodat gebruikers de tijd hebben om hun distributies te updaten. De kwetsbaarheid wordt aangeduid als CVE-2023-43641 en heeft op een schaal van 1 tot en met 10 een impactscore van 8.8.

Met al die extra security bugs denk ik dat ook steeds meer.

Maar ik snap dat het niet overal kan/zo makkelijk is.

Maar ik dacht wel WASM zou hier wel een grote rol in kunnen spelen.

Alle parsers compileren in WASM en draaien in WASM sandbox.

Ik neem aan dat ook andere distro's de update al hebben uitgerold. Als dat niet zo is, dan hoor ik dat hier graag.

Ik gebruik zelf ook een GNU+Linux distributie. (LMDE6)

Weet niet of de Cinnamon desktop environment er gevoelig voor is, (was deze niet op Gnome gebaseerd?) maar hopelijk wordt het snel gepatched, meestal kun je wel aan van de Linux-community voor snelle updates, misschien weer eens een donatie doen. (-:

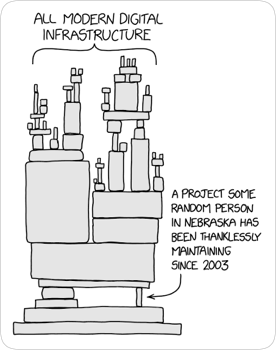

Een hele rare en nogal opgepaste sneer richting open source, zo lees ik dat plaatje. Bovendien kan je net zo goed een dergelijk plaatje maken voor eender welk closed source softwarebouwwerk en de tekst bij het smalle stutje rechtsonder vervangen door bv.:

"Software made by an expert ex-employee in 2003 has been sort of maintained by cheap, clueless trainees since then."

Met al die extra security bugs denk ik dat ook steeds meer.

Maar ik snap dat het niet overal kan/zo makkelijk is.

Maar ik dacht wel WASM zou hier wel een grote rol in kunnen spelen.

Alle parsers compileren in WASM en draaien in WASM sandbox.

Succes met de conversie van gnome en alles eromheen...

https://en.wikipedia.org/wiki/Cue_sheet_(computing)

Free Lossless Audio Codec [.flac] bestandsformaat van Xiph.org

https://en.wikipedia.org/wiki/FLAC

Heartbleed was een heftige vulnerablity in OpenSSL, een van de ernstigste die het internet heeft getroffen. Dat project werd toen door 4 mensen getrokken, effectief 2 FTE's, en ze ontvingen jaarlijks zo'n €2000 aan donaties. De wereld is toen wel wakker geschrokken. Googles Project Zero is gestart als een reactie op dit lek. De Linux Foundation heeft het Core Infrastructure Initiative opgericht, wat weer is opgevolgd door de Open Source Security Foundation (OSSF). Een van de werkgroepen van OSSF gebruikt wat jij aanziet voor een sneer richting open source als een rake illustratie van het probleem dat ze aanpakken:

https://github.com/ossf/wg-securing-critical-projects

Kennelijk ziet de open source-wereld het zelf niet als een sneer en als heel gepast.

Daarnaast is gedownloade code aanroepen vanuit de $HOME niet mogelijk als je HOME met flag noexec is gemount (doen dus)

Je kan net zo goed een dergelijk plaatje maken voor eender welk closed source softwarebouwwerk en de tekst bij het smalle stutje rechtsonder vervangen door bv.:

"Software made by an expert ex-employee in 2003 has been sort of maintained by cheap, clueless trainees since then."

Je zal als softwareproessional bij alle soorten softwarebouwwerken moeten kijken wat de status is van bibliotheken die je gebruikt. Wordt het nog wel onderhouden? Wat is de kwaliteit? etc.

Deze posting is gelocked. Reageren is niet meer mogelijk.