Vingerafdrukcontrole Windows Hello op laptops Dell, Lenovo en Microsoft omzeild

Onderzoekers zijn erin geslaagd om op drie verschillende laptops van Dell, Lenovo en Microsoft de vingerafdrukcontrole van Windows Hello te omzeilen. Via Windows Hello kunnen gebruikers onder andere door een scan van de vingerafdruk inloggen. Microsoft betaalde onderzoekers van securitybedrijf Blackwing om te onderzoeken of het mogelijk was de authenticatie te omzeilen. Bij alle drie de laptops (Dell Inspiron 15, Lenovo ThinkPad T14 en Microsoft Surface Pro Type Cover met Fingerprint ID) blijkt dat het geval.

De vingerafdruksensors waarop de onderzoekers het hadden voorzien maken gebruik van een 'match on chip' of MoC, in plaats van 'match on host'. MoC-sensoren beschikken over een op de chip ingebouwde microprocessor en opslag. Daardoor vindt de vingerafdrukcontrole op de chip plaats. Een database met 'vingerafdruk templates' (de biometrische data die door de vingerafdruksensor is verkregen) wordt op de chip opgeslagen en het aanmelden van een vingerafdruk vindt direct plaats op de chip.

Doordat de vingerafdruk-templates nooit de chip verlaten moet dit het risico wegnemen dat biometrisch materiaal opgeslagen op het host-systeem wordt gestolen als de host wordt gecompromitteerd. Deze aanpak moet ook voorkomen dat een aanvaller een afbeelding van een geldige vingerafdruk naar de host stuurt om te laten controleren en zo de authenticatie te omzeilen.

MoC-sensoren zijn echter kwetsbaar voor spoofing- en relay-aanvallen. Om dit tegen te gaan bedacht Microsoft het Secure Device Connection Protocol (SDCP). Het protocol moet ervoor zorgen dat de vingerafdruksensor wordt vertrouwd en in goede conditie is en dat de invoer tussen de sensor en host wordt beschermd. Het eerste dat de onderzoekers ontdekten was dat SDCP op twee van de drie laptops niet was ingeschakeld.

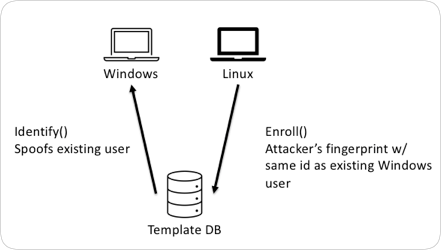

Daarnaast bleek het bij alle drie de laptops mogelijk Windows Hello te misleiden. In het geval van de Dell-laptop blijkt dat de chip twee databases bijhoudt voor Windows en Linux. Door middel van een man-in-the-middle-aanval, waarbij de vingerafdruksensor wordt losgekoppeld en vervangen door een Raspberry Pi, is het mogelijk geldige vingerafdrukken in de Windows-database te enumereren.

Vervolgens voegt de aanvaller zijn vingerafdruk als een geldige Windows-gebruiker toe aan de Linux-database. Daarna wordt er een configuratie packet naar de sensor gestuurd om voortaan de Linux-database te gebruiken. De aanvaller kan zo met zijn eigen vingerafdruk als een geldige Windows-gebruiker inloggen. Ook de Lenovo- en Microsoft-laptop zijn door middel van spoofing-aanvallen te misleiden. De onderzoekers doen fabrikanten verschillende aanbevelingen, waaronder het inschakelen van SDCP.

Vervolgens kan de aanvaller natuurlijk ook op al jouw cloudaccounts inloggen waar uitsluitend een vingerafdruk voor nodig is (denk aan het ontgrendelen van een wachtwoordmanager of het inloggen met passkeys).

De eerste potentiële kwetsbaarheid hierbij is dat genoemde apparaten gebruik maken van vingerafdruksensoren waarbij fuzzy hashes van vingerafdrukken in de sensor zélf worden opgeslagen. Nadat de sensor een vingertopje heeft herkend, stuurt deze een bij de vingerafdruk horende identifier naar de host (moederbord met CPU etc).

Die potentiële kwetsbaarheid wordt concreet indien de host een identifier voor een bestaand account accepteert die door een aanvaller (in plaats van door de sensor) naar de host wordt gestuurd, dus zonder dat de bij die identifier horende vinger is gescand.

Om dat scenario te voorkómen hebben zowel Microsoft als apparaatmakers tegenmaatregelen bedacht, maar uit het onderzoek blijken die niet, onvoldoende of onjuist te zijn geïmplementeerd. Notabene de Microsoft Surface notebook bleek het slechtst te zijn beveiligd.

Dankzij deze onderzoekers, kan men proberen de aanvallers voor te zijn.

Dat is een eeuwige strijd, die geldt voor windows, linux , mac os, ios of android hardware & software.

De aanvaller met veel tijd en lokale toegang heeft een groot voordeel, waar bijna niks tegen op kan.

Dus twee stappen naar voren en weer een stap achter uit.

Een ware Sisyphus gebeuren, zonder einde.

En je hebt nog nooit een ander persoon zien inloggen met jouw wachtwoord?

Want een wachtwoord kan je niet laten ontgrendelen door een andere persoon....lol.

Passwordless is veel veiliger dan een password, zeker als we domme eisen gaan stellen aan complexiteit want opvolgende patornen, enz. enz. je hele pwd db kraakt een goede hacker in een maandje, je volledige!!!!

Je kon een gestolen laptop open klappen, noteren welk aanmeld domein de laptop heeft, een domein met diezelfde naam opzetten en aangeven dat het wachtwoord van het account verlopen is.

De laptop vraagt dan om het laptop wachtwoord te wijzigen, domein weer uitzetten en je hebt toegang tot alle (versleutelde) data... Zo'n enorm 'domme' en simpele 'hack', ik geloofde het eerst niet eens...

Het onderzoek heeft op dat punt ontdekt dat de aanbevolen configuratie NIET geimplementeerd was.

We weten ook dat lange random password een goed idee zijn. Dat is ook niet nieuw.

Het 'telt' echter prima als vulnerability wanneer een vendor een apparaat levert met 'admin' als password.

why don't we agree to use a real physical key to access the house.

protect it with a PIN so you have a real 2FA solution.

and not a solution where we store the key under the plant at the front-door like the above described solution.

and before you comment " I do have shares in Yubico :)

Deze posting is gelocked. Reageren is niet meer mogelijk.