Sloveense universiteit verbiedt script, drop, delete en update in wachtwoorden

Medewerkers en studenten van de Universiteit van Ljubljana die een wachtwoord voor hun digitale identiteit willen aanmaken mogen hiervoor verschillende woorden en karakters niet gebruiken, waaronder script, select, insert, update, delete en drop, alsmede de karkaters --, ', /* en */. Het gaat hier om databasecommando's en karakters waarmee aanvallen zoals cross-site scripting en SQL-injection mogelijk zijn.

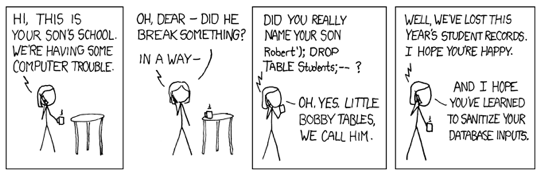

De Sloveense universiteit biedt een IDportal voor het aanmaken en inloggen met een digitale identiteit. Met deze identiteit zijn vervolgens allerlei digitale diensten te gebruiken. Meer dan 6.000 medewerkers en 39.000 studenten maken er gebruik van. Het verbod op het gebruik van de commando's en karakters doet denken aan onderstaande bekende XKCD-strip. Het wachtwoordbeleid zorgde ook voor een groot aantal reacties op Hacker News, waarbij veel mensen stellen dat het verbod op de betreffende woorden geen effectieve bescherming tegen SQL-injection is.

1. Ze lossen het op de verkeerde plaats op! Het probleem is dat programmeurs geen parameterized queries toepassen.

2. Maar het kan juist helemaal geen kwaad om bij dingen die fout gaan meerdere hobbels op te werpen en niet alleen maar erop te vertrouwen dat de juiste oplossing goed wordt toegepast. Het moet alleen niet in plaats komen van de juiste oplossing.

3. Wacht even, dit gaat over wachtwoorden. Verwerken ze die in SQL-queries zonder dat ze eerst gehasht worden? Dan slaan ze wachtwoorden dus ongehasht op.

Oeps.

Dus niet dat ze wachtwoorden in plain text parsen ipv via hashes, niet dat er geen input filtering plaats vindt, niet dat ze het probleem elders neerleggen... je moet toch een 'sterk' wachtwoord hebben?

Het is erg goed mogelijk dat je met "je moet een uniek wachtwoord wat je de afgelopen 20 jaar niet gebruikt hebt, met 20 characters en bijzondere tekens" eens een keer aanloopt tegen een generated passphrase welke zo'n commando bevat.

Is het dan straks een boete krijgen omdat je een wachtwoord via keeppassx hebt gegenereerd?

SQL injection heeft niks te maken met al dan niet plaintext opslag .

Er is helemaal NIKS mis met een text veld waarvan de inhoud "DROP DATABASE;" is .

Het probleem van SQL injection zit in de verwerking - waarin text strings die geinterpreteerd worden als commando's in plaats van als een text string.

Het klinkt een beetje als een klok-en klepel verhaal. Zowel van de Universiteit, als van de "kenners" die hieruit "afleiden" dat password plain text opgeslagen worden.

Als ik heel positief denk is het (ook) een stukje bescherming van de 'slimmerikken' met zo'n password , die het natuurlijk cut & pasten en dat beslist ook wel eens pasten in het verkeerde window. Of hun eigen password manager om zeep helpen.

Het komt mij over als onzin om deze wachtwoorden expliciet te verbieden. Het zijn allemaal wachtwoorden van 6 of minder tekens, wat suggereert dat dergelijke onveilig lengtes verder wel toegestaan zijn. Als je de minimum lengte op 8 tekens zou zetten (wat nog steeds erg kort is), dan hoef je deze wachtwoorden niet eens meer te verbieden. Een overdaad aan regels verwart alleen maar.

EDIT: IK lees net de link en zie dat het ook gaat om langere wachtwoorden waar deze worden in geïntegreerd zijn. De lengte is al minimaal 10 tekens.

Als een wachtwoord gehasht is opgeslagen zie ik geen enkele reden om een ingevoerd wachtwoord ongehasht in welke query dan ook op te nemen. En als men het wachtwoord hasht voor het in een query gebruikt wordt blijft er niets herkenbaars van de genoemde woorden en tekens over zodat er ook geen risico op SQL-injectie is.

Geen enkel woord is random. :P Daarom is het een woord.

Uhhh... nee?

Wanneer iemand zijn/haar wachtwoord wijzigt, kan het systeem op dat moment aangeven dat bepaalde termen niet mogen. Dit kun je bijvoorbeeld in Microsoft Entra ID instellen. Zo heb ik voor onze omgeving een aantal woorden opgegeven die niet gebruikt mogen worden. Denk hierbij aan de maanden, weekdagen, naam van het bedrijf, etc.

Wanneer je zoiets implementeert, dien je er wel voor te zorgen dat de medewerkers weten welke woorden niet toegestaan zijn in een wachtwoord, want ze krijgen bij het gebruik van zo'n wachtwoord enkel te zien dat het wachtwoord "weak" is... ook al hebben ze een zin/passphrase met 40 karakters of zo.

Wat nee? Er worden toch plaintext wachtwoorden in queries gestopt anders krijg je dit soort meuk toch niet? Dat de queries niet goed verwerkt worden daargelaten.

Uhhh... nee?

Wanneer iemand zijn/haar wachtwoord wijzigt, kan het systeem op dat moment aangeven dat bepaalde termen niet mogen. Dit kun je bijvoorbeeld in Microsoft Entra ID instellen. Zo heb ik voor onze omgeving een aantal woorden opgegeven die niet gebruikt mogen worden. Denk hierbij aan de maanden, weekdagen, naam van het bedrijf, etc.

Wanneer je zoiets implementeert, dien je er wel voor te zorgen dat de medewerkers weten welke woorden niet toegestaan zijn in een wachtwoord, want ze krijgen bij het gebruik van zo'n wachtwoord enkel te zien dat het wachtwoord "weak" is... ook al hebben ze een zin/passphrase met 40 karakters of zo.

Dat mag je dan wel zo doen, maar dat sluit het niet uit.

het niet uitsluit dat deze ook plain-text worden opgeslagen.

Sinds wanneer ligt Slovenië in Oost-Europa?

Sinds wanneer ligt Slovenië in Oost-Europa?

Of een trainee die voordien iets anders geleerd heeft en op het leaseauto aanbod inging.

De laatsten zijn wat ruimer voor handen en goedkoper.

Deze posting is gelocked. Reageren is niet meer mogelijk.