Beurshandelaren aangevallen via zeroday in Microsoft Defender Smartscreen

Beurshandelaren zijn zeker sinds januari van dit jaar aangevallen via een zerodaylek in Microsoft Defender Smartscreen, waarmee criminelen de beveiligingsmaatregel konden omzeilen om slachtoffers op een geraffineerde wijze met malware te infecteren. Dat laat antivirusbedrijf Trend Micro weten. Microsoft heeft beveiligingsupdates voor Windows uitgebracht waarin het probleem is verholpen.

SmartScreen is een beveiligingsmaatregel van Windows die gebruikers een waarschuwing toont bij het openen van bestanden afkomstig van internet. De afgelopen jaren zijn meerdere kwetsbaarheden in de beveiligingsmaatregel gevonden en gebruikt bij aanvallen. Het nieuwste zerodaylek (CVE-2024-21412) blijkt een eerder uitgebrachte update van Microsoft voor een andere kwetsbaarheid (CVE-2023-36025) te omzeilen.

Bij de door Trend Micro waargenomen aanvallen waren beurshandelaren op forex-handelsforums en Telegram-kanalen het doelwit. De aanvallers plaatsten berichten waarin ze om advies vroegen of gaven, of zogenaamde financiële tools deelden. In alle berichten werd gelinkt naar een zogenaamde aandelengrafiek die op een gecompromitteerde Russische handels- en cryptosite werd gehost.

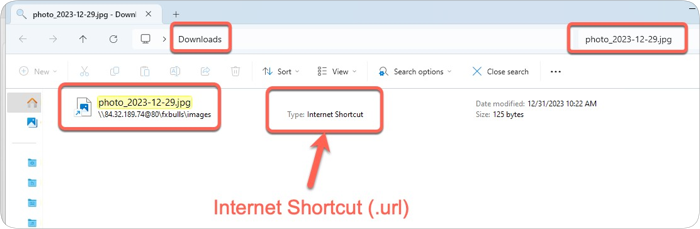

In werkelijkheid wees de link naar een WebDAV share die gebruikers vroeg om Windowsverkenner te openen. Via WebDAV is het mogelijk om bestanden op servers te bekijken en delen. De aanvallers hadden de malafide WebDAV share zo vormgegeven dat die op de lokale downloadmap van slachtoffers leek en er een JPG-bestand in stond. Het weergegeven bestand 'photo_2023-12-29.jpg.url' is in werkelijkheid een ini-configuratiebestand, meldt Trend Micro. Dit bestand wijst weer naar een andere url die naar de malware wijst.

Windows laat standaard geen extensies zien, waardoor slachtoffers zouden kunnen denken dat het getoonde bestand een afbeelding is. Zodra slachtoffers de 'afbeelding' in de WebDAV share openen wordt in de achtergrond de malware gedownload, zonder dat hierbij de SmartScreen-waarschuwing verschijnt. Om slachtoffers niets te laten vermoeden wordt er na de infectie een echte afbeelding getoond. Via de malware krijgen de aanvallers controle over het systeem van het slachtoffer.

Als Microsoft die "verberg bekende bestandextensies" feature uit zet komen we al een heel eind.

En als ze enkel icoontjes toelaten in .LNK bestanden op het bureaublad/startmenu, dan is dat nog beter.

Deze "naughty_pics.jpg.exe" aanvallen zullen blijven komen zolang windows extensies blijft verbergen.

Veiligheid is ook user-experience. dingen verbergen,opties uit zetten of zelfs functionaliteit verwijderen, zo dat je niet meer weet wat er gebeurd is wel een mode ding. Totaal niet wat je wil toch zie je het in steeds meer omgevingen.

Deze "naughty_pics.jpg.exe" aanvallen zullen blijven komen zolang windows extensies blijft verbergen.

Voor privè gebruikers; je misschien, je moet het zelf even aanpassen. Het argument voor zakelijk gebruik met beheerde machines is dan hooguit door een slechte IT inrichting, met Group Policies zet je die extensies al lang weer aan.

Deze posting is gelocked. Reageren is niet meer mogelijk.