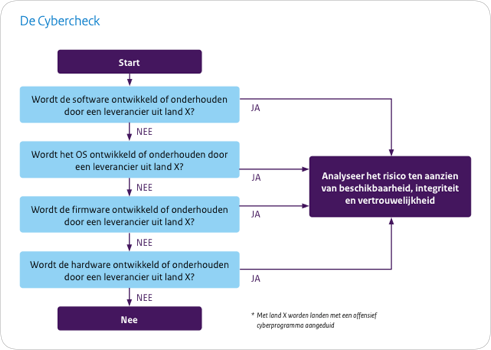

Overheid komt met 'Cybercheck' voor in kaart brengen supply chain risico’s

Landen met een offensief cyberprogramma kunnen tijdens de ontwikkeling of het onderhoud van producten en diensten invloed uitoefenen op de supply chain, wat risico's voor Nederlandse bedrijven en organisaties met zich kan meebrengen, zo waarschuwen inlichtingendienst AIVD, het Nationaal Cyber Security Centrum (NCSC), de Nationaal Coördinator Terrorismebestrijding en Veiligheid (NCTV) en CIO Rijk. De overheidsdiensten hebben vandaag de 'Cybercheck' gelanceerd voor het in kaart brengen van supply chain risico's.

"Producten en diensten bereiken Nederlandse organisaties inmiddels vanuit de hele wereld. Als de inzet van deze producten en diensten bijvoorbeeld leidt tot een incident binnen organisaties die vitale processen ondersteunen dan raakt dat niet alleen de organisatie zelf, maar kan ook de nationale veiligheid van Nederland geraakt worden", zo laten de diensten weten. "Het inventariseren en beheersen van supply chain risico’s is in die gevallen van groot belang voor het digitaal veilig functioneren van zowel organisaties als de Nederlandse samenleving."

De Cybercheck is bedoeld voor het inventariseren en beheersen van supply chain risico’s van producten en diensten uit landen met een offensief cyberprogramma. Het gaat dan bijvoorbeeld om China, Rusland en Iran, die volgens de AIVD en MIVD een dergelijk programma hebben. Als onderdeel van de Cybercheck moeten organisaties kijken of bepaalde software, firmware, hardware of besturingssysteem wordt ontwikkeld of onderhouden door een leverancier uit een betreffend land. Als dit het geval is moeten de risico's met betrekking tot de beschikbaarheid, integriteit en vertrouwelijkheid worden geanalyseerd.

Die risico's bestaan bijvoorbeeld uit een bewust geplaatste backdoor of kwetsbaarheid, een malafide update van de software, spionage van data die standaard naar de leverancier verzonden wordt of sabotage van een product of dienst. Vervolgens moeten de resultaten van de risicoanalyse worden teruggekoppeld aan de personen die binnen de organisatie eindverantwoordelijk zijn voor het beheersen van digitale risico’s.

Lees de een na laatste alinea nog eens. Daar staat het antwoord op je vraag.

Je kan jezelf wel blindstaren op een paar onbevriende landen, maar daarmee los je volgens mij het probleem niet op. Vooral niet als er sprake is van een False Flag operatie. Of het is een fout in de supply chain door slordig programmeren en zonder opzet. Dit laatste is het geval bij alle software van enige complexiteit.

Deze posting is gelocked. Reageren is niet meer mogelijk.