Apple dicht 'wormable zero-click' kwetsbaarheden in AirPlay-protocol

Apple heeft updates uitgebracht voor kwetsbaarheden in het eigen AirPlay-protocol die volgens onderzoekers tot 'wormable zero-click' aanvallen kunnen leiden. Daarbij is er geen enkele interactie van gebruikers vereist om systemen te compromitteren en kan een worm zich op deze manier verspreiden. Apple stelt dat gebruikers alleen risico liepen als de standaardinstellingen van AirPlay waren aangepast.

AirPlay is een door Apple ontwikkeld communicatieprotocol om foto's, video's, audio en meer naar speakers, televisies of andere apparatuur te streamen of het scherm van het Apple-apparaat synchroon weer te geven. Onderzoekers van Oligo vonden 23 kwetsbaarheden in het protocol, wat tot 17 CVE-nummers leidde, waarmee kwetsbaarheden worden aangeduid. Zo blijkt het onder andere mogelijk voor een aanvaller om zonder pairing toch AirPlay-commando's naar een apparaat te sturen.

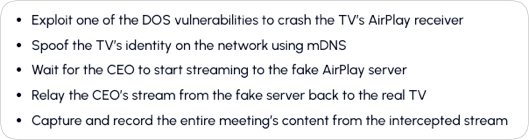

Door verschillende kwetsbaarheden te combineren is het mogelijk om onder andere Apple-systemen zonder enige interactie te compromitteren. Voorwaarde is wel dat de apparaten zijn verbonden met hetzelfde netwerk als de aanvaller en moet de AirPlay-ontvanger staan ingesteld op "Anyone on the same network" of de "Everyone" configuratie. De onderzoekers omschrijven een mogelijk scenario waarbij een systeem via een openbaar wifi-netwerk wordt gecompromitteerd.

De onderzoekers merken op dat de gevaarlijkste kwetsbaarheden 'wormable' zijn. Hierdoor is het mogelijk voor een worm om zich automatisch en zonder menselijke interactie van de ene naar de andere kwetsbare machine te verspreiden. Ook car-play devices, alsmede speakers en receivers zijn via de beveiligingslekken aan te vallen. Een aanvaller zou dan de microfoon van de apparaten kunnen gebruiken om de omgeving af te luisteren. De onderzoekers adviseren het uitschakelen van AirPlay-ontvanger als die niet in gebruik is. Verder wordt aangeraden om Airplay-toegang en -instellingen te beperken.

Op Windows draaien processen van users die admin zijn overigens ook al 10+ jaren met gebruikersrechten ipv systeemrechten.

En een CVE hoeft geen level 9/10 te zijn als je er meerdere kunt combineren. Er zijn er dus ook 17 gevonden.

Veel smart home devices van 3rd party fabrikanten werken ook met Airplay, en het is maar de vraag of die ook allemaal een update krijgen.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.