IPv6-feature gebruikt voor mitm-aanval en verspreiden besmette updates

Aanvallers hebben van een IPv6-feature gebruikgemaakt voor het uitvoeren van man-in-the-middle (mitm) aanvallen om zo besmette updates onder doelwitten te verspreiden. Dat laat antivirusbedrijf ESET in een analyse weten. De feature in kwestie heet stateless address autoconfiguration (SLAAC). Het zorgt ervoor dat clients op het netwerk hun eigen ip-adres en gateway kunnen instellen, zonder dat hiervoor een DHCP-server is vereist.

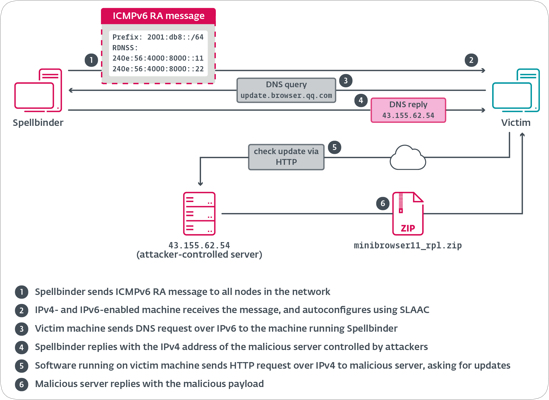

Wanneer een client online komt stuurt die een Router Solicitation bericht. Een router in het netwerk zal vervolgens met een Router Advertisement (RA) bericht antwoorden. Dit bericht bevat onder andere informatie over de te gebruiken gateway en dns-servers. Bij de aanvallen die ESET ontdekte gebruikten de aanvallers een tool genaamd Spellbinder waarbij ze gespoofte RA-berichten naar doelwitten stuurden, waardoor de machines van deze doelwitten verbinding maakten met servers van de aanvallers.

De gespoofte RA-berichten bevatten een gateway die van de aanvallers is en vervolgens het verkeer kan onderscheppen. Wanneer software op het systeem van het doelwit via http op beschikbare updates controleert wordt dit verzoek naar een malafide server doorgestuurd, die vervolgens een besmette update als antwoord geeft. Deze besmette update wordt vervolgens op het systeem van de gebruiker uitgevoerd, wat leidt tot de installatie van een backdoor waarmee de aanvallers controle over het systeem krijgen.

Volgens ESET is de aanval onder andere uitgevoerd tegen gebruikers van de Chinese keyboard-app Sogou. Daarnaast hebben de aanvallers het ook voorzien op domeinen van Tencent, Baidu, Xunlei, Youku, iQIYI, Kingsoft, Mango TV, Funshion, Yuodao, Xiaomi, Xiaomi Miui, PPLive, Meitu, Quihoo 360 en Baofeng. De virusbestrijder stelt dat er aanvallen zijn uitgevoerd tegen individuen, gokbedrijven en onbekende entiteiten in de Filipijnen, Cambodja, de Verenigde Arabische Emiraten, China en Hongkong. Al in 2011 werd gewaarschuwd voor het kunnen gebruiken van SLAAC bij aanvallen.

Vroeger had ik een app waarmee ik ARP spoofing kon doen. Ik kon alles wat onversleuteld was uitlezen.

(Zo kwam ik erachter dat een familielid zijn email app onveilig had ingesteld. Dezelfde avond nog opgelost.)

Daarnaast, wat voor een fragiel updateproces is dat? HTTP? Geen signed binaries? :-(

Indien het effectief is en werkt, dan is het voor de crimineel toch geen probleem, of het update proces fragiel is.

IPv4 is trouwens net zo complex. (Denk aan (CG-)NAT, hole-punching, fragmen, SNI, tation, etc.)

Klopt.

Het is helemaal equivalent met DHCP server (en/of ARP gateway) spoofing, maar dan voor IPv6 .

Onzin Johan.

Het is doodgewoon equivalent aan een rogue IPv4 DHCP server die de intruder als router (of dns server) meegeeft.

Signed but not checked. Een applicatie zou natuurlijk niet alleen een certificaat kunnen verifieren maar ook de tenaamstelling. Gezien het type aanvallen zou het me niets verbazen als dat niet helpt.

Een interne PGP signing zou wel helpen. Voor een bypass zou je de key moeten hebben, je kan niet een nieuw certificaat aanschaffen bij een derde partij zoals bij certificaten.

Ik hen nu ook op mijn switches dhcp snooping aanstaan op mijn v4 netwerken.

Daarnaast ook IPv4 heeft z'n variant op slaac, tw. Apipa.

IPv6 is een doodgeboren kindje wat nu nog door veel nerds en onwetenden wordt gepusht maar het gaat op termijn gewoon niet lukken. Stop alle energie eens in een echte opvolger van IPv4 ipv te janken waarom IPV6 niet of nauwelijks gebruikt wordt.

Dat hadden de ontwikkelaars 15 jaar geleden al moeten doen ipv aan een dood paard te blijven trekken.

Rampen verhalen als alle IPv4 adressen zijn op en het internet stopt is totale quatsch en slechte propaganda gebleken want de IPv4 adressen zijn helemaal niet op en het Internet groeit nog dagelijks met IPv4.

Dat is 'debatable' zoals ze zeggen.

Het is een stack/protocol die _ontzettend_ veel minder uitontwikkeld is (DUH), en dat is altijd al een recept voor bugs.

Van alle stroomlijning die gedaan is vs IPv4 - waarom ze in godsnaam "source routing" weer terug gebracht hebben heb ik nooit een goed verhaal over gehoord.

Maar de IPv6 routing header kun je niet echt 'eenvoudiger' noemen dan IPv4 (plus zoals het gebruik in IPv4 nu uitgekristalliseerd is - een hoop rare dingen zijn gewoon effectief dood ) .

De (veel) langere adressen , en de creatieve notaties (inclusief de run-length compressie van :: voor de langste string van nullen die past ) gaan ook een bron van foutjes en typo's worden .

Het gevecht tussen "netwerk silo" en "server silo" , waarbij SLAAC , SLAAC+DNS hack bedacht zijn om "alles in het beheerdomein van netwerk te houden, want we praten NIET met server teams" , en (dus) DHCPv6 traineren is ook niet geweldig.

De IPv6 aangeplakte privacy kludge is ook bepaald niet "simpel" , in stack-support.

IPv6 - bedacht toen de designers nog steeds , net als in de begintijd van IPv6 , een end-to-end peer to peer netwerk protocol wilden.

IPv4 was dat ook, toen alles gewoon public IP adressen kreeg.

Toen kwam, noodzakelijkerwijs, NAT .

IPv6 wilde zo graag weer terug naar 'any to any publiek bereikbaar' en de noodzaak van NAT wegnemen.

En toen de specs en design al lang en breed bevroren waren begon het probleem van privacy en client-tracking , en moest er weer een kludge bedacht worden om de globally unique , stable, client identifier (nl het publieke IPv6 adres) weer NIET stable te maken . En ondertussen wel alle connectiviteit behouden tijdens wissels, ook voor 'always on' devices.

Maar vertel me nog eens hoeveel eenvoudiger IPv6 is ...

Dat gezegd hebbende, is IPv6 zeker niet zonder z'n eigen nukken, ARP vervangen voor ICMP berichten vind ik zelf een heel irritante. Beide protocollen zijn kwetsbaar in een situatie waar als iemand fysieke toegang tot de netwerkinfra heeft. Al hoewel de ICMPv6 solicitation/advertisement berichten te signen zijn ...

Het is te hopen , hoewel het gebruik (en dus : ontdekken van corner cases in de implementatie) natuurlijk achterloopt.

Ik denk dat er nog wel een long tail aan bugjes en issue'tjes ligt te wachten .

Dat gezegd hebbende, is IPv6 zeker niet zonder z'n eigen nukken, ARP vervangen voor ICMP berichten vind ik zelf een heel irritante.

mw, de L2-L3 link in één protocol trekken vind ik een eleganter dan het separate ARP protocol.

De keuze om dat allemaal aan multicast op te hangen is een historische optimalisatie (voor bedrade netwerken met ietwat slimme switches) die een pessimalisatie is op Wireless , en daar weer "slim ge-encapsulate" moet worden.

Beide protocollen zijn kwetsbaar in een situatie waar als iemand fysieke toegang tot de netwerkinfra heeft. Al hoewel de ICMPv6 solicitation/advertisement berichten te signen zijn ...

Over dat model heb ik twijfels qua nut.

Maar de equivalente switch-features van dhcp snooping/arp inspectie zijn wel nodig in omgevingen met ongecontroleerde aansluitingen.

Ik zie behoorlijk goede cijfers in de diverse statistieken - wat noem jij 'niet breed gebruikt' ?

Ik zie behoorlijk goede cijfers in de diverse statistieken - wat noem jij 'niet breed gebruikt' ?

Inderdaad

https://www.google.com/intl/en/ipv6/statistics.html

Ik hoor dit vaak van mensen die zich op dat moment niet realiseren dat ze, samen met miljoenen andere klanten, al jaren IPv6 op hun KPN-mobiel hebben.

En als ik ze daar dan op wijs (middels http://conn.internet.nl/connection/ bijvoorbeeld), dan is dat toch altijd weer even komisch.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.