Google waarschuwt voor phishingaanval die via 'app password' MFA omzeilt

Google waarschuwt voor een phishingaanval waarbij aanvallers het slachtoffer om een 'app password' vragen en zo permanente toegang kunnen krijgen tot Google-accounts waarvoor multifactorauthenticatie (MFA) staat ingeschakeld. "Application specific passwords", ook wel app passwords genoemd, zijn zestiencijferige codes waarmee een "minder veilige" app of apparaat toegang tot een Google-account kan krijgen, aldus de uitleg van het techbedrijf. Het is alleen te gebruiken bij Google-accounts waarvoor MFA staat ingeschakeld.

Bij de phishingaanvallen waar Google en The Citizen Lab voor waarschuwen ontvingen doelwitten een phishingmail, verstuurd vanaf een Gmail-adres waarin ze werden uitgenodigd om aan een online meeting deel te nemen. Bij één van de aanvallen deden de aanvallers zich voor als een medewerker van het Amerikaanse ministerie van Buitenlandse Zaken.

De aanvallers gebruikten voor de communicatie een Gmail-adres, maar hadden in de CC van het bericht vier e-mailadressen opgenomen die op @state.gov eindigen. Vermoedelijk is dit gedaan om de e-mail legitiem te laten lijken. Onderzoekers van The Citizen Lab denken dat de aanvallers weten dat de mailserver van het Amerikaanse ministerie van Buitenlandse Zaken zo staat ingesteld dat alle e-mails worden geaccepteerd, ook voor e-mailadressen die niet bestaan, zoals met de vier gebruikte e-mailadressen het geval was. De server verstuurt dan ook geen bounce.

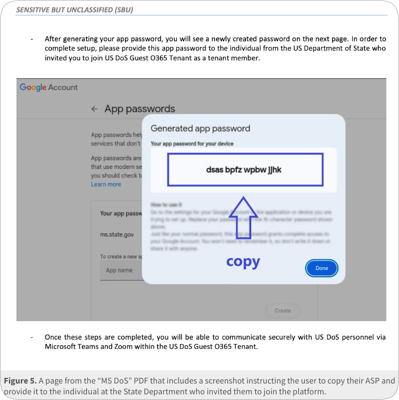

In de phishingmail wordt het doelwit uitgenodigd om aan een online platform van het ministerie deel te nemen, waarvoor vervolgens een pdf met instructies wordt verstuurd. In dit pdf-document wordt uitgelegd hoe het doelwit een app password moet genereren, omdat vervolgens met de aanvallers te delen. Wanneer de code wordt gedeeld krijgen de aanvallers volledige en permanente toegang tot het account. Eén van de doelwitten deelde meerdere codes voor meerdere accounts. Volgens Google is de aanval uitgevoerd door een door de Russische staat gesponsorde aanvaller.

The Citizen Lab stelt dat providers die application passwords aanbieden aanvullende waarschuwingen aan gebruikers moeten geven en uitleggen dat aanvallers er misbruik van kunnen maken. Daarnaast worden organisaties en security teams aangeraden om alert te zijn op diensten waar application passwords kunnen worden ingesteld en ervoor te zorgen dat ze staan uitgeschakeld, tenzij nodig voor bepaalde gevallen. Als laatste krijgt iedereen het advies om voorzichtig te zijn met ongevraagde e-mails of berichten en bewust te zijn dat aanvallers continu hun social engineering-tactieken veranderen.

is dit niet het geen wat ze juist in juli willen verplichten ??

Dat kan ik makkelijk zeggen, maar big tech maakt alles veel te verwarrend voor de meeste mensen. Dat zijn allemaal "gebruiksvriendelijke" workarounds, niet zelden met vendor-lock-in, voor het fundamentele probleem dat mensen zelf geen veilige wachtwoorden kunnen bedenken en onthouden.

"App passwords" en nu weer "App Specific Passwords" zijn server generated passwords.

"Passwordless" is een hoax; hooguit hoef je ze niet zelf in te voeren en zie je ze niet meer. Voor élke individuele transactie met een server opnieuw met MFA en/of passkey/hardware key moeten inloggen, is simpelweg onwerkbaar. Daarom zijn er session cookies voor websites en "App Passwords" voor bijv. IMAP. Het zijn, net als "gewone" wachtwoorden", shared secrets, die misbruikt kunnen worden zodra zij in verkeerde handen vallen.

Ik weet verder niets van OAuth 2.0 behalve dat het een vaag zooitje is en dat het heel moeilijk te implementeren is voor bijvoorbeeld open source e-mail clients omdat iedere grote e-mail provider het weer anders doet.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.