Finse overheid wil dat burgers besmette Android-apparaten offline halen

Het Finse National Cyber Security Centre (NCSC-FI) wijst burgers op Android-apparaten die vooraf met malware zijn geïnfecteerd, het gaat dan met name om tv-boxes. Als de fabrikant geen oplossing biedt om de malware te verwijderen moeten burgers die loskoppelen van internet en naar een inzamelpunt voor elektronisch afval brengen, zo laat het cybercentrum in een waarschuwing weten. Het NCSC-FI zegt dat het sinds juni een toename ziet van schadelijk netwerkverkeer afkomstig van vooraf besmette Android-apparaten.

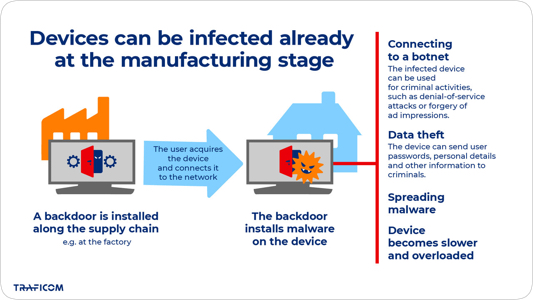

De malware, zoals Badbox 2.0, is al aanwezig voordat gebruikers het apparaat ontvangen en inschakelen. In sommige gevallen zit de malware in de firmware van de apparaten waardoor die niet te verwijderen is. "De apparaten lijken normaal te functioneren, maar zijn in feite onderdeel van een infrastructuur gebruikt voor criminele activiteiten", aldus het NCSC-FI. De besmette apparaten kunnen voor ddos-aanvallen worden gebruikt, allerlei informatie over de gebruiker verzamelen, als proxy voor aanvallen dienen, advertenties laten zien en aanvullende malware installeren.

"Het probleem is niet beperkt tot individuele apparaten, maar heeft betrekking op een breder fenomeen waarbij bepaalde fabrikanten of distributieketens bij de productie van hun apparaten geen voldoende security en kwaliteitscontrole garanderen", laat het Finse cybercentrum verder weten. Burgers worden opgeroepen om hun Android-apparatuur te controleren op malware en als ze twijfelen eventueel nieuwe apparatuur aan te schaffen. De Duitse overheid besloot eind vorig jaar nog het verkeer van dertigduizend vooraf besmette Android-apparaten te redirecten.

Technisch gezien is dit een perfect voorbeeld van supply chain compromise op instapniveau: de aanval zit al in de fabriek ingebouwd, waardoor antivirussoftware evenveel effect heeft als een paraplu bij een onderwaterwandeling. Firmware-malware verwijderen zonder de hele chip te herschrijven? Vergeet het maar. Het advies van het NCSC-FI om het apparaat naar de e-wastebak te brengen is dan ook niet cynisch, maar gewoon de digitale versie van “gooi die melk weg, er zit een muis in”.

Het zorgwekkende punt: dit is geen incident met één malafide leverancier, maar een structureel gebrek aan secure manufacturing en kwaliteitscontrole in bepaalde productielijnen. Als een fabrikant geen secure boot, signed firmware en onafhankelijke security-audits implementeert, kan letterlijk elke schakel in de keten “extra features” toevoegen — of dat nu malware is of een vrolijke Chinese popmuziekapp die onverklaarbaar veel netwerkverkeer veroorzaakt.

Maar goed, voor consumenten is dit wederom het bewijs dat “goedkoop” vaak een verborgen abonnementsmodel heeft: jij betaalt weinig, maar je tv-box betaalt terug in gigabytes aan gestolen data en DDoS-verkeer.

Technisch gezien is dit een perfect voorbeeld van supply chain compromise op instapniveau: de aanval zit al in de fabriek ingebouwd, waardoor antivirussoftware evenveel effect heeft als een paraplu bij een onderwaterwandeling. Firmware-malware verwijderen zonder de hele chip te herschrijven? Vergeet het maar. Het advies van het NCSC-FI om het apparaat naar de e-wastebak te brengen is dan ook niet cynisch, maar gewoon de digitale versie van “gooi die melk weg, er zit een muis in”.

Het zorgwekkende punt: dit is geen incident met één malafide leverancier, maar een structureel gebrek aan secure manufacturing en kwaliteitscontrole in bepaalde productielijnen. Als een fabrikant geen secure boot, signed firmware en onafhankelijke security-audits implementeert, kan letterlijk elke schakel in de keten “extra features” toevoegen — of dat nu malware is of een vrolijke Chinese popmuziekapp die onverklaarbaar veel netwerkverkeer veroorzaakt.

Maar goed, voor consumenten is dit wederom het bewijs dat “goedkoop” vaak een verborgen abonnementsmodel heeft: jij betaalt weinig, maar je tv-box betaalt terug in gigabytes aan gestolen data en DDoS-verkeer.

Zorgwekkende Toename van Malware.

De melding dat er een toename is van schadelijk netwerkverkeer afkomstig van vooraf besmette Android-apparaten is alarmwekkend. Dit wijst op een groeiend probleem dat niet alleen individuele gebruikers raakt, maar ook de bredere infrastructuur van internetbeveiliging. Het feit dat malware zoals Badbox 2.0 al in de firmware van apparaten kan zitten, maakt het probleem nog ernstiger, omdat dit betekent dat zelfs technologische oplossingen zoals fabrieksinstellingen niet effectief zijn.

Verantwoordelijkheid van Fabrikanten.

Het NCSC-FI wijst terecht op de verantwoordelijkheid van fabrikanten en distributieketens.

Het gebrek aan adequate beveiliging en kwaliteitscontrole bij de productie van deze apparaten is een ernstige tekortkoming. Dit roept vragen op over de ethiek en de verantwoordelijkheden van bedrijven die deze technologieën op de markt brengen. Consumenten vertrouwen erop dat de producten die ze kopen veilig zijn, en het falen van fabrikanten om dit te waarborgen kan leiden tot aanzienlijke schade.

Impact op Consumenten.

De oproep aan burgers om hun apparaten te controleren en mogelijk nieuwe apparatuur aan te schaffen, benadrukt de noodzaak voor consumenten om proactief te zijn in hun digitale veiligheid. Dit kan echter ook leiden tot extra kosten en frustratie voor gebruikers die niet goed geïnformeerd zijn over hoe ze hun apparaten kunnen controleren op malware. Het is essentieel dat er meer voorlichting komt over hoe consumenten zich kunnen beschermen tegen dergelijke bedreigingen.

Internationale Implicaties.

De vermelding van de Duitse overheid die het verkeer van dertigduizend besmette apparaten heeft omgeleid, toont aan dat dit probleem niet alleen in Finland speelt, maar een internationale dimensie heeft. Dit kan leiden tot een grotere samenwerking tussen landen en cyberbeveiligingsinstanties om deze bedreigingen aan te pakken.

Conclusie.

Het bericht van het NCSC-FI is een belangrijke waarschuwing voor zowel consumenten als fabrikanten. Het benadrukt de noodzaak voor verbeterde beveiligingsmaatregelen in de productie van technologie en de verantwoordelijkheid van gebruikers om alert te zijn op mogelijke bedreigingen. Het is cruciaal dat er meer bewustzijn en educatie komt over deze kwesties om de veiligheid van digitale apparaten te waarborgen.

Kan de gemiddelde consument de Android-apparaten op malware controleren?

Weet de consument of de nieuw aan te schaffen apparatuur wel vrij van malware is?

Is het mogelijk om te achterhalen waar de besmette apparatuur geproduceerd is of wordt?

Wordt een groot succes! hahaha

Ik denk ook niet en de Finse site geeft ook niet aan hoe je dit zelf kunt controleren. Ze geven wel aan dat ze zelf het malware verkeer monitoren en indien gevonden, de consumenten hierover informeren:

https://www.kyberturvallisuuskeskus.fi/en/our-services/monitoring-and-incident-response/malware-detected-autoreporter

Dan kun je als consument toch actie ondernemen. Dat moet je waarschijnlijk ook doen, want anders wordt je afgesloten. Dat tijdelijk afsluiten bij malware doen Nederlandse providers ook.

@anoniem 10:45 gewoon een wi-fi router van een goed merk als Asus nemen, werkt prima en zonder problemen met hele oude hardware.

- in NL een nieuwe Wifi-router hebt gekocht (bij een Nederandse winkel of via Amazon ofzo?)

- Je installeerde een update voor de wifi-router (waar kennelijk malware in zat verborgen)

- Die malware gebruikte zoveel bandbreedte dat een ouder Android-mobiel daardoor nauwelijks internet meer had (maar andere apparaten hadden kennelijk geen last?)

- Na het uitschakelen van 'alle wifi-verbindingen' op de nieuwe wifi-router bleef er een verborgen 2.4 GHz-wifiverbinding zonder naam actief die kennelijk nog steeds bandbreedte gebruikte (want de oude Android-mobiel had nog steeds nauwelijks internet).

- Pas na het uitschakelen van de wifi-router en het vernieuwen van de Ziggo-router werkt alles weer goed

Merkwaardig verhaal. Het klopt dat de wifi-antennes voor 2.4GHz en 5GHz op dezelfde router verschillende MAC-adressen hebben. Mogelijk zat er malware in de router waarmee die als botnet gebruikt kan worden, dat verklaart het bandbreedte-verbruik. Maar waarom zou malware een verborgen wifi-netwerk activeren?

Pas nadat ik de 2,4 GHz-, 5 GHz- en gasten-wifi op de nieuwe bij BOL.com gekochte router had uitgeschakeld werd de nieuwe SSID-loze 2,4 GHz-wifiverbinding aangezet; niet door mij. Na verwijderen van de nieuwe router, werkte de wifi-verbindingen op de 7 jaar oude Connectbox ook weer prima. Niet supersnel maar echt wel voldoende snel. Waarom Ziggo de nieuwe (zwarte) Smartwifi-router aan ons toestuurde weet ik niet, maar deze functioneert prima. Omdat de wifi-verbinding van de mobiel van onze oudste zoon enorm langzaam is en het mobieltje een heel klein geheugen heeft en omdat oudste zoon de zolderkamer heeft (het verst van de meterkast) merkte hij de onregelmatigheden op. Onze mobieltjes hebben zoveel capaciteit dat wij het echt niet merkten. Pas toen ik gericht ging zoeken, ontdekte ik dat de gloednieuwe ge-update router niet echt van ons alleen was. Overigens gaven snelheidsmetingen met de bekabelde PC’s wel de 750/60-Mbit/s snelheden die we toen hadden. Ondertussen zegt Ziggo de snelheden tot 1Gbit/s download en 100Mbit/s upload te hebben verhoogd. Omdat ik met mijn vaste PC’s en printer weer achter mijn oude secundaire 100/100-Mbit/s router zit (gewoon als extra firewall) heb ik de nieuwe snelheden nog niet getest. Na de vakantie ga ik kijken of ik een wifi-loze gigabitrouter kan vinden die ik wel vertrouw. Die van hetzelfde merk als de foute wifi-router heb ik vanaf een jaar geleden tot een paar maanden geleden gebruikt en die leek prima te werken en was spectaculair snel… maarja.

Waartoe het SSID-loze wifi-netwerk diende, is me nog altijd een raadsel. Het bandbreedteverlies kan alleen maar door dataverbruik via de CAT6-aansluitkabel zijn veroorzaakt. Omdat het best een gerenommeerd merk router is, kan het ook een systeemfout geweest zijn. Pas nadat het SSID-loze 2,4GHz-wifi-netwerk door iemand anders werd aangezet dat niet met het zesde hexadecimale getal maar met het eerste van de andere MAC-adressen verschilde, werd ik achterdochtig en heb ik voorzichtigheidshalve de nieuwe gigabitrouter met wifi 6 weer afgekoppeld en de bedrade gigabitrouter van hetzelfde merk ook niet meer ingeschakeld.

Er kan malware op de router hebben gezeten, maar de kans is groter dat het wat anders was.

Je leest op security.nl wel over hardware die nieuw met malware wordt geleverd, maar nog weinig in Nederland met in Nederland 'gerenommeerde' merken (of deze Bol-verkoper heeft een partij uit een goedkoop land gekocht en zelf de taalinstellingen aangepast).

Wifi-netwerken zonder naam worden regelmatig gebruikt voor verborgen wifi-netwerken door bedrijven om veiligheidsredenen, al moet er tegenwoordig zeker ook een wachtwoord op want er zijn tooltjes die ze kunnen vinden (zoals Wifi Analyzer).

Sowieso zie ik geen reden voor malware om een (verborgen) wifi-netwerk op te zetten want je moet in de buurt zijn om er gebruik van te kunnen maken. Tenzij je een high value target bent maar dan kunnen wij je ook niet helpen.

Waarschijnlijker is dat een extra router een andere router sowieso vaak problemen geeft, zeker bij verschillende merken, en een zorgvuldige configuratie vereist. Vaak is het makkelijker om dan maar de wifi-versterking van Ziggo zelf te nemen, die werkt meestal prima en je kunt nog ondersteuning vragen.

Ok...

Hier worden de upload- en downloadsnelheden grafisch weergegeven. Diepe dalen in deze grafieken maakten mij duidelijk dat nog iemand op dat moment gebruik maakte van ons internet en een netwerkscanner toonde aan dat dit niet één van onze apparaten was en dat er geen indringer op onze wifi aanwezig was.

Maar deze conclusie snap ik niet.

Je zag diepe dalen in throughput .

Ok. Maar waaruit concludeer je dat dat DUS door een "andere gebruiker in je router" of backdoor veroorzaakt moet zijn ?

Ik zou in eerste instantie zeggen : nieuwe router dropt zo af en toe packets - dat is ook funest voor throughput.

(veel meer dan het percentage drops ).

Met een packet capture aan de upstreamkant van je nieuwe device had je beter kunnen zien of er dan echt meerdere flows naast je speedtest-flow liepen .

Nadat ik alle wifiverbindingen op de nieuwe router uitschakelde en weer terug ging naar de wifi op de oude Connectbox werkte de mobiel van mijn zoon nog niet.

Dwz : mobiel van de zoon zat nu ook weer op de oude Wifi ?

Zoja - dan stoorde het nieuwe apparaat blijkbaar enorm in het radio domein, lijkt me.

Wifi Analyzer Pro op mijn mobiel vond ineens een naamloze 2,4GHz verbinding. Aan het MAC-adres zag ik dat deze uit mijn nieuwe wifirouter kwam. Hierbij viel op dat niet het laatste hexadecimale getal, maar het eerste van de zes getallen afweek. De nieuwe wifi-router zit weer in de doos.

Dat is wel bijzonder , want de eerste drie bytes van een mac duiden de vendor van het apparaat (of eigenlijk : de ethernet/wifi chip ) aan.

Simpelweg met de aan/uit knop stel je wat definitiever vast of het netwerk van een bepaald apparaat afkomstig is, hoewel idd een bijna-zelfde mac wel een sterke aanwijzing is.

Ziggo was zo attent om een nieuwe hoofdrouter aan ons toe te sturen en alles werkt weer prima, nu met voor de nieuwere mobieltjes snellere wifi.

Met je schrijft is mijn eerste conclusie gewoon 'slechte router met evt defect/buggy wifi netwerk' .

De conclusie backdoor-user steelt bandbreedte is niet onderbouwd met wat je gezien hebt.

Waartoe het SSID-loze wifi-netwerk diende, is me nog altijd een raadsel.

Bijvoorbeeld voor een gasten-netwerk maar de naam was niet geconfigureerd en de 'uit' optie had een bug in het instellingenscherm.

Het bandbreedteverlies kan alleen maar door dataverbruik via de CAT6-aansluitkabel zijn veroorzaakt.

Welnee. Een hoop meer kandidaten, waaronder packetloss in de nieuwe router of in het Wifi netwerk ervan.

Alleen met een packetcapture over die verbinding had je echt kunnen constateren dat er meer data gehaald werd dan alleen door/voor je bekende telefoon-client.

Omdat het best een gerenommeerd merk router is, kan het ook een systeemfout geweest zijn. Pas nadat het SSID-loze 2,4GHz-wifi-netwerk door iemand anders werd aangezet dat niet met het zesde hexadecimale getal maar met het eerste van de andere MAC-adressen verschilde, werd ik achterdochtig en heb ik voorzichtigheidshalve de nieuwe gigabitrouter met wifi 6 weer afgekoppeld en de bedrade gigabitrouter van hetzelfde merk ook niet meer ingeschakeld.

Voorlopig lees ik bug. Je kunt je nog afvragen of de verse firmware die je 'out of the box' meteen liet installeren of corrupt was of misschien tijdens installeren iets misging. (download niet volledig maar de router installeert toch en heeft dan een stel config files in halve toestand).

Een andere test had kunnen zijn om een client met een kabel (ipv wifi) aan te sluiten op die nieuwe router.

Mogelijk zat de oorzaak van de slechte throughput puur in het Wifi gedeelte.

Hartelijk dank voor uw steekhoudende argumenten. U heeft er duidelijk meer verstand van dan ik. Online vond ik een paar maanden geleden een bericht van iemand in de VS met dezelfde jitterende verbinding. Deze persoon heeft zijn verbinding stabiel gekregen door de DNS-servers van Google in te vullen. Omdat mijn verbinding via de kabel maximaal en zonder enige terugval was (toen 750/60 Mbit/s) en omdat ik het achteraf en niet door mij ingeschakelde 2,4 GHz wifi-netwerk verdacht vond en omdat de Amerikaanse regering het gebruik van routers van dit gerenommeerde merk door haar medewerkers wilde verbieden, heb ik de nieuwe router snel weer buiten gebruik gesteld. In mijn geval is de extra hardwarefirewall de belangrijkste reden voor de extra router achter de Ziggo-hoofdrouter. Op basis van uw analyse ga ik me er na de vakantie nog eens in verdiepen. De wifi-loze gigabitrouter van het gerenommeerde merk die ik maandenlang gebruikte, werkte sowieso uitstekend en de Total Commander-koppeling tussen Androidmobiel en PC’s heb ik al anders opgelost (Google vond het begin dit jaar nodig om te verhinderen dat Total Commander op mijn Google Drive kon komen).

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.