'Europese bedrijven sinds 18 juli aangevallen via WinRAR-kwetsbaarheid'

Europese bedrijven, waaronder in de financiële, productie, defensie en logistieke sectoren, zijn sinds 18 juli aangevallen via een kwetsbaarheid in de populaire archiveringssoftware WinRAR. Op het moment van de aanvallen was er nog geen update beschikbaar voor het lek beschikbaar, zo laat antivirusbedrijf ESET weten. Bij het uitpakken van een malafide RAR-bestand kon zo ongemerkt malware op het systeem worden geplaatst.

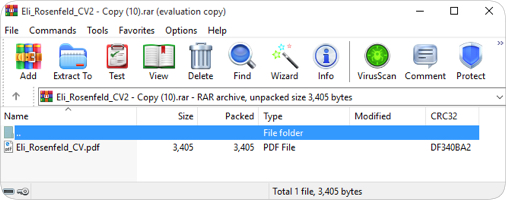

Vorige week had ESET het bestaan van de kwetsbaarheid (CVE-2025-8088) al aangekondigd, maar het bedrijf heeft nu meer details over de waargenomen aanvallen gegeven. Aanvallers die van het WinRAR-lek misbruik maakten verstuurden van 18 juli tot en met 21 juli spearphishingmails. Daarbij deden de aanvallers zich voor als sollicitant en hadden een cv als .RAR-bijlage meegestuurd. Deze bijlage was voorzien van een voor de gebruiker zichtbaar pdf-bestand en twee malafide, niet zichtbare bestanden.

Wanneer de gebruiker het .RAR-bestand uitpakte werden ongemerkt de twee malafide bestanden ook uitgepakt. Het ging om een .dll- of .exe-bestand dat in de %TEMP% of %LOCALAPPDATA% map werd geplaatst en een .LNK-bestand in de Windows startup directory. Wanneer het systeem werd herstart kon zo de malware worden geladen, waarmee de aanvallers allerlei data en inloggegevens konden stelen en aanvullende malware installeren. Volgens ESET hebben de aanvallers een financieel motief.

ESET waarschuwde de ontwikkelaars van WinRAR op 24 juli voor de kwetsbaarheid. Het beveiligingslek werd dezelfde dag verholpen in de bètaversie van WinRAR 7.13. De definitieve versie van WinRAR 7.13 verscheen op 30 juli. WinRAR heeft geen automatische updatefunctie, wat inhoudt dat gebruikers de update zelf handmatig moeten installeren. Volgens de onderzoekers lijkt het aangevallen beveiligingslek op een andere kwetsbaarheid (CVE-2025-6218) waarvan het bestaan op 19 juni werd aangekondigd.

Het scenario leest bijna als een slechte spionagefilm:

Stap 1: Stuur een RAR-bestand met een onschuldig ogend PDF’je.

Stap 2: Verstop er wat stiekeme .dll’s of .exe’s in, plus een shortcut in de Windows startup-map.

Stap 3: Laat de nietsvermoedende ontvanger zelf de doos van Pandora openen.

En voilà, bij de volgende herstart wordt de malware netjes ingeladen alsof Windows het zelf heeft besteld.

ESET trok op 24 juli aan de bel, WinRAR zette dezelfde dag nog een bètaversie klaar, en op 30 juli was er een officiële patch. Maar — en dat is een hele grote maar — WinRAR heeft geen automatische updates. Met andere woorden: wie nu nog op een oudere versie zit, heeft in feite de digitale deur openstaan met een bordje erbij: “Welkom, geen wachtwoord nodig”.

Advies van de dag: als iemand je een RAR-bestand stuurt met de belofte van een interessant cv, vraag dan eerst even of ze ook gewoon een PDF kunnen mailen. En update WinRAR — ja, handmatig, alsof het 2003 is.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.